Добрый день,Уважаемые Форумчане,Друзья,Коллеги и всегда ,Дорогие гости нашего форума.

Если ранее, когда-то ,не придавалось внимание,как мы знаем,уязвимостям LFI.

В настоящее время,такие уязвимости признаны одними из самых опасных.

Знакомимся и встречаем инструмент,который позволяет сразу просканировать ресурс.

Эксплуатация и различные вариации атак также входят в функционал его возможностей.

Автором его является знаменитый и скромный D35m0nd142.

Скромным считаю его,т.к. инструмент ,по праву можно причислить к Framework своего рода.

Он полностью автоматизирован и функционал его достойный :

Automatic Configuration

Automatic Update

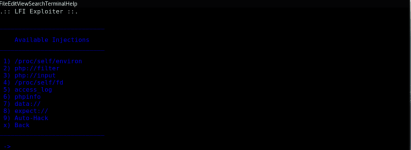

Provides 8 different Local File Inclusion attack modalities:

> /proc/self/environ

> php://filter

> php://input

> /proc/self/fd

> access log

> phpinfo

> data://

> expect://

Кроме того,поддерживает Tor proxy ,Reverse Shell для Windows, Linux OS

Позволяет работать с обратной оболочкой.

Зависимости:

Python 2.7.x

Python extra modules: termcolor, requests

socks.py

Работает в таких системах,как :Debian, Ubuntu, Fedora, Windows 10

От себя добавлю,что Arch Linux также подходит для работы с ним.

Устанавливаем и тестим.Первый запуск автор рекомендует произвести от имени суперпользователя.

Это позволит доустановить недостающие модули в систему,на случай их отсуствия.

В случае ошибок,рекомендуется выполнить их установку вручную.

Код:

# git clone https://github.com/D35m0nd142/LFISuite.git

# cd LFISuite/

# chmod +x lfisuite.py

# python lfisuite.py

# python2 lfisuite.py - это команда запуска на Arch LinuxДалее,инструмент нас спросит,будем ли мы работать через tor proxy.

Предлагает сканирование объекта,либо составление конкретного запроса.

Думаю,что многим он приглянётся,добавляю также авторское видео для более плотной полноты представления возможностей.

И на этом,вас благодарю за уделённое время и внимание ,спасибо ,что вы с нами и до новых встреч.