О руководстве Metasploit Express

Это руководство предоставляет информацию и инструкции для начала работы с Metasploit Express. Следующие разделы описывают целевую аудиторию, структуру и условные обозначения, которые использованы в этом руководстве.

Целевая аудитория

Это руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Express в качестве решения пентеста.

Структура

Руководство включает в себя следующие главы:

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Rapid7 и все сообщество стремится предоставить вам разнообразные варианты поддержки. Для получения списка доступных опций поддержки, посмотрите раздел поддержки продукта Metasploit, который вы использует.

Поддержка Metasploit Pro и Metasploit Express

Для получения помощи в использовании Metasploit Pro и Metasploit Express вы можете посетить сайт центра обслуживания клиентов или написать нашей команде поддержки Rapid7. Чтобы войти в центр обслуживания клиентов, используйте e-mail и пароль, предоставленный Rapid7.

Данная таблица описывает способ, как связаться с командой поддержки Rapid7.

Поддержка Metasploit Framework и Metasploit Community

Официальная команда поддержки для Metasploit Framework или Metasploit Community недоступна. Однако, есть несколько каналов поддержки, доступных для использования, такие как IRC канал и список рассылки.

Вы можете посетить сайт

Перед тем как начать

Прочтите следующие разделы очень внимательно, прежде чем устанавливать или запускать Metasploit Express.

Предупреждения и предостережения

Перед установкой Metasploit Express ознакомьтесь со следующей информацией:

Аккаунт пользователя и активация лицензионного ключа

Перед началом работы вам необходимо создать аккаунт пользователя. При первом запуске система сама предложит вам создать аккаунт. Заполните форму нового пользователя для создания аккаунта.

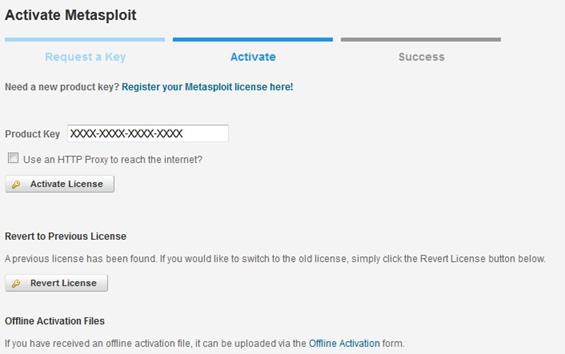

После создания аккаунта появится страница активации лицензионного ключа. Для активации введите данные лицензионного ключа, полученные вами от Rapid7.

Настройка уязвимой виртуальной машины (VM)

Первое что вы должны сделать — это создать уязвимую целевую систему. Самый простой способ создать уязвимую машину — использовать Metasploitable. Metasploitable является сервером Ubuntu 8.04, который работает на образе VMware. Виртуальная машина Metasploitable содержит уязвимые службы и установку Apache Tomcat 5.5, DistCC, Tiki Wiki, и MySQL.

Metasploitable предоставляет вам уязвимую целевую машину, которую вы можете использовать для работы с Metasploit Pro, Metasploit Express, Metasploit Community и Metasploit Framework. Для получения информации о том, как создать Metasploitable, обращайтесь на Metasploitable Set Up Guide.

Дополнительно можно использовать UltimateLAMP, которая специализируется на веб-уязвимости. Чтобы использовать UltimateLAMP, перейдите к порту 80 на IP адрес, который вы установили для виртуальной машины.

Примечание: Если у вас уже есть установленный рабочий узел или сервер, вы можете использовать его как виртуальный хост. Если вы хотите создать VM, вы можете получить бесплатный VMWare Player здесь

Службы Metasploitable

Metasploitable использует следующие службы:

UltimateLAMP использует следующие службы:

Для получения доступа и скачивания Metasploitable перейдите по этой ссылке.

Создание уязвимых VM

Вы должны скачать и установить уязвимую VM на локальную машину в качестве гостевой системы. Размер виртуального устройства составляет около 600 Mб, а скачивание займет примерно 10 минут времени.

Как только VM появится на рабочем столе, откройте устройство и запустите с помощью VMWare Player. Также можно использовать VMWare Workstation или VMWare Server.

После того как уязвимая машина готова, можете начинать работать с Metasploit Express.

Системные требования для хоста и гостевых систем

Для типичных хост-систем, на которых будет запущен Metasploit Express и VMware, следует использовать процессор мощностью 2GHz (или больше) и минимум 3 Гб памяти.

VMware Player требует примерно 150 Mб свободного места на диске для установки приложения на хосте, и рекомендуется около 1Гб свободного места для каждой гостевой системы. Для получения более детальной информации о системных требованиях для ПК смотрите документацию VMware Player.

У вас должно быть достаточно памяти для запуска операционной системы хоста, в дополнение к той памяти, которую требует каждая гостевая система и Metasploit Express. Пожалуйста, ознакомьтесь с документацией гостевых операционных систем и приложений, чтобы узнать количество памяти, которое для них требуется.

Для корректной работы уязвимой ВМ требуется VMWare 6.5 или выше, а также 1.5 Гб свободного места на диске.

Обзор Metasploit Express

Metasploit Express предоставляет полное и понятное рабочее пространство, которое вы можете использовать, как для выполнения административных заданий, так и для настройки тестов на проникновение. Следующие разделы описывают основные области веб-интерфейса и главные особенности Metasploit Express.

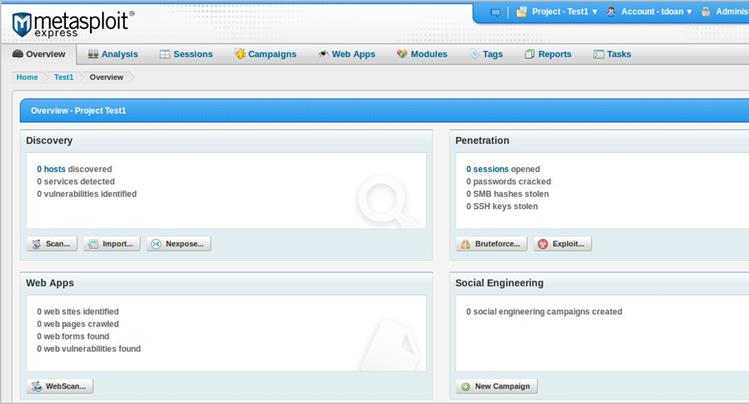

Панель инструментов

Панель инструментов предоставляет доступ к быстрым заданиям и отображает общие сведения о проекте. Общие сведения о проекте показывают классификацию обнаруженных хостов, открытые и закрытые сессии, а также собранные данные. Используйте панель инструментов для детального изучения проекта. На следующем рисунке изображена панель инструментов:

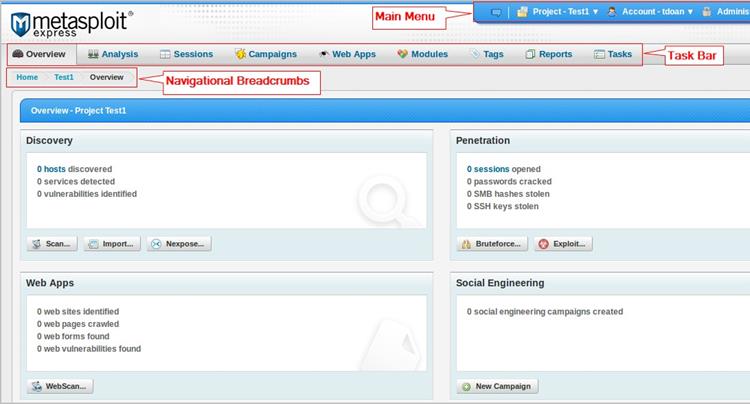

Навигационный обзор

Вы можете использовать навигационные функции, чтобы перемещаться между различными областями Metasploit Express.

Следующий лист описывает навигационные опции:

Административный обзор

Администраторы могут выполнять административные задания, осуществлять управление проектами, аккаунтами, общими настройками и обновлениями ПО из главного меню.

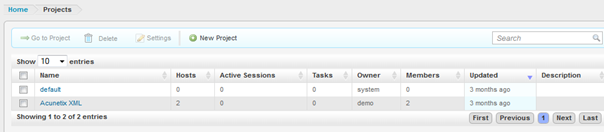

Управление проектом

Проект Metasploit Express содержит пентест, который вы захотите запустить. Проект определяет целевые системы, сетевые границы, модули и веб-кампании, которые вы захотите включить в пентест. Дополнительно, в пределах проекта, вы можете использовать сканирование, чтобы обнаружить целевые системы и bruteforce для получения доступа к системе.

Следующий рисунок показывает область управление проектом:

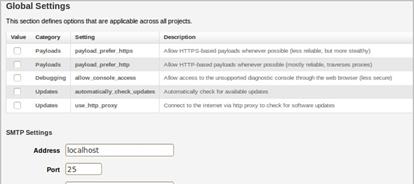

Глобальные настройки

Глобальные настройки определяют настройки, которые используют все проекты. Вы можете получить доступ к глобальным настройкам через меню администратора.

В глобальных настройках вы можете установить тип полезной нагрузки для модулей и разрешить доступ к диагностической консоли через веб-браузер.

Следующий рисунок демонстрирует окно глобальных настроек:

Управление системой

Как администратор вы можете обновить лицензионный ключ и программное обеспечение. Вы можете получить доступ к инструментам управления системой через меню администратора.

На следующем рисунке показано окно управления лицензионными ключами

Обзор особенностей

Metasploit Express предоставляет полное пентестирование системы, которое вы можете использовать для сканирования целевых хостов, открытия и управление сессиями, использования уязвимостей и создания отчетов.

Сканирование хоста

Сканирование хоста определяет уязвимости системы в пределах целевого диапазона сети, который вы определили. Когда вы проводите сканирование, Metasploit Express предоставляет информацию о службах, уязвимостях и найденных данных о хосте, который сканируется. Кроме этого, вы можете добавить уязвимости, примечания, теги и маркеры для определенных хостов

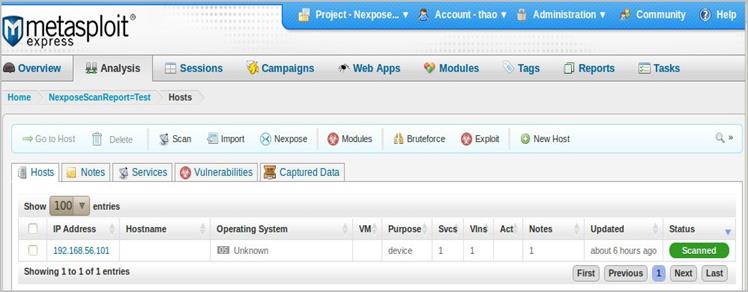

Вы можете просканировать целевые системы и просмотреть полученную информацию о хосте во вкладке Анализ. На приведенном ниже рисунке показаны функции, к которым можно получить доступ из вкладки Анализ:

Брутфорс

Брутфорс использует большое количество имен пользователя и комбинаций паролей, чтобы получить доступ к хосту. Metasploit Express предоставляет предварительно установленные профили BruteForce, которые можно использовать для настройки атаки при конкретных условиях. Если у вас есть список учетных данных, которые вы хотите использовать, то вы можете импортировать их в систему.

Если брутфорс успешен, Metasploit Express откроет сессию на целевой системе. Вы можете управлять сессией с помощью командной оболочки или сессии Meterpreter. Если есть открытая сессия, вы можете собрать системные данные, получить доступ к удаленной файловой системе, pivot атакам и траффику, а также к постэксплуатационным модулям.

Эксплуатация

Модули выявляют и используют уязвимости и недостатки в безопасности целевых системах. Metasploit Express предлагает доступ к обширной библиотеке используемых, вспомогательных и пост-эксплутационных модулей.

Вы можете запускать эксплойты, как автоматически, так и вручную.

Автоматизированная эксплуатация использует минимальный параметр надежности, чтобы определить набор эксплойтов для запуска против целевых систем. Вы не можете выбирать модули или определять параметры обхода, которые использует Metasploit Express.

Руководство по эксплуатации обеспечивает детальный контроль над эксплоитами, которые вы запускаете против целевых систем. Вы запускаете эксплойт (одновременно может быть запущен только один), и выбираете модули и опции уклонения, которые хотите использовать.

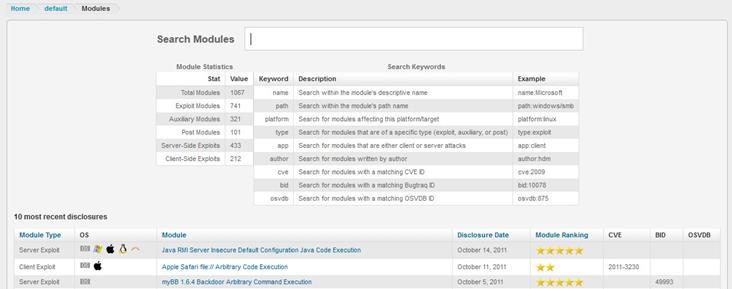

Данное изображение показывает окно модулей:

Отчеты

Отчет предоставляет всеобъемлющие результаты пентеста. Metasploit Express предоставляет несколько типов стандартных отчетов, которые могут выглядеть, как общий обзор, так и как детальный отчет о полученных данных. Вы можете сгенерировать отчет в PDF, Word, XML, и HTML.

Вы можете использовать отчеты для сравнения полученных данных разных тестов или систем. Отчеты предоставляют подробную информацию о скомпрометированных хостах, использованных модулях, взломанных паролях, взломанных SMB хэшах, обнаруженных ключах, обнаруженных службах и собранной системной информации.

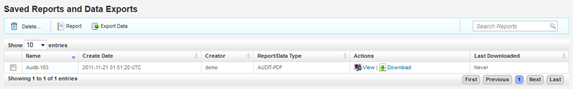

На следующем рисунке показана область отчетов:

Давайте приступим

Следующие разделы покажут вам, как начать работу с Metasploit Express. В этой главе разъясняется, как запустить Metasploit Express и создать проект. После того как вы создали проект, вы сможете запустить поисковое сканирование, bruteforce атаку и эксплойт. Для получения информации о том, как выполнить другие задачи в Metasploit Express, ознакомьтесь с Руководством пользователя Metasploit Express.

Запуск Metasploit Express

Вы можете запустить Metasploit Express на Windows или Linux. Следующий раздел поясняет, как запустить Metasploit Express на обеих системах.

Запуск Metasploit Express на Windows

Чтобы получить доступ к Metasploit Express в Windows перейдите в меню Пуск> Все программы> Metasploit. Для запуска веб-клиента, выберите Access Metasploit Web UI.

Вы можете вручную устанавливать, запускать, останавливать и удалять службы Metasploit Express, используя опции в подкаталоге Metasploit Service.

Запуск Metasploit Express на Linux

Установщик Linux помещает скрипт запуска в корневую папку установки: $INSTALLERBASE/ ctlscript.sh . Этот скрипт может быть использован для запуска, остановки и проверки статуса служб Metasploit. Кроме того, если вы установите Metasploit Express как службу, символьная ссылка на скрипт ctlscript.sh будет размещена в директории /etc/init.d .

Чтобы запустить веб-клиент для Metasploit Express на Linux, перейдите на

Проекты

Проект состоит из имени и дополнительных границ сети. Границы сети помогают вам установить и сохранить пределы проекта, что в свою очередь предотвращает нацеливание устройств вне диапазона назначенных устройств и предусматривает диапазон по умолчанию для заданий.

Проекты могут быть созданы во время тестирования различных сетей или разных компонентов одной сети. Например, проводя внутренний и внешний пентест, вы можете захотеть создать отдельные проекты для каждого.

Это позволяет вам получать отдельные отчеты каждого сценария теста и дает возможность сравнить результаты тестов.

Создание проекта

Поисковое сканирование — это процесс, который Metasploit Express использует для определения действующих хостов в пределах диапазона адресов целевой сети. Поисковое сканирование запрашивает службы сети определить характерные признаки действующих хостов. Вы можете провести поисковое сканирование для определения деталей хостов в пределах целевого диапазона адресов и пронумеровать порты приемника информации. Для проведения поискового сканирования вам необходимо предоставить Metasploit Express верный диапазон цели.

Обнаружение хостов

Брутфорс атака использует большое количество обычных имен пользователя и комбинаций паролей, чтобы получить доступ к хосту. Вы можете использовать предварительно установленные профили брутфорс, чтобы настроить брутфорс атаку для конкретных условий.

Когда Metasploit Express успешно идентифицирует учетные данные в сессии восприимчивого модуля, такие как SMB, SSH, Telnet, или MSSQL, система автоматически откроет сеанс.

Запуск брутфорс атаки

Эксплойты выполняют последовательность команд для конкретной целевой уязвимости, обнаруженной в системе или приложении. Эксплойт пользуется преимуществом уязвимости для предоставления доступа к целевой системе взломщику, проводящему атаку. Эксплойты включают в себя переполнение буфера, инъекции кода, а также эксплойты веб-приложений.

Запуск автоматизированных эксплоитов

Отчеты предоставляют детальную информацию о результатах пентеста. Используйте отчеты для проведения анализа целевой сети и предоставления важной информации для улучшения безопасности. Отчеты помогут вам определить уязвимости в целевых сетях, и узнать каким образом организация может укрепить свою инфраструктуру безопасности.

Вы можете создать и экспортировать отчет в PDF, Word, RTF, и HTML.

Создание стандартного отчета

Источник:

Это руководство предоставляет информацию и инструкции для начала работы с Metasploit Express. Следующие разделы описывают целевую аудиторию, структуру и условные обозначения, которые использованы в этом руководстве.

Целевая аудитория

Это руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Express в качестве решения пентеста.

Структура

Руководство включает в себя следующие главы:

- О руководстве;

- Перед тем как начать;

- Обзор Metasploit Express;

- Давайте приступим.

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Rapid7 и все сообщество стремится предоставить вам разнообразные варианты поддержки. Для получения списка доступных опций поддержки, посмотрите раздел поддержки продукта Metasploit, который вы использует.

Поддержка Metasploit Pro и Metasploit Express

Для получения помощи в использовании Metasploit Pro и Metasploit Express вы можете посетить сайт центра обслуживания клиентов или написать нашей команде поддержки Rapid7. Чтобы войти в центр обслуживания клиентов, используйте e-mail и пароль, предоставленный Rapid7.

Данная таблица описывает способ, как связаться с командой поддержки Rapid7.

Поддержка Metasploit Framework и Metasploit Community

Официальная команда поддержки для Metasploit Framework или Metasploit Community недоступна. Однако, есть несколько каналов поддержки, доступных для использования, такие как IRC канал и список рассылки.

Вы можете посетить сайт

Ссылка скрыта от гостей

и задать свой вопрос, или можно зайти на

Ссылка скрыта от гостей

, чтобы посмотреть доступные опции поддержки.Перед тем как начать

Прочтите следующие разделы очень внимательно, прежде чем устанавливать или запускать Metasploit Express.

Предупреждения и предостережения

Перед установкой Metasploit Express ознакомьтесь со следующей информацией:

- Антивирусы (далее АВ) типа McAfee, Symantec, и AVG создадут проблемы с установкой и последующей работой программы. Вы ДОЛЖНЫ отключить ваш АВ перед установкой и использованием Metasploit Express.

- Локальные фаерволы, включая Windows Firewall, ДОЛЖНЫ быть отключены для успешного запуска эксплойтов. Или же, можно использовать соединение типа «bind», но некоторые эксплойты нуждаются в получении соединения от целевого хоста.

- RPC сервис

50505) на Metasploit Express запускается как ROOT, таким образом, аккаунт Metasploit Express имеет привилегированный доступ к системе, на которой он запущен. В руках злоумышленников это может привести к повреждению системы или сети. Пожалуйста, защитите службы соответственно.

50505) на Metasploit Express запускается как ROOT, таким образом, аккаунт Metasploit Express имеет привилегированный доступ к системе, на которой он запущен. В руках злоумышленников это может привести к повреждению системы или сети. Пожалуйста, защитите службы соответственно. - Metasploit Express предназначен только для авторизированных пользователей. Запускайте Metasploit Express только на ваших собственных компьютерах или на устройства, на которых у вас есть разрешение работать. Использование данного ПО в криминальных целях является незаконным и может привести к тюремному заключению.

- Локальные фаерволы, включая Windows Firewall, ДОЛЖНЫ быть отключены для успешного запуска эксплойтов. Или же, можно использовать соединение типа «bind», но некоторые эксплойты нуждаются в получении соединения от целевого хоста.

- 2 GHz+ процессор

- 2 GB RAM доступно (может быть выше в зависимости от целей VM)

- 500MB+ свободного места на диске

- 10/100 Mbps карта сетевого интерфейса

- Windows XP SP2+

- Windows Vista

- Windows 7

- Windows 2003 Server SP1+

- Windows 2008 Server

- RHEL 5+

- Ubuntu 10.04+

Аккаунт пользователя и активация лицензионного ключа

Перед началом работы вам необходимо создать аккаунт пользователя. При первом запуске система сама предложит вам создать аккаунт. Заполните форму нового пользователя для создания аккаунта.

После создания аккаунта появится страница активации лицензионного ключа. Для активации введите данные лицензионного ключа, полученные вами от Rapid7.

Настройка уязвимой виртуальной машины (VM)

Первое что вы должны сделать — это создать уязвимую целевую систему. Самый простой способ создать уязвимую машину — использовать Metasploitable. Metasploitable является сервером Ubuntu 8.04, который работает на образе VMware. Виртуальная машина Metasploitable содержит уязвимые службы и установку Apache Tomcat 5.5, DistCC, Tiki Wiki, и MySQL.

Metasploitable предоставляет вам уязвимую целевую машину, которую вы можете использовать для работы с Metasploit Pro, Metasploit Express, Metasploit Community и Metasploit Framework. Для получения информации о том, как создать Metasploitable, обращайтесь на Metasploitable Set Up Guide.

Дополнительно можно использовать UltimateLAMP, которая специализируется на веб-уязвимости. Чтобы использовать UltimateLAMP, перейдите к порту 80 на IP адрес, который вы установили для виртуальной машины.

Примечание: Если у вас уже есть установленный рабочий узел или сервер, вы можете использовать его как виртуальный хост. Если вы хотите создать VM, вы можете получить бесплатный VMWare Player здесь

Ссылка скрыта от гостей

.Службы Metasploitable

Metasploitable использует следующие службы:

- FTP

- Secure Shell

- Telnet

- DNS

- Apache

- Postgres 8.3

- MySQL

- Tomcat 5.5

- DistCC

UltimateLAMP использует следующие службы:

- Postfix

- Apache

- MySQL

- WordPress

- TextPattern

- Seredipity

- MediaWiki

- TikiWiki

- PHP Gallery

- Moodle

- PHPWebSite

- Joomla

- eGroupWare

- Drupal

- Php Bulletin Board

- Sugar CRM

- Owl

- WebCalendar

- Dot Project

- PhpAdsNew

- Bugzilla

- OsCommerce

- ZenCart

- PhphMyAdmin

- Webmin

- Mutillidae 1.5 (OWASP Top 10 Vulns)

Для получения доступа и скачивания Metasploitable перейдите по этой ссылке.

Создание уязвимых VM

Вы должны скачать и установить уязвимую VM на локальную машину в качестве гостевой системы. Размер виртуального устройства составляет около 600 Mб, а скачивание займет примерно 10 минут времени.

Как только VM появится на рабочем столе, откройте устройство и запустите с помощью VMWare Player. Также можно использовать VMWare Workstation или VMWare Server.

После того как уязвимая машина готова, можете начинать работать с Metasploit Express.

Системные требования для хоста и гостевых систем

Для типичных хост-систем, на которых будет запущен Metasploit Express и VMware, следует использовать процессор мощностью 2GHz (или больше) и минимум 3 Гб памяти.

VMware Player требует примерно 150 Mб свободного места на диске для установки приложения на хосте, и рекомендуется около 1Гб свободного места для каждой гостевой системы. Для получения более детальной информации о системных требованиях для ПК смотрите документацию VMware Player.

У вас должно быть достаточно памяти для запуска операционной системы хоста, в дополнение к той памяти, которую требует каждая гостевая система и Metasploit Express. Пожалуйста, ознакомьтесь с документацией гостевых операционных систем и приложений, чтобы узнать количество памяти, которое для них требуется.

Для корректной работы уязвимой ВМ требуется VMWare 6.5 или выше, а также 1.5 Гб свободного места на диске.

Обзор Metasploit Express

Metasploit Express предоставляет полное и понятное рабочее пространство, которое вы можете использовать, как для выполнения административных заданий, так и для настройки тестов на проникновение. Следующие разделы описывают основные области веб-интерфейса и главные особенности Metasploit Express.

Панель инструментов

Панель инструментов предоставляет доступ к быстрым заданиям и отображает общие сведения о проекте. Общие сведения о проекте показывают классификацию обнаруженных хостов, открытые и закрытые сессии, а также собранные данные. Используйте панель инструментов для детального изучения проекта. На следующем рисунке изображена панель инструментов:

Навигационный обзор

Вы можете использовать навигационные функции, чтобы перемещаться между различными областями Metasploit Express.

Следующий лист описывает навигационные опции:

- Главное меню — Используйте главное меню для управления параметрами проекта, настройки информации о пользователях, а также выполнения административных задач.

- Панель задач – Используйте панель задач для перемещения между страницами заданий.

- Навигационная цепочка – Используйте навигационную цепочку, чтобы переключаться между страницами заданий.

Административный обзор

Администраторы могут выполнять административные задания, осуществлять управление проектами, аккаунтами, общими настройками и обновлениями ПО из главного меню.

Управление проектом

Проект Metasploit Express содержит пентест, который вы захотите запустить. Проект определяет целевые системы, сетевые границы, модули и веб-кампании, которые вы захотите включить в пентест. Дополнительно, в пределах проекта, вы можете использовать сканирование, чтобы обнаружить целевые системы и bruteforce для получения доступа к системе.

Следующий рисунок показывает область управление проектом:

Глобальные настройки

Глобальные настройки определяют настройки, которые используют все проекты. Вы можете получить доступ к глобальным настройкам через меню администратора.

В глобальных настройках вы можете установить тип полезной нагрузки для модулей и разрешить доступ к диагностической консоли через веб-браузер.

Следующий рисунок демонстрирует окно глобальных настроек:

Управление системой

Как администратор вы можете обновить лицензионный ключ и программное обеспечение. Вы можете получить доступ к инструментам управления системой через меню администратора.

На следующем рисунке показано окно управления лицензионными ключами

Обзор особенностей

Metasploit Express предоставляет полное пентестирование системы, которое вы можете использовать для сканирования целевых хостов, открытия и управление сессиями, использования уязвимостей и создания отчетов.

Сканирование хоста

Сканирование хоста определяет уязвимости системы в пределах целевого диапазона сети, который вы определили. Когда вы проводите сканирование, Metasploit Express предоставляет информацию о службах, уязвимостях и найденных данных о хосте, который сканируется. Кроме этого, вы можете добавить уязвимости, примечания, теги и маркеры для определенных хостов

Вы можете просканировать целевые системы и просмотреть полученную информацию о хосте во вкладке Анализ. На приведенном ниже рисунке показаны функции, к которым можно получить доступ из вкладки Анализ:

Брутфорс

Брутфорс использует большое количество имен пользователя и комбинаций паролей, чтобы получить доступ к хосту. Metasploit Express предоставляет предварительно установленные профили BruteForce, которые можно использовать для настройки атаки при конкретных условиях. Если у вас есть список учетных данных, которые вы хотите использовать, то вы можете импортировать их в систему.

Если брутфорс успешен, Metasploit Express откроет сессию на целевой системе. Вы можете управлять сессией с помощью командной оболочки или сессии Meterpreter. Если есть открытая сессия, вы можете собрать системные данные, получить доступ к удаленной файловой системе, pivot атакам и траффику, а также к постэксплуатационным модулям.

Эксплуатация

Модули выявляют и используют уязвимости и недостатки в безопасности целевых системах. Metasploit Express предлагает доступ к обширной библиотеке используемых, вспомогательных и пост-эксплутационных модулей.

Вы можете запускать эксплойты, как автоматически, так и вручную.

Автоматизированная эксплуатация использует минимальный параметр надежности, чтобы определить набор эксплойтов для запуска против целевых систем. Вы не можете выбирать модули или определять параметры обхода, которые использует Metasploit Express.

Руководство по эксплуатации обеспечивает детальный контроль над эксплоитами, которые вы запускаете против целевых систем. Вы запускаете эксплойт (одновременно может быть запущен только один), и выбираете модули и опции уклонения, которые хотите использовать.

Данное изображение показывает окно модулей:

Отчеты

Отчет предоставляет всеобъемлющие результаты пентеста. Metasploit Express предоставляет несколько типов стандартных отчетов, которые могут выглядеть, как общий обзор, так и как детальный отчет о полученных данных. Вы можете сгенерировать отчет в PDF, Word, XML, и HTML.

Вы можете использовать отчеты для сравнения полученных данных разных тестов или систем. Отчеты предоставляют подробную информацию о скомпрометированных хостах, использованных модулях, взломанных паролях, взломанных SMB хэшах, обнаруженных ключах, обнаруженных службах и собранной системной информации.

На следующем рисунке показана область отчетов:

Давайте приступим

Следующие разделы покажут вам, как начать работу с Metasploit Express. В этой главе разъясняется, как запустить Metasploit Express и создать проект. После того как вы создали проект, вы сможете запустить поисковое сканирование, bruteforce атаку и эксплойт. Для получения информации о том, как выполнить другие задачи в Metasploit Express, ознакомьтесь с Руководством пользователя Metasploit Express.

Запуск Metasploit Express

Вы можете запустить Metasploit Express на Windows или Linux. Следующий раздел поясняет, как запустить Metasploit Express на обеих системах.

Запуск Metasploit Express на Windows

Чтобы получить доступ к Metasploit Express в Windows перейдите в меню Пуск> Все программы> Metasploit. Для запуска веб-клиента, выберите Access Metasploit Web UI.

Вы можете вручную устанавливать, запускать, останавливать и удалять службы Metasploit Express, используя опции в подкаталоге Metasploit Service.

Запуск Metasploit Express на Linux

Установщик Linux помещает скрипт запуска в корневую папку установки: $INSTALLERBASE/ ctlscript.sh . Этот скрипт может быть использован для запуска, остановки и проверки статуса служб Metasploit. Кроме того, если вы установите Metasploit Express как службу, символьная ссылка на скрипт ctlscript.sh будет размещена в директории /etc/init.d .

Чтобы запустить веб-клиент для Metasploit Express на Linux, перейдите на

Ссылка скрыта от гостей

. Если вы сменили номер порта во время установки Metasploit Pro, используйте установленный вами порт вместо 3790 .Проекты

Проект состоит из имени и дополнительных границ сети. Границы сети помогают вам установить и сохранить пределы проекта, что в свою очередь предотвращает нацеливание устройств вне диапазона назначенных устройств и предусматривает диапазон по умолчанию для заданий.

Проекты могут быть созданы во время тестирования различных сетей или разных компонентов одной сети. Например, проводя внутренний и внешний пентест, вы можете захотеть создать отдельные проекты для каждого.

Это позволяет вам получать отдельные отчеты каждого сценария теста и дает возможность сравнить результаты тестов.

Создание проекта

- Выберите в главном меню Проект > Создать новый проект.

- Введите имя проекта.

- Введите описание проекта.

- Определите диапазон сети (опционально).

- Выберите Ограничить сетевой диапазон, если вы хотите обеспечить соблюдение границ сети по проекту.

- Создайте проект.

Поисковое сканирование — это процесс, который Metasploit Express использует для определения действующих хостов в пределах диапазона адресов целевой сети. Поисковое сканирование запрашивает службы сети определить характерные признаки действующих хостов. Вы можете провести поисковое сканирование для определения деталей хостов в пределах целевого диапазона адресов и пронумеровать порты приемника информации. Для проведения поискового сканирования вам необходимо предоставить Metasploit Express верный диапазон цели.

Обнаружение хостов

- Создайте или откройте проект для запуска поискового сканирования.

- Нажмите Сканировать. Появится окно Новое поисковое сканирования

- Введите целевые адреса, которые вы хотите включить в процесс сканирования. Введите одиночный адрес, диапазон адресов или систему обозначений CIDR.

Примечание: Metasploit Express поддерживает IPv4 и IPv6 адреса. Вы можете использовать стандартные адресации IPv6 для определения индивидуальных адресов IPv6. Например, используйте fe80::202:b3ff:fe1e:8329 для одиночных адресов и 2001:db8::/32 для системы обозначений CIDR. Для ссылки локальных адресов, вы должны прикрепить ID интерфейс к адресу. Например, введитеfe80::1%eth0 для ссылки локального адреса. - Нажмите Показать дополнительные опции для проверки и настройки дополнительных опций сканирования. Если вы не настроите дополнительные опции, Metasploit Express будет использовать случайные конфигурации для сканирования.

- Запустите сканирование.

Брутфорс атака использует большое количество обычных имен пользователя и комбинаций паролей, чтобы получить доступ к хосту. Вы можете использовать предварительно установленные профили брутфорс, чтобы настроить брутфорс атаку для конкретных условий.

Когда Metasploit Express успешно идентифицирует учетные данные в сессии восприимчивого модуля, такие как SMB, SSH, Telnet, или MSSQL, система автоматически откроет сеанс.

Запуск брутфорс атаки

- Откройте проект.

- Нажмите на вкладке Анализ.

- Выберете хосты, против которых вы хотите запустить брутфорс атаку.

- Нажмите Bruteforce. Появится Bruteforce окно. Metasploit Express автоматически заполнит поля целевых адресов выбранными хостами.

- Выберете глубину брутфорс атаки.

- Выберете службу, на которую вы хотите нацелить брутфорс атаку.

- Нажмите Показать дополнительные опции для настройки дополнительных параметров брутфорс атаки.

- Запустите брутфорс атаку.

Эксплойты выполняют последовательность команд для конкретной целевой уязвимости, обнаруженной в системе или приложении. Эксплойт пользуется преимуществом уязвимости для предоставления доступа к целевой системе взломщику, проводящему атаку. Эксплойты включают в себя переполнение буфера, инъекции кода, а также эксплойты веб-приложений.

Запуск автоматизированных эксплоитов

- Откройте проект.

- Нажмите на вкладку Analysis (Анализ). Появится окно хоста.

- Выберете хост, который хотите использовать.

- Нажмите Exploit. Появится окно New Automated Exploitation Attempt.

- Убедитесь, что в поле целевого адреса указаны адреса, которые вы хотите использовать.

- Выберете минимальную надежность для использования.

- Нажмите Show Advanced Options (Показать дополнительные опции).

- Выберете целевые хосты, которые вы хотите включить или исключить из эксплуатации.

- Определите параметры payload. Это определит тип payload, которые использует эксплойт, тип соединения, которое создает payload, и порты приемника, которые использует эксплойт.

- Определите параметры выбора эксплойта. Это определит порты, которые эксплойт включит в атаку или исключит из атаки.

- Определите дополнительные опции, которые позволят вам установить количество эксплойтов, которые могут быть запущены одновременно, время ожидания для каждого эксплойта, и параметры обхода.

- Запустите эксплойт.

- Открыть проект.

- Открыть вкладку Модуль.

- Используйте поисковую систему, чтобы найти конкретный модуль. Используйте теги ключевых слов для определения условий поиска.

- Кликните на названии модуля для его выбора. Появится окно Модуля.

- Определите целевые хосты, которые вы хотите включить или исключить из эксплуатации.

- Определите опции payload, если эти опции доступны.

- Определите опции модуля. Модульные опции варьируются между модулями. Используйте внутреннюю справку, чтобы посмотреть описание каждой опции.

- Определите дополнительные опции. Дополнительные опции варьируются между модулями. Используйте внутреннюю справку, чтобы посмотреть описание каждой опции.

- Определите опции уклонения. Опции уклонения варьируются между модулями. Используйте внутреннюю справку, чтобы посмотреть описание каждой опции.

- Запустите модуль.

Отчеты предоставляют детальную информацию о результатах пентеста. Используйте отчеты для проведения анализа целевой сети и предоставления важной информации для улучшения безопасности. Отчеты помогут вам определить уязвимости в целевых сетях, и узнать каким образом организация может укрепить свою инфраструктуру безопасности.

Вы можете создать и экспортировать отчет в PDF, Word, RTF, и HTML.

Создание стандартного отчета

- Откройте проект.

- Выберите вкладку Reports (Отчеты). Появится окно Отчетов.

- Выберите Standard Report (Стандартный отчет). Появится окно Нового отчета.

- Выберите тип отчета.

- Выберите формат отчета аудита, или формат, который вы хотите использовать для создания отчета.

- Выберите название отчета. Вы можете ввести до 63 символов и использовать буквенно-цифровые символы, тире, дефисы, точки и пробелы.

- Укажите хосты, которые вы хотите включить или исключить из отчета.

- Выберите разделы отчета, которые вы хотите включить в отчет.

- Выберите, хотите ли бы вы скрыть какие-либо пароли, SMB хэши или ключи SSH.

- Выберите, хотите ли вы включить подробную информацию для каждого действия сеанса.

- Выберите, хотите ли вы включить диаграммы и графики в отчете.

- Создайте отчет. Все созданные отчеты появляются под областью Saved Reports and Data Exports (Сохраненные отчеты и экспорт данных).

Источник:

Ссылка скрыта от гостей