Снова всех приветствую.

В предыдущей части мы рассмотрели подготовку основной ОС,на основе которой будем строить анонимную цепочку.

Мы косвенно защитили себя от нежелательных дефолтных служб и сервисов, исключили возможность ПК стать дедиком.

И начали работать с софтом Softehervpnclient.

Этот выбор неслучайный,т.к. его настройки позволяют выбрать протокол Socks и это нам позволит в дальнейшем принять соединение от TOR в Linux.

Если совсем параноидально подходить к прошлой теме,то можно установить DNScrypt чтобы шифровать dns-запросы.

Вопрос несложный,качаем первый архив сначала отсюда

Затем ,второй здесь .

Распаковываем всё в отдельную папку,заходим binaries / Release / и копируем dnscrypt-winclient.exe в рядом находящийся файл dnscrypt-proxy.exe

Если у кого-то трудности,то можно попробовать скачать для любой ОС это всё отсюда

Будет ли такое шифрование у провайдера вызывать вопросы при условиях РКН в Р.Ф. ? Да,но пока официальных претензий не было.

Дело ваше конечно,но и сравните то,когда многие сейчас просто желают обойти блокировки с помощью анонимайзеров.

А тут на тебе,и вдруг целый зашифрованный трафик dns, будет ли обычный пользователь так делать?

Для тех же,кто передвигается по городу по делам без привязки к конкретному месту-такое шифрование не помешает.

Для завершения образа,можно попытаться прописать в свойствах адаптеров публичные бесплатные DNS-сервера.

Только 8.8.8.8 и 8.8.4.4 ,или от яндекса тем более,не ставьте хотя бы здесь,понимаю,что скорость и всё такое,но от Interceptor вас это может не уберечь.

А лучше нигде ими не пользоваться.

IPv6 отключите в свойствах адаптера,не нужен он.

Думал как проще сделать обзор (на самом деле всю голову себе сломал,т.к.тем аналогичных уже много,а повторяться не хочется),решил показать,потом рассуждать.

Итак,установили наш Linux на VBox с шифрованными дисками ,или одним,но зашифрованным диском.

Шифровать надо всё при первой же возможности,создавать скрытые контейнеры-это многих спасло.

Виртуальная машина в этом случае настраивается без общих ресурсов с основной системой.

Цель немного иная,и это не сборка мини-пентест лаборатории.

Желательно самим себе ответить на этом этапе на вопрос,чего бы хотелось видеть на выходе.

Либо это будет анонимность,не глубоко связанная с пентестом,а для каких-то иных целей.

Либо требуется чтобы работал боевой софт при этом.

В первом случае,можно установить Whonix,внести корректировки в браузер и особо не печалиться.

во втором,придётся немного потрудиться.

При установке можно указать провайдера какого-либо,не самого отдалённого публичного DNS-сервера.

Сейчас файл конфигурации /etc/network/interfaces управляется не как ранее одним NManager, а ещё и демоном.

Изменить его можно принудительно,но как показала практика,лучше в этот файл не вмешиваться.

Если уже указан настоящий провайдер,ничего страшного.

Настроем обязательно файл /etc/resolv.conf,открыв его любым редактором.

В нём мы прописываем ниже строки Generated by NetworkManager следующее:

Код:

search название провайдера от public DNS

nameserver IP-первый адрес публичного DNS

nameserver IP-второй

Код:

# chattr +i /etc/resolv.conf

Ссылка скрыта от гостей

А сделать выбор,периодически их меняя, можно и

Ссылка скрыта от гостей

Очень удобно сопоставить DNS конкретной страны на всякий случай ,выходному IP.

Для быстрого изменения отменяем запрет на перезапись

Код:

# chattr -i /etc/resolv.confПроблем с утечками DNS у меня не было как таковых,но для успокоения некоторые шифруют трафик DNS.

Для Kali без проблем устанавливаются пакеты DNScrypt c Dnsmasq:

Код:

# apt-get install dnscrypt-proxy

# apt-get install dnsmasqСначала также отключим общий доступ

В пункте конфиденциальность отключим статистику с историей и сервисы местоположения.

Установим openvpn:

Код:

# apt-get install aptitude -всё равно нужная утилита для более мягкой работы с пакетами.

# aptitude -r install network-manager-openvpn-gnome network-manager-pptp network-manager-pptp-gnome network-manager-strongswan network-manager-vpnc network-manager-vpnc-gnome

Код:

# apt-get install tor privoxyДописываем в конце:

Код:

forward-socks5 / localhost:9050 .

forward-socks4 / localhost:9050 .

forward-socks4a / localhost:9050 .предусматривается данная опция.Но,не лишаю себя удовольствия поклацать по клаве и делаю всё вручную,зная,что так ничего в конфигах не перемешается.

Дополнительный материал здесь

Скачиваем браузер Tor и настраиваем штатными его настройками согласно выбранной безопасности.

Им можно пользоваться после запуска туннелей tor,получается своеобразный вариант цепочки.

А нам надо доработать Firefox:

Первым делом,запрещаем отслеживание в настройках и отключаем запоминание истории.

В настройках соединений Connections Settings галка сейчас ставится на "use system proxy settings".

Иногда потребуется переключать в режим No proxy при работе с openvpn.

Обновление желательно тоже запретить по простой причине,что дополнения будут устаревать для новых версий.

А замены равноценной можно и не обнаружить.Безопасность понизиться конечно.

Набираем в браузерной строке about:config и отключаем:

Webrtc-ищем параметр media.peerconnection.enabled - переключаем в false

Геолокация- geo.enabled - false

Телеметрия-toolkit.telemetry-false

Статистику использования Firefox:

datareporting.healthreport.uploadEnabled

datareporting.healthreport.service.enabled (может отсутствовать в обновлённых версиях)

Геолокация- geo.enabled - false

Телеметрия-toolkit.telemetry-false

Статистику использования Firefox:

datareporting.healthreport.uploadEnabled

datareporting.healthreport.service.enabled (может отсутствовать в обновлённых версиях)

В дополнениях браузера (addons),в колонке Plugins,у меня нет ни одного работающего плагина.

Так же и у вас должно быть-никаких Flash и Java.

Можно создавать отдельные профили Firefox под различные задачи.

Например,как

Ссылка скрыта от гостей

Далее,идём

Ссылка скрыта от гостей

Если хоть что-то у вас открылось там,отключайте,заодно и почитаете о чём речь.

Ставим расширения:

NoScript-контроль джаваскриптов

Аnonymox-анонимайзер

Canvas Defender-меняем ID браузера каждый раз,как выходим в интернет

Policy Control-JavaScript и Flash блокер

Adblock Plus-блокировка рекламы

User-Agent Switcher - его подмена

Self-Destructing Cookies-автоудаление cooсkie

Random Agent Spoofer или Chameleon-аналогично подмене user agent

Ghostery - отслеживание трекеров

Modify headers-изменение заголовков

Можно и в дополнениях VPN уложить на всякий случай.(Хотя это больше анонимайзеры,чем VPN.)

Аnonymox-анонимайзер

Canvas Defender-меняем ID браузера каждый раз,как выходим в интернет

Policy Control-JavaScript и Flash блокер

Adblock Plus-блокировка рекламы

User-Agent Switcher - его подмена

Self-Destructing Cookies-автоудаление cooсkie

Random Agent Spoofer или Chameleon-аналогично подмене user agent

Ghostery - отслеживание трекеров

Modify headers-изменение заголовков

Можно и в дополнениях VPN уложить на всякий случай.(Хотя это больше анонимайзеры,чем VPN.)

Код:

# apt-get install gufw

Mac-адрес мы изменили ещё до старта Kali Linux,а теперь ещё и в терминале сменим:

Код:

# macchanger -r eth0 -изменение на произвольное значение

# macchanger --mac=xx:xx:xx:xx:xx:xx eth0 -на желаемое значение

# macchanger -p eth0 -возврат прежнего значения

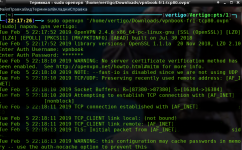

Почему у меня именно так,сейчас объясню.У кого с этим нет проблем, пропускаем абзац.

Когда работаю с Kali Linux,то ставлю дополнительную среду xfce не удаляя gnome.

В Gnome правит бал NM,и при переключении на xfce, у меня траф первоначально не идёт через туннели tor.

В терминале отвечает IP-VPN-сервера от SoftethervpnClient.

К тому же,мне не помогли ранее никакие скрипты для изменения MAC.

(либо менялся,но туннелям tor NM не давал работать).

Решено было скачать wicd и когда надо включить туннели TOR с изменённым MAC,то нет проблем.

Код:

# apt-get install wicdИ поэтому ошибка в терминале на запрос IP-адреса -это так и должно быть.

Для среды xfce (после аналогичных настроек tor privoxy) делал обзор здесь

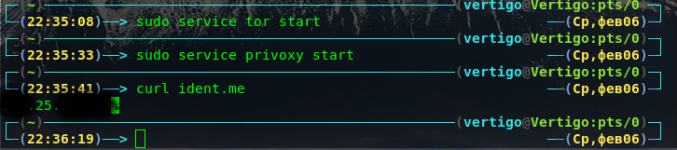

Пора включить туннели и ошибки уже не будет.

Если IP не отобразиться,значит ваш сгенерированный новый MAC не понравился VPN-серверу.

И надо просто вновь остановить сервисы туннелей и заново изменить значение MAC.

Код:

# service tor start

# service privoxy start

Стартовали,можно стартовать Firefox,в котором изменим сразу ID и подменим user-agent.

Суть в том,что у нас сохраняется тандем система-сетевой уровень-система-сетевой.

На сетевом в браузере можно чудить,снежком присыпать использование выходного IP tor,ssh,или vpn.

Так сказать,что-то подмаскировать простенькими анонимайзерами.

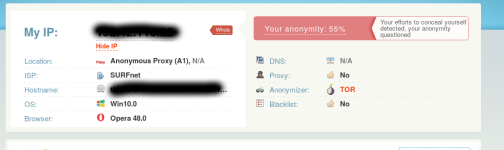

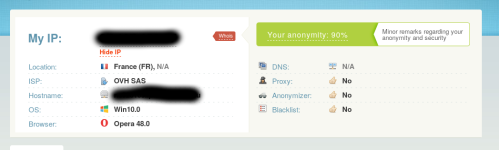

Вот пример,когда мы туннели Tor не маскируем

Другая картина получается с использованием openvpn vpnbook

Уже лучше,но время немного не совпало.

Да,языки в браузере и системе имеют значение,но не такое ,как разница в часовых поясах.

Если с первыми можно поставить английский и затеряться,то время старайтесь подкорректировать.

Если вам требуются прокси для браузера и сканирования готовые,проверенные,то вот такую утилиту рекомендую.

Код:

# git clone https://github.com/stamparm/fetch-some-proxies.git

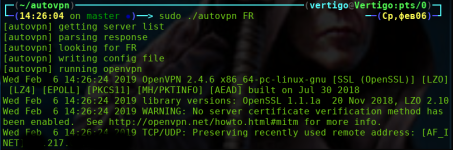

Если нужен спонтанный выборочный vpn конкретной страны,то можно пользоваться этим:

Код:

# git clone https://github.com/adtac/autovpn.git

Если требуется туннелирование ssh,то можно из free ssh,например,как

Ссылка скрыта от гостей

Кто-то если желает пользоваться VPN с генератором шума,то

Ссылка скрыта от гостей

Куда безопаснее,чем торренты запускать.

Интересен и проект Wireguard, читал,знаю о нём, но не пользовался.

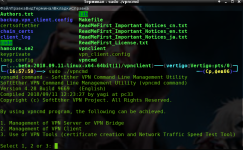

Пробовал и Softethervpn затащить на Linux, занятно,но не понравилось.

Очень много возни,сложностей,и пока хорошо его не изучил.

Опции там со знаком бесконечности.

Адаптер конечно свой генерируется.

Кому если интересно,то конфигуратор

Ссылка скрыта от гостей

Только скачайте желаемый архив не с виртуалки (не получится,а если и получится,то файлов в архиве будет недоставать),а потом перенесите на Linux в VB.

Про осторожное сканирование некоторыми сканерами разговоров было много.

Подробнее можно увидеть

Ссылка скрыта от гостей

Кроме этого,делал обзор на утилиту,которая поможет скрыть себя при вваливании в сетку

Очень редко,но бывает необходимо быстро изменить hostname,например,поменяю на Толяна:

Код:

# hostname Tolyan.us

Для очистки системы от лишних файлов используется утилита BleachBit

Код:

# apt-get install bleachbit

Код:

# leafpad ~/.zsh_history - удаляем и сохраняем пустой файл

# leafpad ~/.bash_history - то же самоеА без идеи,идём дальше.

теперь нам понадобится удалённый рабочий стол (дедик).

Их обычно брутят по протоколу RDP,ssh.

На удалённом рабочем столе особо не развернёшься конечно,но VPN подключить можно,(с браузером TOR аккуратнее,не во всех странах приветсвуется).

Таким образом,маскируется и сам удалённый стол,только потом надо будет удалить с него что вами было установлено и историю подключения у себя.

Это незаконно,зато бесплатно.

Именно о бесплатном варианте реализации анонимности обе части обзора.

Вот теперь порассуждаем.Многое осталось за кадром,всего невозможно описать.

Известно,что когда говорят о цепочке VPN-TOR-VPN,то практически всегда в ней фигурирует арендованный сервер.

Если его сюда включить,то можно вообще будет заблудиться в вариантах.

В таком случае,речь пойдёт уже не о минимальной анонимности.

Привязка к одному месту,оплаченному серверу,сама оплата (и биткоин тоже)-риск нарушения анонимности в различных звеньях цепи.

Это только статьи на темы долго пишутся,а анонимность перестаёт быть таковой за один миг-за один заход в свой аккаунт в соцсети,

за одно смс-подтверждение на телефон и за оплату через карту знакомых.

Вот на этом ,пожалуй, и завершу обзор.

Камни принимаются,дополнения приветствуются.

Всем добра желаю,спасибо,что дочитали,надеюсь что кто-то открыл для себя что-то новое и до встречи.