Доброго времени суток.

Источник:

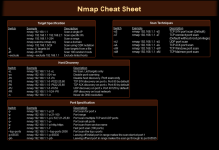

Nmap стал одним из самых популярных инструментов сетевого сканирования, оставив позади другие сканеры. Часто хосты в некоторых организациях защищены с помощью брандмауэров или систем предотвращения вторжений, что приводит к сбою сканирования из-за существующего набора правил, которые используются для блокировки сетевого трафика. В Nmap пентестер может легко использовать альтернативные методы обнаружения хоста, чтобы этого не произошло. Он состоит из определенных функций, которые делают сетевой трафик немного менее подозрительным. Поэтому давайте посмотрим на различные методы обнаружение хоста.

Содержание:

nmap –sP 192.168.1.0/24

Когда вы внимательно наблюдаете за пакетами в Wireshark, вы видите, что здесь при сканировании сети отправляются только пакеты ARP

Примечание: Работа –sP и –sn одинакова.

Давайте попробуем то же самое, используя параметр без сканирования портов (-sn). В этом варианте мы также используем параметр –packet-trace, который позволит вам увидеть подробную информацию о передаче пакетов без использования Wireshark. Здесь вы можете наблюдать за получением пакетов ARP.

nmap -sn 192.168.1.0/24 --packet-trace

Теперь, когда мы увидели, что в сети видны ARP-пакеты, мы воспользуемся опцией –disable-arp-ping, где вы увидите, что отправляются 4 пакета.

nmap -sn 192.168.1.108 --disable-arp-ping

И вы увидите, что пакеты ARP не видны.

Примечание. Сканирование локальной сети с помощью Nmap, где Nmap отправляет ARP-пакет при каждом сканировании. Если необходимо сканировать внешнюю сеть; Nmap отправляет следующие пакеты запросов при использовании –disable-arp-ping:

Вы также можете использовать параметр –send-ip, чтобы получить те же результаты, что и на шаге выше.

Обнаружение хоста считается наиболее важным шагом в сборе информации, который обеспечивает точные результаты для активных портов и IP-адресов в сети.

Команда -sP в Nmap позволяет обнаруживать только онлайн-хосты. В то время как SYN Ping (-PS) отправляет TCP SYN-пакет на порты, и если он закрыт, хост отвечает пакетом RST. И если запрошенные порты открыты, будет ответ TCP SYN / ACK и будет пакет сброса, который будет отправлен для сброса соединения.

nmap -sn -PS 192.168.1.108 --disable-arp-ping

Пакеты, захваченные с помощью Wireshark, могут быть переадресованы

Преимущество сканирования TCP SYN Ping состоит в том, что пентестер может получить активный / неактивный статус хоста, даже не создавая соединения, и, следовательно, он даже не создает журнал в системе или сети.

Это метод обнаружения хоста, который похож на сканирование TCP SYN Ping, но немного отличается. Это сканирование также использует порт 80. Пентестер отправляет пустой TCP-пакет к цели и, поскольку между ними нет связи, он получит пакет подтверждения, а затем сбросит и завершит запрос.

Эта команда используется для определения ответа цели, а также проверки того, заблокированы ли SYN-пакеты или эхо-запросы ICMP в последних настройках межсетевых экранов.

nmap -sn -PA 192.168.1.108 --disable-arp-ping

Здесь можно увидеть пакеты, захваченные в Wireshark.

Некоторые брандмауэры настроены на блокировку пакетов ping SYN, поэтому в этом случае это сканирование будет эффективным для простого обхода брандмауэра.

Сканирование ICMP Ping можно использовать для сбора информации о целевых системах, что отличает его от сканирования портов. Пентестер может отправить целевой объект ICMP ECHO-запрос и получить в ответ эхо-ответ ICMP.

ICMP теперь неэффективен для удаленных пакетов ICMP, заблокированных администраторами. Его все еще можно использовать для мониторинга локальных сетей.

nmap -sn -PE 192.168.1.108 --disable-arp-ping

Пакеты, захваченные в Wireshark, можно наблюдать.

Он похож на Echo Ping Scan и используется для сканирования активных хостов из заданного диапазона IP-адресов. Он отправляет запросы ICMP огромному количеству целей, и, если конкретная цель жива, она возвращает ответ ICMP.

nmap -sn -PE 192.168.1-10

nmap -sn -PM 192.168.1.108 --disable-arp-ping

nmap -sn -PP 192.168.1.108 --disable-arp-ping

Пакеты, захваченные с помощью Wireshark, можно наблюдать.

Преимущество сканирования UDP заключается в том, что он может обнаруживать системы, в которых есть брандмауэры со строгими правилами TCP, и не усложнять правила UDP.

nmap -sn -PU 192.168.1.108 --disable-arp-ping

Вы можете наблюдать за пакетами, с помощью Wireshark.

nmap -sn -PO 192.168.1.108 --disable-arp-ping

Перехваченные пакеты можно наблюдать с помощью Wireshark.

nmap -sn -PN 192.168.1.108 --disable-arp-ping

nmap -sn -PR 192.168.1.108

Вы можете увидеть захваченные пакеты в WireShark.

nmap -sn -PY 192.168.1.108 --disable-arp-ping

Можно наблюдать за захваченными пакетами.

nmap -sn --traceroute 8.8.8.8

Автор: Джинали Котари (Jeenali Kothari) - энтузиаст цифровой криминалистики и любит писать технический контент.

Источник:

Ссылка скрыта от гостей

Nmap стал одним из самых популярных инструментов сетевого сканирования, оставив позади другие сканеры. Часто хосты в некоторых организациях защищены с помощью брандмауэров или систем предотвращения вторжений, что приводит к сбою сканирования из-за существующего набора правил, которые используются для блокировки сетевого трафика. В Nmap пентестер может легко использовать альтернативные методы обнаружения хоста, чтобы этого не произошло. Он состоит из определенных функций, которые делают сетевой трафик немного менее подозрительным. Поэтому давайте посмотрим на различные методы обнаружение хоста.

Содержание:

- Ping Sweep ( No port scan)

- Disable-arp-ping

- Send-ip

- TCP Flags

- Types of Scans

- TCP SYN Ping Scan

- TCP ACK Ping Scan

- ICMP ECHO Ping Scan

- ICMP ECHO Ping Sweep

- UDP Ping Scan

- IP Protocol Ping scan

- ARP Ping Scan

- Traceroute

Ping Sweep

Начнем со сканирования всей сети с помощью Ping (-sP).nmap –sP 192.168.1.0/24

Когда вы внимательно наблюдаете за пакетами в Wireshark, вы видите, что здесь при сканировании сети отправляются только пакеты ARP

Примечание: Работа –sP и –sn одинакова.

Давайте попробуем то же самое, используя параметр без сканирования портов (-sn). В этом варианте мы также используем параметр –packet-trace, который позволит вам увидеть подробную информацию о передаче пакетов без использования Wireshark. Здесь вы можете наблюдать за получением пакетов ARP.

nmap -sn 192.168.1.0/24 --packet-trace

Теперь, когда мы увидели, что в сети видны ARP-пакеты, мы воспользуемся опцией –disable-arp-ping, где вы увидите, что отправляются 4 пакета.

Disable-arp-ping

Чтобы отключить обнаружение ARP, Nmap предоставляет опцию.nmap -sn 192.168.1.108 --disable-arp-ping

И вы увидите, что пакеты ARP не видны.

Примечание. Сканирование локальной сети с помощью Nmap, где Nmap отправляет ARP-пакет при каждом сканировании. Если необходимо сканировать внешнюю сеть; Nmap отправляет следующие пакеты запросов при использовании –disable-arp-ping:

Вы также можете использовать параметр –send-ip, чтобы получить те же результаты, что и на шаге выше.

send-ip

nmap –sn 192.168.1.108 --packet-trace --send-ipОбнаружение хоста считается наиболее важным шагом в сборе информации, который обеспечивает точные результаты для активных портов и IP-адресов в сети.

TCP Flags

Во-первых, давайте познакомимся с основами коммуникационных флагов в TCP. Заголовок TCP в основном состоит из шести флагов, которые управляют соединением между системами и предоставляют им инструкции. Каждый флаг имеет размер 1 бит, следовательно, размер флагов TCP составляет 6 бит. Теперь давайте вкратце разберемся с каждым флагом.Types of Scans

Чтобы обнаружить хосты в сети, можно использовать различные методы проверки связи.TCP SYN Ping Scan

Это метод обнаружения хоста, который помогает обнаружить, открыты ли порты, а также убедиться, что он соответствует правилам брандмауэра. Следовательно, пентестер может послать целевой пустой SYN-флаг, чтобы проверить, где он жив. В этом типе сканирования можно определить несколько портов.Команда -sP в Nmap позволяет обнаруживать только онлайн-хосты. В то время как SYN Ping (-PS) отправляет TCP SYN-пакет на порты, и если он закрыт, хост отвечает пакетом RST. И если запрошенные порты открыты, будет ответ TCP SYN / ACK и будет пакет сброса, который будет отправлен для сброса соединения.

nmap -sn -PS 192.168.1.108 --disable-arp-ping

Пакеты, захваченные с помощью Wireshark, могут быть переадресованы

Преимущество сканирования TCP SYN Ping состоит в том, что пентестер может получить активный / неактивный статус хоста, даже не создавая соединения, и, следовательно, он даже не создает журнал в системе или сети.

TCP ACK Ping Scan

Это метод обнаружения хоста, который похож на сканирование TCP SYN Ping, но немного отличается. Это сканирование также использует порт 80. Пентестер отправляет пустой TCP-пакет к цели и, поскольку между ними нет связи, он получит пакет подтверждения, а затем сбросит и завершит запрос.

Эта команда используется для определения ответа цели, а также проверки того, заблокированы ли SYN-пакеты или эхо-запросы ICMP в последних настройках межсетевых экранов.

nmap -sn -PA 192.168.1.108 --disable-arp-ping

Здесь можно увидеть пакеты, захваченные в Wireshark.

Некоторые брандмауэры настроены на блокировку пакетов ping SYN, поэтому в этом случае это сканирование будет эффективным для простого обхода брандмауэра.

ICMP Echo Ping Scan

Сканирование ICMP Ping можно использовать для сбора информации о целевых системах, что отличает его от сканирования портов. Пентестер может отправить целевой объект ICMP ECHO-запрос и получить в ответ эхо-ответ ICMP.

ICMP теперь неэффективен для удаленных пакетов ICMP, заблокированных администраторами. Его все еще можно использовать для мониторинга локальных сетей.

nmap -sn -PE 192.168.1.108 --disable-arp-ping

Пакеты, захваченные в Wireshark, можно наблюдать.

ICMP ECHO Ping Sweep

Он похож на Echo Ping Scan и используется для сканирования активных хостов из заданного диапазона IP-адресов. Он отправляет запросы ICMP огромному количеству целей, и, если конкретная цель жива, она возвращает ответ ICMP.

nmap -sn -PE 192.168.1-10

ICMP Address Mask Scan

Это более старый метод проверки связи ICMP ECHO. Он выдает информацию о системе и ее маске подсети.nmap -sn -PM 192.168.1.108 --disable-arp-ping

ICMP ECHO Timestamp scan

Пентестер может применить эту технику в определенных условиях, когда системный администратор блокирует обычную временную метку ICMP. Обычно используется для синхронизации времени.nmap -sn -PP 192.168.1.108 --disable-arp-ping

Пакеты, захваченные с помощью Wireshark, можно наблюдать.

UDP Ping Scan

Сканирование UDP Ping использует крайне необычный номер порта по умолчанию 40125 для отправки пакетов на цель. Это похоже на сканирование TCP Ping. Пентестер отправит UDP-пакеты на цель, и если в ответ будет ответ, это означает, что хост активен или в противном случае он отключенПреимущество сканирования UDP заключается в том, что он может обнаруживать системы, в которых есть брандмауэры со строгими правилами TCP, и не усложнять правила UDP.

nmap -sn -PU 192.168.1.108 --disable-arp-ping

Вы можете наблюдать за пакетами, с помощью Wireshark.

IP protocol ping scan

В этом методе пентестер отправляет различные пакеты, используя разные IP-протоколы, и надеется получить ответ, если цель жива.nmap -sn -PO 192.168.1.108 --disable-arp-ping

Перехваченные пакеты можно наблюдать с помощью Wireshark.

No ping scan

В этом методе обнаружение хоста полностью пропускается. Пентестер может использовать его для определения активных машин для более тяжелого сканирования и увеличения скорости сети.nmap -sn -PN 192.168.1.108 --disable-arp-ping

ARP ping scan

В этом методе пакеты ARP отправляются на все устройства в сети, хотя они невидимы из-за брандмауэра. Это считается чрезвычайно эффективным, чем обнаружение других хостов. Он в основном используется для обнаружения систем. Также упоминается задержка.nmap -sn -PR 192.168.1.108

Вы можете увидеть захваченные пакеты в WireShark.

SCTP INIT Ping

Он отправляет пакет SCTP, содержащий минимальный блок INIT. Его порт назначения по умолчанию - 80. Блок INIT сообщает удаленной системе, что пентестер пытается установить связь.nmap -sn -PY 192.168.1.108 --disable-arp-ping

Можно наблюдать за захваченными пакетами.

Traceroute

Трассировки используются после завершения сканирования с использованием информации из результатов сканирования и для определения порта и протокола, по которым будет достигнута цель.nmap -sn --traceroute 8.8.8.8

Автор: Джинали Котари (Jeenali Kothari) - энтузиаст цифровой криминалистики и любит писать технический контент.