Vlad

Green Team

- 28.01.2019

- 92

- 27

В этом разделе мы узнаем, как взаимодействовать с Meterpreter от Metasploit. В Linux команда help используется для получения информации о конкретной команде. Итак, первое это, мы должны запустить команду help, чтобы получить большой список всех команд, которые мы можем запустить. Это также говорит нам описание того, что делает каждая команда, как показано на следующем снимке экрана:

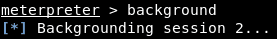

Первое, что мы собираемся выделить, это команда background, как показано на следующем скриншоте:

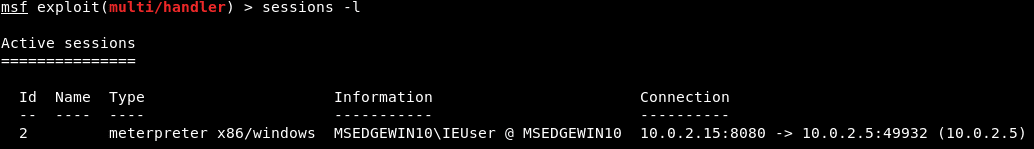

Фоновая команда в основном используется для фоновой обработки текущего сеанса без его завершения. Эта команда очень похожа на сворачивание окна. Таким образом, после выполнения фоновой команды мы можем вернуться в Metasploit и выполнить другие команды для дальнейшей эксплуатации целевой машины, сохраняя наше подключение к компьютеру, который мы только что "взломали". Для просмотра списка всех используемых компьютеров и сеансов используется команда sessions -l. На следующем снимке экрана мы видим, что сеанс Meterpreter по-прежнему находится между устройством 10.0.2.15 и целевым устройством 10.0.2.5:

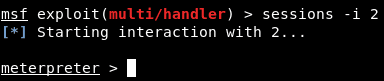

Если мы хотим вернуться к предыдущему сеансу, чтобы снова запустить Metasploit, мы должны запустить команду сеансов с -i (для взаимодействия), а затем поставить идентификатор, равный 2, как показано на следующем снимке экрана:

Еще одна команда, которую мы будем запускать всякий раз, когда мы взламываем систему, - это команда sysinfo. Команда sysinfo показывает нам информацию о целевом компьютере. На следующем снимке экрана мы видим, что он показывает нам имя компьютера, его операционную систему и архитектуру.

На следующем снимке экрана также видно, что это 64-разрядный компьютер, поэтому, если мы хотим запустить исполняемые файлы на целевом компьютере в будущем, мы знаем, что создадим 64-разрядные исполняемые файлы:

Мы можем видеть, что он использует английский язык, рабочую группу, на которой работает компьютер, и идентификатор пользователя, который вошел в систему. Мы также можем увидеть версию Meterpreter, которая работает на целевой машине, и на самом деле это 32-разрядная версия.

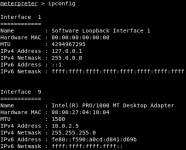

Еще одна полезная команда для сбора информации - ipconfig. Команда ipconfig показывает нам все интерфейсы, которые подключены к целевому компьютеру, как показано на следующем снимке экрана:

На снимке экрана выше мы видим Интерфейс 1 , MAC-адрес, IP-адрес и даже IPv4-адрес, который подключен к нескольким сетям. Мы также можем увидеть все интерфейсы и способы взаимодействия с ними.

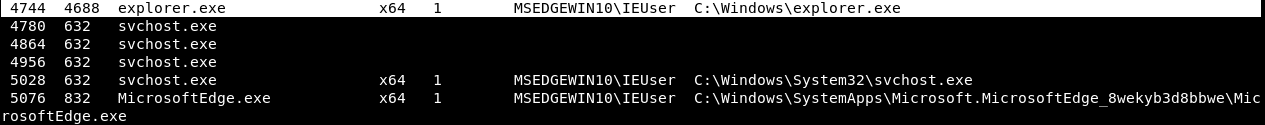

Еще одна полезная команда, которая используется для сбора информации, - это команда ps . Команда ps выводит список всех процессов, которые выполняются на целевом компьютере. Эти процессы могут быть фоновыми процессами или реальными программами, которые выполняются на переднем плане в качестве программы Windows или графического интерфейса пользователя. В следующем скриншоте мы собираемся , чтобы увидеть список всех процессов, запущенных, вместе с именем каждого из них и ID или PID :

Одним интересным процессом является explorer.exe. Это графический интерфейс Windows.

На предыдущем снимке экрана мы видим, что он работает на PID 4744 , как показано на следующем снимке экрана:

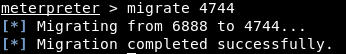

Когда мы взломали систему, хорошо перенести процесс, по которому человек работает, в более безопасный процесс. Например, файл process inteller.exe является графическим интерфейсом Windows, и этот процесс всегда выполняется, пока пользователь использует свое устройство. Это означает, что этот процесс намного безопаснее, чем процесс, через который мы получили доступ к компьютеру. Например, если мы получили доступ через программу или исполняемый файл, мы потеряем процесс, когда человек закрыл эту программу. Лучшим способом является переход к процессу, который с меньшей вероятностью будет прерван или закрыт. Для этого используется команда migration, которая перемещает текущий сеанс в другой процесс. Мы будем использовать процесс inteller.exe, потому что он безопасен.

Мы собираемся использовать команду migrate 4744, где 4744 является PID процесса intellorer.exe .

Используется следующая команда:

В этот момент Meterpreter запускается из процесса explorer.exe . Теперь, если мы перейдем к диспетчеру задач на целевом компьютере и запустим диспетчер ресурсов, а затем перейдем на вкладку Сеть и перейдем к TCP-соединениям , мы увидим, что соединение через порт 8080 происходит из процесса explorer.exe , как показано на следующем скриншоте:

Итак, что касается целевой машины, она не исходит из бэкдора, нашей полезной нагрузки, вредоносного файла, она запускается через explorer.exe , что не подозрительно для целевой машины. Теперь, если мы увидим Chrome или Firefox, мы сможем перейти на эти процессы. И, если мы используем порт 8080 или 80 для подключения, это будет выглядеть еще менее подозрительно, поскольку веб-сервер использует порт 8080 или 80 , поэтому необходимо иметь связь через них.

——————

Первое, что мы собираемся выделить, это команда background, как показано на следующем скриншоте:

Фоновая команда в основном используется для фоновой обработки текущего сеанса без его завершения. Эта команда очень похожа на сворачивание окна. Таким образом, после выполнения фоновой команды мы можем вернуться в Metasploit и выполнить другие команды для дальнейшей эксплуатации целевой машины, сохраняя наше подключение к компьютеру, который мы только что "взломали". Для просмотра списка всех используемых компьютеров и сеансов используется команда sessions -l. На следующем снимке экрана мы видим, что сеанс Meterpreter по-прежнему находится между устройством 10.0.2.15 и целевым устройством 10.0.2.5:

Если мы хотим вернуться к предыдущему сеансу, чтобы снова запустить Metasploit, мы должны запустить команду сеансов с -i (для взаимодействия), а затем поставить идентификатор, равный 2, как показано на следующем снимке экрана:

Еще одна команда, которую мы будем запускать всякий раз, когда мы взламываем систему, - это команда sysinfo. Команда sysinfo показывает нам информацию о целевом компьютере. На следующем снимке экрана мы видим, что он показывает нам имя компьютера, его операционную систему и архитектуру.

На следующем снимке экрана также видно, что это 64-разрядный компьютер, поэтому, если мы хотим запустить исполняемые файлы на целевом компьютере в будущем, мы знаем, что создадим 64-разрядные исполняемые файлы:

Мы можем видеть, что он использует английский язык, рабочую группу, на которой работает компьютер, и идентификатор пользователя, который вошел в систему. Мы также можем увидеть версию Meterpreter, которая работает на целевой машине, и на самом деле это 32-разрядная версия.

Еще одна полезная команда для сбора информации - ipconfig. Команда ipconfig показывает нам все интерфейсы, которые подключены к целевому компьютеру, как показано на следующем снимке экрана:

На снимке экрана выше мы видим Интерфейс 1 , MAC-адрес, IP-адрес и даже IPv4-адрес, который подключен к нескольким сетям. Мы также можем увидеть все интерфейсы и способы взаимодействия с ними.

Еще одна полезная команда, которая используется для сбора информации, - это команда ps . Команда ps выводит список всех процессов, которые выполняются на целевом компьютере. Эти процессы могут быть фоновыми процессами или реальными программами, которые выполняются на переднем плане в качестве программы Windows или графического интерфейса пользователя. В следующем скриншоте мы собираемся , чтобы увидеть список всех процессов, запущенных, вместе с именем каждого из них и ID или PID :

Одним интересным процессом является explorer.exe. Это графический интерфейс Windows.

На предыдущем снимке экрана мы видим, что он работает на PID 4744 , как показано на следующем снимке экрана:

Когда мы взломали систему, хорошо перенести процесс, по которому человек работает, в более безопасный процесс. Например, файл process inteller.exe является графическим интерфейсом Windows, и этот процесс всегда выполняется, пока пользователь использует свое устройство. Это означает, что этот процесс намного безопаснее, чем процесс, через который мы получили доступ к компьютеру. Например, если мы получили доступ через программу или исполняемый файл, мы потеряем процесс, когда человек закрыл эту программу. Лучшим способом является переход к процессу, который с меньшей вероятностью будет прерван или закрыт. Для этого используется команда migration, которая перемещает текущий сеанс в другой процесс. Мы будем использовать процесс inteller.exe, потому что он безопасен.

Мы собираемся использовать команду migrate 4744, где 4744 является PID процесса intellorer.exe .

Используется следующая команда:

В этот момент Meterpreter запускается из процесса explorer.exe . Теперь, если мы перейдем к диспетчеру задач на целевом компьютере и запустим диспетчер ресурсов, а затем перейдем на вкладку Сеть и перейдем к TCP-соединениям , мы увидим, что соединение через порт 8080 происходит из процесса explorer.exe , как показано на следующем скриншоте:

Итак, что касается целевой машины, она не исходит из бэкдора, нашей полезной нагрузки, вредоносного файла, она запускается через explorer.exe , что не подозрительно для целевой машины. Теперь, если мы увидим Chrome или Firefox, мы сможем перейти на эти процессы. И, если мы используем порт 8080 или 80 для подключения, это будет выглядеть еще менее подозрительно, поскольку веб-сервер использует порт 8080 или 80 , поэтому необходимо иметь связь через них.

——————

Ссылка скрыта от гостей

Вложения

-

basic-of-meterpreter.png19,9 КБ · Просмотры: 182

basic-of-meterpreter.png19,9 КБ · Просмотры: 182 -

basic-of-meterpreter2.png1,2 КБ · Просмотры: 191

basic-of-meterpreter2.png1,2 КБ · Просмотры: 191 -

basic-of-meterpreter3.png4,5 КБ · Просмотры: 169

basic-of-meterpreter3.png4,5 КБ · Просмотры: 169 -

basic-of-meterpreter4.png2,1 КБ · Просмотры: 180

basic-of-meterpreter4.png2,1 КБ · Просмотры: 180 -

basic-of-meterpreter5.png4,1 КБ · Просмотры: 189

basic-of-meterpreter5.png4,1 КБ · Просмотры: 189 -

basic-of-meterpreter6.png7,5 КБ · Просмотры: 187

basic-of-meterpreter6.png7,5 КБ · Просмотры: 187 -

basic-of-meterpreter8.png5,4 КБ · Просмотры: 187

basic-of-meterpreter8.png5,4 КБ · Просмотры: 187 -

basic-of-meterpreter9.png1,8 КБ · Просмотры: 255

basic-of-meterpreter9.png1,8 КБ · Просмотры: 255 -

basic-of-meterpreter10.png34,6 КБ · Просмотры: 171

basic-of-meterpreter10.png34,6 КБ · Просмотры: 171 -

basic-of-meterpreter7.png14,2 КБ · Просмотры: 197

basic-of-meterpreter7.png14,2 КБ · Просмотры: 197

Последнее редактирование: