BadBlackHat

Green Team

- 05.02.2017

- 203

- 236

Вот и закончился второй раунд данной ctf. Теперь можно поделиться райтапами.

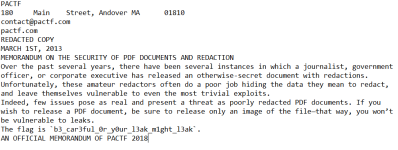

Переходим по ссылке и видим pdf-документ с "замазками"ANDOVER, MA— Phillips Academy Capture the Flag releases an institution-wide memorandum on the security of PDF documents. For privacy, parts of the memo are redacted.

View the memo:Ссылка скрыта от гостей.

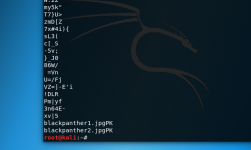

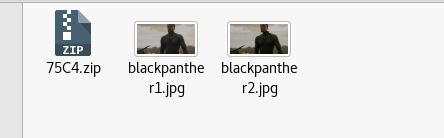

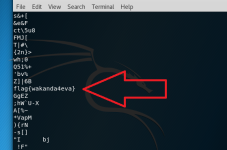

Нам дано одно изображение, но в подсказке указана вторая картинка.You’ve arrived at Wakanda’s border. Only the flag will allow you to enter.Ссылка скрыта от гостей

Hint: Use the bytes in the second image.

strings %ПУТЬ_ДО_КАРТИНКИ%

Взломай свой первый сервер и прокачай скилл — Начни игру на HackerLab