BadBlackHat

Green Team

- 05.02.2017

- 203

- 236

Тема создана для writeups тасков которые мы успешно сдали, просьба всем кто сдавал отписаться сюда.

apt-get install pgpdumppgpdump proba.asc

T,H,EF,L,A,GI,SC,H,E,S,T,E,R,N,E,Zниче се))) я бы поленился бы скрипт писать))Security Through Obscurity? 50

Посмотреть вложение 17846

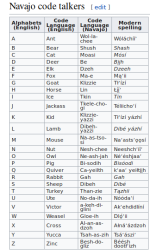

Гуглим любое слово и находим страницу наСсылка скрыта от гостейгде есть вот такой алфавит

Посмотреть вложение 17847

Пишем простой скрипт на python

и получаем в итоге#!/usr/bin/python3

text = "Tązhii, Łį́į́ʼ, Dzeeh Mąʼii, Dibé yázhí, Wóláchííʼ, Tłʼízí Tin, Dibé Mósí, Łį́į́ʼ, Dzeeh, Dibé, Tązhii, Dzeeh, Gah, Neeshchʼííʼ, Dzeeh, Béésh dootłʼizh"

di = {}

di['A'] = "Wóláchííʼ"

di['B'] = "Shash"

di['C'] = "Mósí"

di['D'] = "Bįįh"

di['E'] = "Dzeeh"

di['F'] = "Mąʼii"

di['G'] = "Tłʼízí"

di['H'] = "Łį́į́ʼ"

di['I'] = "Tin"

di['J'] = "Téliichoʼí"

di['K'] = "Tłʼízí-yázhí"

di['L'] = "Dibé-yázhí"

di['M'] = "Naʼastsʼǫǫsí"

di['N'] = "Neeshchʼííʼ"

di['O'] = "Néʼéshjaaʼ"

di['P'] = "Bisóodi"

di['Q'] = "kʼaaʼ yeiłtįįh"

di['R'] = "Gah"

di['S'] = "Dibé"

di['T'] = "Tązhii"

di['U'] = "Nóódaʼí"

di['V'] = "Akʼehdidlíní"

di['W'] = "Dlǫ́ʼii"

di['X'] = "Ałnáʼázdzoh"

di['Y'] = "Tsáʼásziʼ"

di['Z'] = "Béésh dootłʼizh"

di['1'] = "tʼááłáʼí"

di['2'] = "naaki"

di['3'] = "tááʼ"

di['4'] = "dį́į́ʼ"

di['5'] = "ashdlaʼ"

di['6'] = "hastą́ą́"

di['7'] = "tsostsʼid"

di['8'] = "tseebíí"

di['9'] = "náhástʼéí"

di['0'] = "ádin"

di['0'] = "názbąs"

# print(di)

text = text.replace(" yázhí","-yázhí")

for c,a in di.items():

text = text.replace(a,c)

text = text.replace(" ",'')

print(text)T,H,EF,L,A,GI,SC,H,E,S,T,E,R,N,E,Z

Флаг CHESTERNEZ

# сначала устанавливаем либо, естественно, pip3 install luhn

from luhn import verify

for line in open("cc_leak.txt.eecc6f896436"):

code = line.replace("\n","")

if verify(code):

print("[-] "+code)

else:

print("[+] "+code)

breakВзломай свой первый сервер и прокачай скилл — Начни игру на HackerLab