Часть 4

- Пентест руками ламера. 1 часть

- Пентест руками ламера. 2 часть

- Пентест руками ламера. 3 часть

- Пентест руками ламера. 5 часть

Подведем небольшие личные итоги, сидя в кресле и создавая отчет о проделанной работе нашему клиенту.

Погрузимся в личную психологию: Я ничего такого не сделал, я просто обманул человека, ведь я просто нажал пару клавишь, ничтожество, мошенник - самобичевание бывает спутником у особо "хрупких" личностей. Такие мысли вкорне не верны.

1) Вы помогли закрыть дыру через WiFI ( не важно нашли пароль через приложение, либо каким другим методом )

2) Вы провели яркую демонстрацию, какие опасности грозят при получении доступа к сети компании:

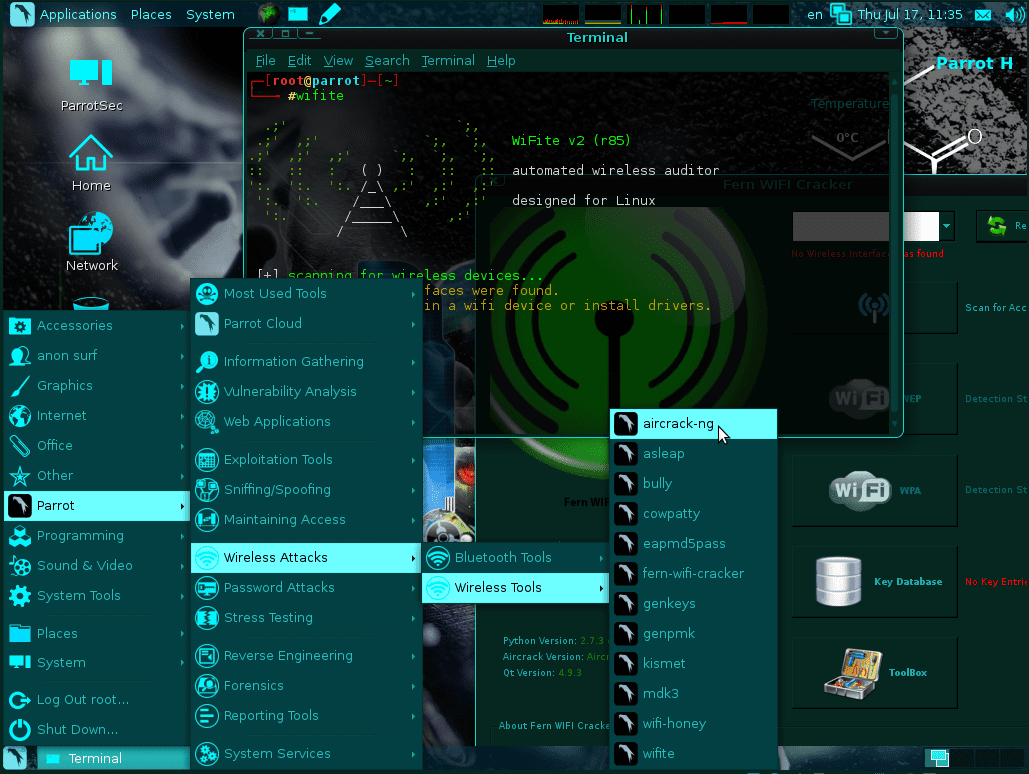

Xerosloit - сниффинг трафика + driftnet - сниффинг картинок.

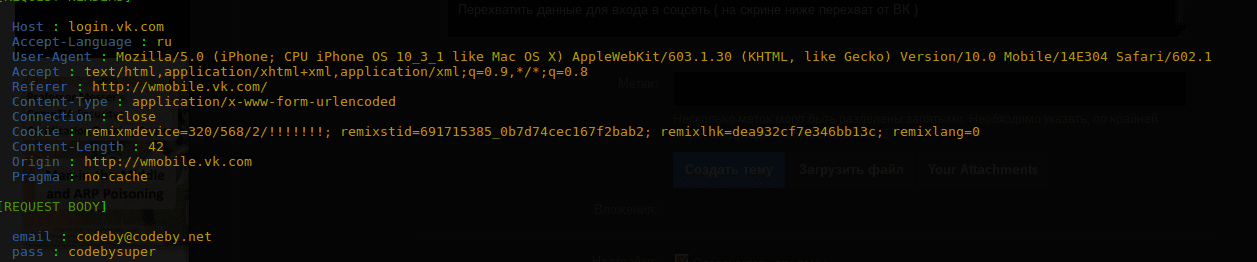

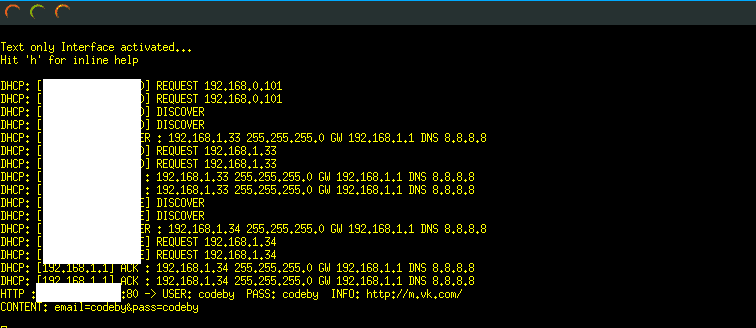

Вы можете получить логин и пароль от почты ( на скрине ниже видно, как произошел перехват от самого популярного сервиса )

Перехватить данные для входа в соцсеть ( на скрине ниже перехват от ВК )

Показали что вместо рабочей почты смотрят сотрудники

Ко всему прочему, слушая траффик, мы можем там отловить и другие полезные плюшки ( к примеру вход на корпоративный сайт, либо на внутренний файлообменник ). Чем опасен доступ к почте и соц.сети:

Почта:

- рассылка спама

- рассылка поддельныхъ платежек

- возможность получения доступа к банковским счетам ( некоторые ком.банки частные не грешат высылать на почту много полезной инфы, которая потом поможет двинуть средства )

- кража клиентсокй базы

- расслка вируса

- злая шутка, с рассылкой матных сообщение, неприличных картинок

Соц.сети:

- рассылка спама

- злая шутка, с рассылкой матных сообщение, неприличных картинок

- получение контроля над группой ( если таковая есть в вк )

- возможность получение доступа к документам, которые пересылались через соц.сеть

И то и другое - удар по корпоративной этике, имиджу, моральному духу. Представьте, что ради шутки, к директору компании кто то добавил видео 21+ с трансвеститами в масках с припиской - Клево оттянулись в выходные. Человек может это даже не заметить. Или Надпись в стиле - Без ло%а и жизнь плоха. ООО Ватруханзерс.

Имея доступы к такой информации, мошенники могут построить схему, при помощи которой "кинут" компанию. Получив доструп к почте, узнав кто поставщик, кто заказчик ( если мы говорим про компанию "купи-продай" ), зная деловых партнеров, сроки, методы оплаты - составить предложение, от которого жертва не сможет отказаться, сработав по предоплате либо дольщиком станет проще, шанс кидка увеличен до 70%, если еще нажать на личное ( получив доступ к профилю и почитав переписку, можно найти ниточки, рычаги ), да и кто отменял шантаж через третьи связи? Директор женат или замужем, а ведет переписк с любовником/цей? Намекнуть - дай денег, у тебя бизнес и мы все забудем сможет даже школьник. В полицию 90% не побегут, надо еще доказать и кому нужен факт раскрытия?

3) Показали атаку злой двойник

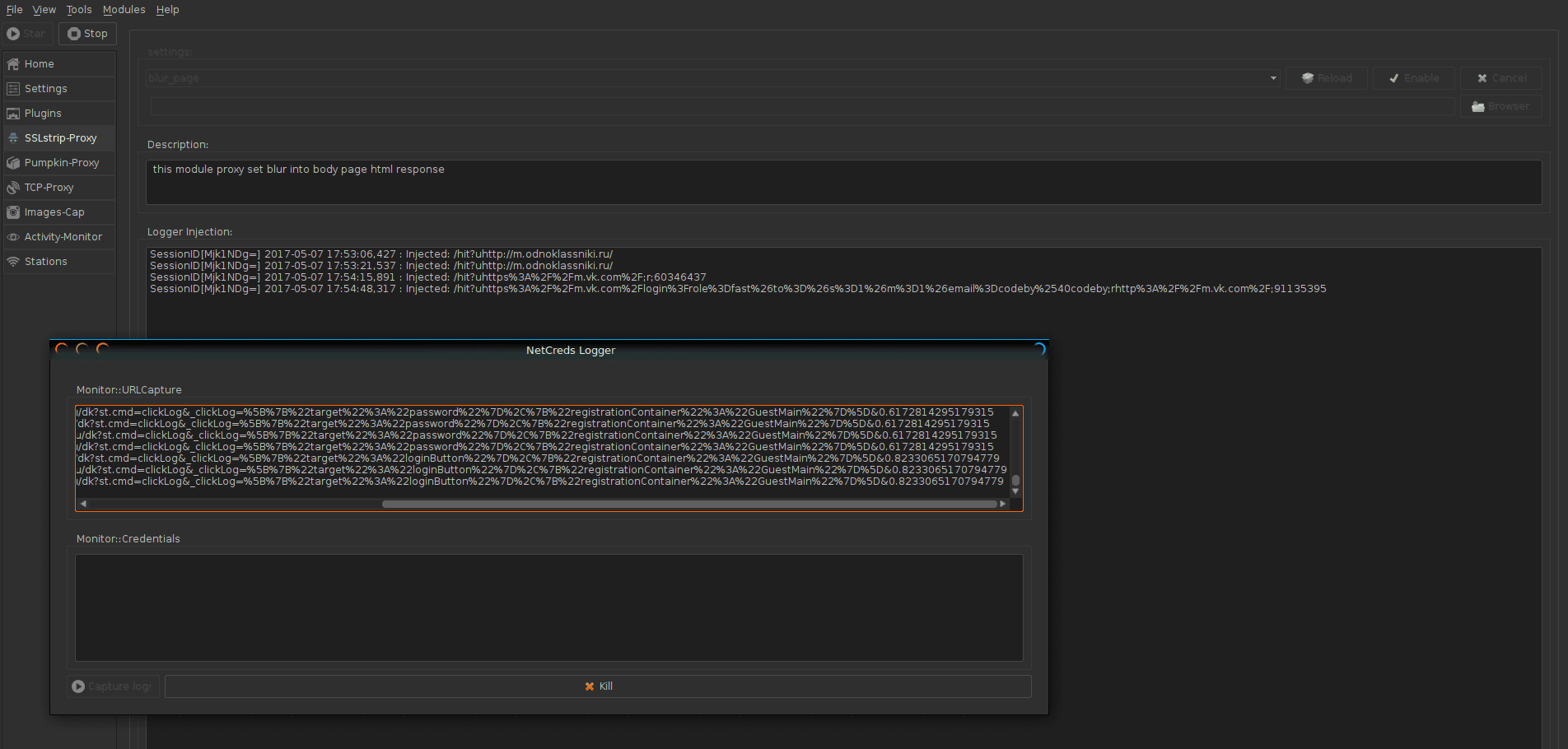

wifi-pumpkin - перехват все тех же паролей от соц.сети и почт ( с этим кстати сложнее )

Airgeddon

Все тот же перехват траффика, все тот же driftnet.

4) Вы все устранили.

*(повтор из 2 части) исправление безопаности: отключение WPS на роутерах, смена пароля на более стойкий, убрать ТД от окон, дверей, снизив тем самым сигнал на улицу, обновление прошивки на ТД, прописать только нужные МАК, настроить порты, возможно замена железа на более мощное, поставить аналог траффик инспектор, поменять браузеры ( если придется ) на фоксы с аддонами разными, провести небольшое обучение.

Теперь задумайтесь - Вы на самом деле оказали услугу, которая могла стоить компании, человеку болшего чем оплата Вам или написание благодарности на фирменном бланке. Это как страховка ОСАГО, раз на раз не приходится. Вы - устранили проблему. Так что не стоит себя бичевать

Идем дальше.

Все это хорошо, пора однако делать более глубокие движения, как и для демонстрации ( большее колличество спец.эффектов ) смогут убедить в нужности Ваших услуг клиента, а заодно надо расширять комплекс своих услуг.

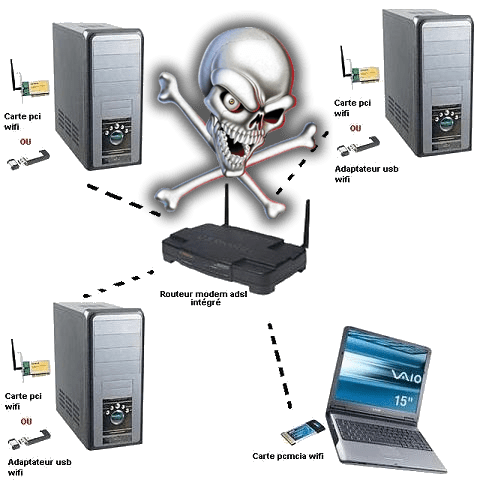

Стандарнтная сеть выглядит так:

В одном кабинете бухгалтер/директор, в другом манагеры, ничего сложного. НО, давайте зайдем в компанию чуть побольше ( ниже схема сети, схема офиса - прочувствуйте визуально компанию )

Да, это уже компания чуть больше. 30-50 человек сотрудников, оборот от 5 до 7 млн рублей в месяц. Есть свой IT отдел. Боятся тут нечего:

- если у Вас есть пароль от WiFI рабочий вообще не стоит париться

- скорее всего туда Вас пригласили по сарафанному радио, придеться работать с 0, но по отработанной схеме и не забывайте - чем больше компания, больше шансов внедрения.

* порой получить доступ к фирме из 2 человек сложнее чем из 100. Тут играет и человеческий фактор ( использование СИ ) , безолаберность сотрудников IT отдела ( такие компании не могут обеспечить достойную оплату труда, соотвественно качество услуг "на отвались", запаренный админ бегает кадрить новую секретаршу, а потом задерживается под столом в отедел продаж, в поисках "отвалилась волшебная штучка" - пялясь в это время на ноги практикантки в юбке. Вообщем все норм. Подбородок выше и вперед.

Первые Ваши шаги все теже самые, что в самом начале. Один в один. Не надо изобретать велосипед.

После получение доступа к сети, подключаем новый инструмент:

WarBerryPI

топик WarBerryPi - Tactical Exploitation

Этот инструмент поможет нам найти рызные сервисы, на которые можно совершить атаку. И поверьте, они будут в 70% случаев. Самые частые в таких историях:

- VNC & RDP - админам лень таскать себя в некоторые отделы лично, а некоторые сотрудники работают удаленно

- web - внутренние ресурсы, к примеру обработка заявок, CRM

- FTP

- SMB

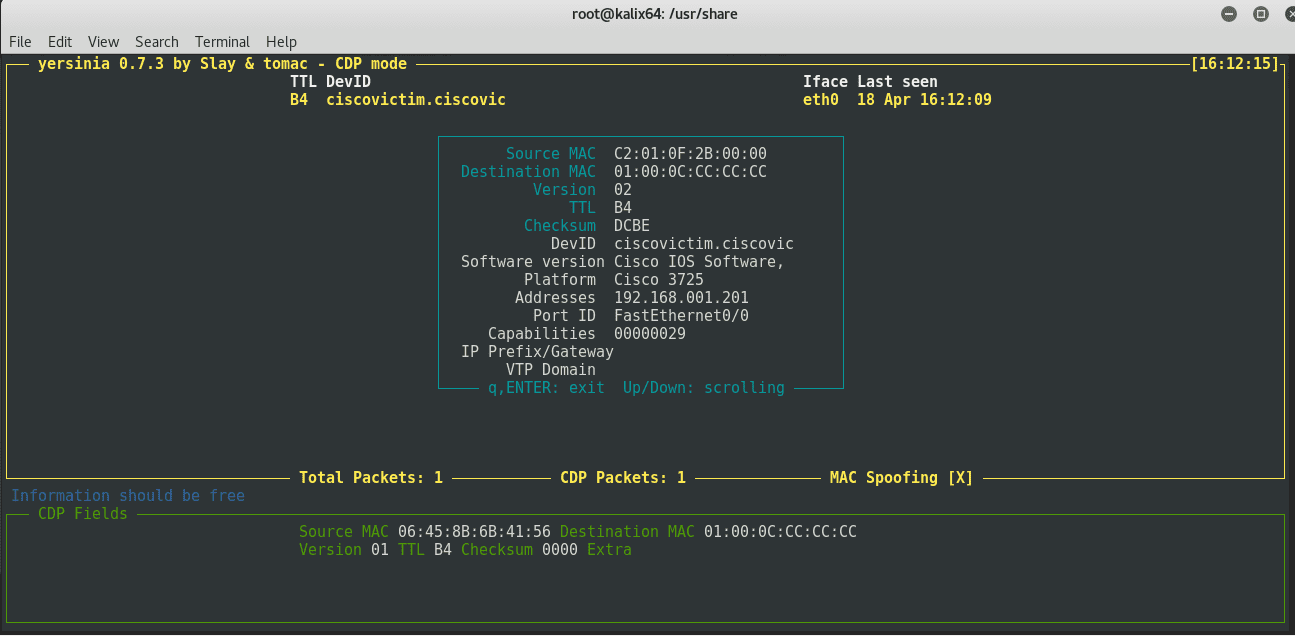

- DHCP*

*DHCP - атака на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера, для этого мы используем утилиту yersinia ( подробнее по ссылке Yersinia)

Подключаем CrackMapExec

CrackMapExec - Pentest Framework

Сервисы пробуем брутить, искать в MetasploitFramework эксплоиты, слушать траффик, найденные пароли проверять на всем

Это очень эффективная атака, как с точки зрения опасности, так и для заказчика - офис без нормальной сети конец всей работе, а если к этому добавить еще и wifijammer ....мммм =)

Подключаем популярный wireshark

Задача - найти все ресурсы которые использует компания и отловить данные.

Самые интересные это dropbox и всякие облачные диски.

++++

утвердим ОСНОВНОЙ список поисков:

- доступ к почтам

- доступ к соц.сетям

- доступ к файлохранилищам

- доступ к веб ресурсам

++++

Можно еще добавить доступ к камерам, которые есть в компании, только тут надо понимать, 50% фирм заключают договор с некими ЧОП, которые и монитрят все, компании более крупные, да - те уже ставят у себя все железо и включают железки в "общую сеть", но 50% что так и будет в небольшой конторе - можно искать камеры и сервис, пробовать дефолт пароли, уязвимости.

++++

Мини заключение на - что показывать клиенту еще:

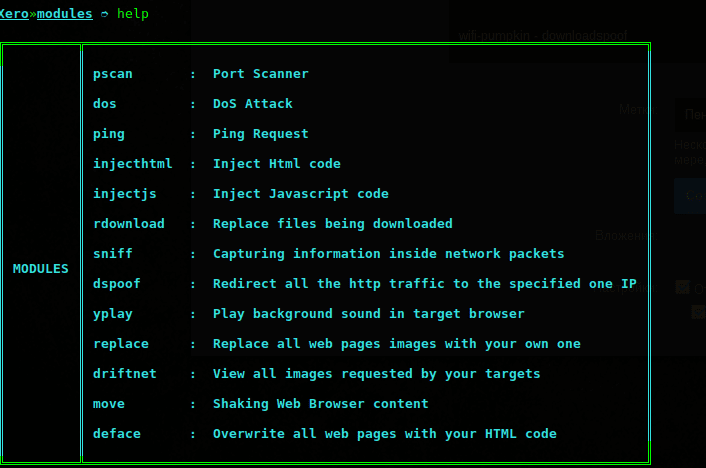

- xerosploit - dspoof + hta и сессия метерпретер

- xerosploit + settolkit - спуффинг на фишинговый и портал угон данным

- unicorn magic - макросы в документе и сессия метерпретер

- TheFatRat - полезная нагрузка и сессия метерпретер

Создается клон портала, который чаще всего используют данные сотрудники, на него грузим наш полезный файл и надемся - у кого то АВ стоит старый, отключен, мы сможем словить сессию метерпретер.

Пробуем атаку с подменой файла:

xerosploit - rdownload : Replace files being downloaded

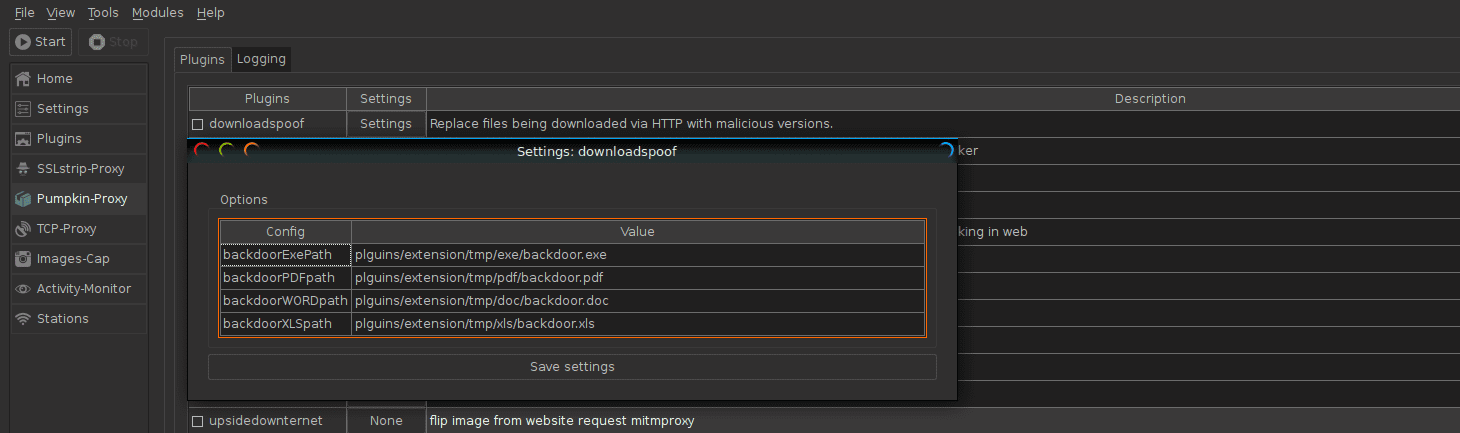

wifi-pumpkin - downloadspoof

Полезные темы:

Тестирование на проникновение с помощью TheFatRat: Тестирование на проникновение с помощью TheFatRat

Magic Unicorn: Быстрый способ получить meterpreter

Продолжение в 5 части (продолжим эту тему).

Спасибо за внимание!