Часть 5

- Пентест руками ламера. 1 часть

- Пентест руками ламера. 2 часть

- Пентест руками ламера. 3 часть

- Пентест руками ламера. 4 часть

- Пентест руками ламера. 6 часть

В 4 части мы познакомились с разными вариациями получения информации, разными приложениями, инструментами, выяснили какие есть слабые места, с которых следует начать, сервисы, службы, устройства, однако тема была бы не полной без очередного упоминания замечтальных железок типа маршрутизатор, роутер. Про WiFI атаки мы говорили, теперь посмотрим чем можно ковырнуть эти девайсы и какие они бывают

Напомню - мы говорим про предприятие, компанию чуть выше классом чем офисный вариант, чаще всего там можно встретить такое:

1) Cisco SF100-16-UK

Подробнее о железяке ниже

Как правило это основа компании, далее могут идти извращение в виде все тех же ТД и всякой экзоты

2) Cisco Small Business SF302-08PP-K9-EU

Ссылка скрыта от гостей

3) Netgear wnr500

4) Zyxel d1000_wifi

Список продолжать можно на целую портянку, смысла в этом нет. Выше описал наиболее частые. Они выбираеются такими компаниями по принципу бренд/стоимость. Когда им тянут сеть админы ( как мы выяснили в таких конторах есть свои дяди ), те выбирают именно такие. Вроде бренд серьезный, ценник не вилик и себе потом можно в резюме вписать - ЗНАНИЕ ОБОРУДОВАНИЯ CISCO. Свежесть железа - берите отсчет от даты основания компании*

выписка из ЮГРЛ ( писалось в первых топиках )

Если кто еще не понял как ее брать:

1) идем на сайт

Ссылка скрыта от гостей

2)

вводим название компании или инн ( что лучше ) - если будут компании с похожим названиями есть шанс запутаться.

3) получаем выписку

нас интересует ДАТА ВНЕСЕНИЕ В РЕЕСТР - это есть так самая дата

Никто не отменял ситуацию, когда оборудование взяли более старое, либо покупают каждый год новое ( вот это утверждение близко к той компании, чья жизнь на рынке более 10 лет ) Все это не означает - других железок там не будет: DIR300 - вполне, ТП линки всех линеек - очень даже, Huawey как у провайдера - запросто.

Что с ними делать.

CISCO

Попытать счастье с ними можно следующими утилитами ( входят в состав Пэррот и Кали )

1) cisco Audit Tool

Поиск уязвимостей, проверка на пароли и логины

2) cisco-torch

Сканирование, поиск узвимостей, эксплуатация.

3) cisco-ocs

Поиск паролей по дефолту

4) Cisco Global Exploiter

14 атак по 14 уязвимостям

CISCO И ОСТАЛЬНОЕ

5) Hydra ( xHydra ) (можно юзать не только к CISCO)

подбор пароля

6) routersploit

содержит разные эксплоиты под разных производителей оборудования

качать тут git clone threat9/routersploit

Очень годная вещица

7) rc-exploiter

Интересный брутефорс.

топик по теме: [RC-exploiter] брутфорс ssh,ftp,rdp и т.д

8) Никто не отменял Metasploit

Я специально не стал рассписывать детально о каждой утилите - там все и так ясно + видео. В моем списке нет мега приватных утилит, да они на первых шагах особо не выручат, наоборот могут уничтожить все дело*

получив на руки некий зеродей, не выяснив принцип его работы, можно получить не совсем тот результат. К примеру желая получить права рута - получите их в таком виде, который поставит не только в замешательство Вас, но и погубит рабочий процесс компании - такие шаги подобны провалу. Сможете ли потом исправить все сами? Ни в комем случае НЕ ДЕЛАЙТЕ ТАК! Даже если каким то чудом на руках оказалась утилита с набором 0 деев, не бегите хацкать клиента, купите ( арендуйте ) железки и пробуйте, смотрите потом логи, работоспособность. Это касается не только сетвого оборудования. Очень опрометчивы шаги с атакой на сетевые принтеры эксплоитами с различных хак.досок - толку мало для дела, а пол офиса потом бегают директору мозг выносят, оно Вам надо?

Помимо самих железок, у нас есть компы пользователей. Начнем с таких шагов

1) Eternalblue & Doublepulsar Exploit in Metasploit Win 7 Hack

тема Eternalblue & Doublepulsar Exploit in Metasploit Win 7 Hack

2) VNC - как писал ранее, админам лень куда то ходить, будет и VNC и RDP

How to hack any remote pc/desktop using kali linux

Небольшая ремарка:

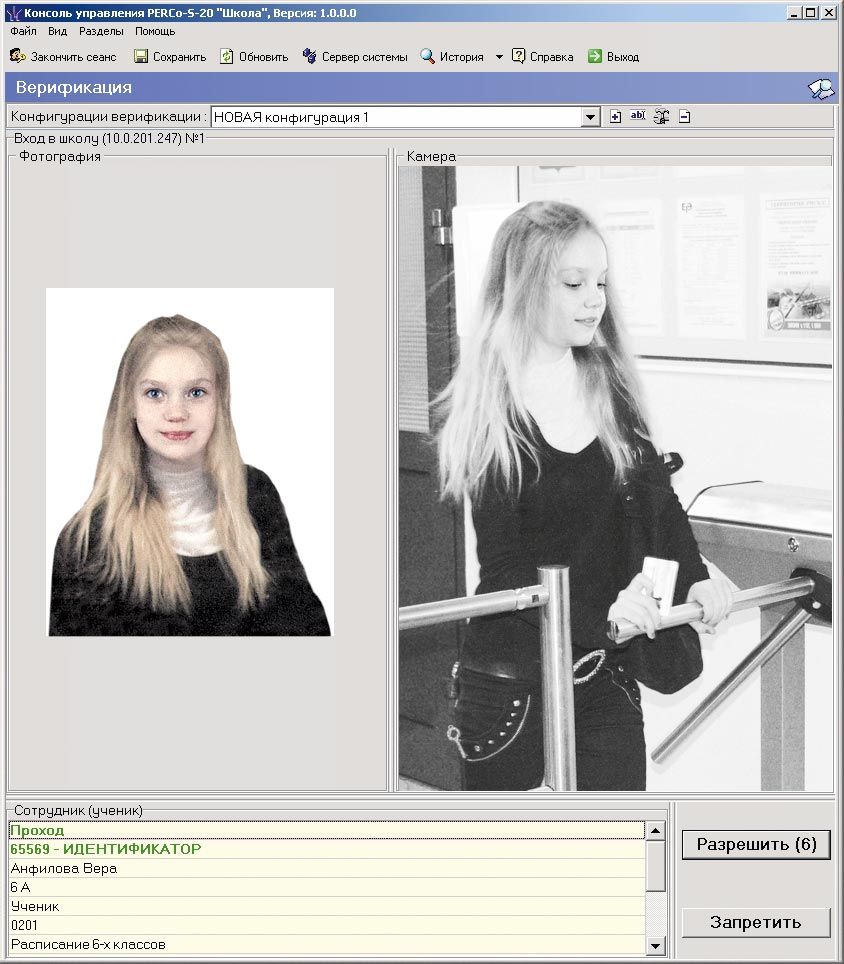

Win 7 оставался и остается основной ОС для Российского рынка софта. Он удобен для админов, он бесплатный ( привет нарушение авторских прав кряком ), под него все есть ( офисы, дрова ), простой как телега, понятен даже бухгалтеру из 80 годов. И среди всей массы - ОЧЕНЬ БОЛЬШОЕ КОЛ-ВО УЯЗВИМЫ. Если спросить А КАК ОНИ ВООБЩЕ РАБОТАЮТ, а ТАК: они сидят в своей внутренней сети, куда просто так ничего не попадает ( если админ совсем не полный даун, а пользователи не качают всякую дичину "порнооленитапкисмотретьюезрегистрациисмс.exe" отключая антивирусы (коль и такие у них есть привилении от админа) по рекомендации портала с контентом. АВ в 60% не свежии, с просроченной лицензией, админам он не особо нужен, ничего не просиходит да и ладно, и вообще ресурсов много жрет, офисники мучают. Только у директора может стоять полный пакет всего. А заглянув на склад ( или какой то мало мальски отдаленый объект от офиса, есть шанс найти XP - склад, комп для ведения учета прихода/ухода, ОХРАНА ( система привязана к электронному ключу - человек вошел, а его данные на монитор, в школах отделенных регионов такое есть )

ниже есть техничка на одну из систем

Ссылка скрыта от гостей

почитав ее, Вы поймете - сколько еще возможностей для атаки есть, которые повысят Вас как профи, смогут оказать РЕАЛЬНУЮ помощь в защите компании.

Тем более

Ссылка скрыта от гостей

Программное обеспечение

Программное обеспечение системы ********* предназначено для настройки параметров конфигурации системы, например: списка карт, обслуживаемых данным банкоматом, предельного времени нахождения клиента в зоне самообслуживания банкомата, необходимости контроля срока действия карты. Оно работает под управлением MS Windows 98/NT/2000 и имеет удобный, современный интерфейс.

Очень многие компании, в целях экономии денег, покупают СТАРОЕ оборудование, которое можно перемонтировать, а старое это и есть привет Windows XP.

Рекомендую ради общего развития прогуляться по школам, небольшим заводам, компаниям, посмотреть на мониторы аккуратно на проходных. Такие компы завязаны с офисом - иначе как время передавать прихода и ухода, получив доступ этой машине - получить контроль над всеми сотрудниками ( как минимум все данные, с которыми можно потом строить векторы с СИ ).

Спасибо за внимание.

Продолжение следует.