Приветствую Уважаемых Форумчан и Друзей, а также тех,кто следит за пульсом информационной безопасности.

Прошу простить за первый скрин , иначе просто невозможно показать работу программы.

А подобная информация поступает в открытом виде. Вы поймёте почему так из описания.

Сегодня делаю для вас обзор об интересной утилите , кое-кого наверное даже очень обрадую.

Задумана она по выявлению фишинговых ресурсов в режиме он-лайн.

Ориентирована она в основном на те ресурсы,где применяется платёжная система PayPal.

И предназначается для борьбы с фишингом , созданием мошеннических доменов.

Не секрет,что в связи с участившимися реализациями мошеннических схем с применением поддельных доменов,

натолкнуло Кампании применять тактику "прозрачности сертификатов",которые можно теперь отследить.

Дело серьёзное ,т.к. речь не идёт о какой-то там чахлой страничке в одноклассниках, или где-то ещё.

Создан Phishing catcher французом x0rz .

Работа инструмента основана на совмещении с ресурсом Сertstream.

Последний в режиме реального времени отслеживает выдачу SSL-сертификатов.

И , в свою очередь , является проектом команды Cali Dog Security.

Если кому интересно , можно посетить проект этой команды на этой

Ссылка скрыта от гостей

Что-то мне подсказывает , что подделка доменов тех коммерческих организаций , которые пользуются их услугами,

чревато очень неприятными сюрпризами для мошенников.

А мы вернёмся к обзору Phishing catcher всё же.

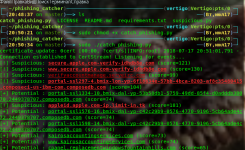

Скрипт работает на Python ,как 2-ой ,так и 3-ей версиях.

Никаких опций он не имеет,и факт его запуска - это уже единственная функция,

с непосредственным автоматическим началом мониторинга.

Останавливать работу скрипта можно тогда,пока вам не надоест.

Иначе,он будет брать небольшие перерывы и снова предоставлять вам ссылки.

Напротив каждой будет определена вероятность , насколько ресурс не соответствует оригиналу.

Установка:

Код:

# git clone https://github.com/x0rz/phishing_catcher.git

# cd phishing_catcher/

# chmod +x catch_phishing.py

# ./catch_phishing.py -запускДавайте теперь потестируем.

Из личного обращения со скриптом ,замечено,что не так много встречается ресурсов,

которые ориентированы на отечественный сегмент,но они ,безусловно,есть.

Тем более,что ни для кого не секрет в том,что стараются создать поддельный ресурс где-то за рубежом.

В скрипте также присутствуют недостатки,в виду того,что работает он на опережение.

К примеру , встретился ресурс с красной ссылкой,уже определённый как подозрительный на фишинг.

А при проверке оказалось ,что это только готовившийся к открытию он-лайн магазин в Канаде.

О чём ресурс радостно сообщает на своей странице,предлагает зарегистрироваться будущим покупателям.

И является официальным партнёром уже действующего магазина,с расположенными ссылками на тот.

Насколько это окажется правдой , покажет только время.

Но думаю , что если бы было что-то не так (а делать заказы там пока и не предлагают),то забили бы тревогу.

Вывод из этого такой,что прежде чем окончательно согласиться с вердиктом скрипта , надо очень много раз всё перепроверить.

Очень много подозрительных адресов вы увидите,ориентированных на посещение с мобильных устройств.

А мы приступим к изучению одного из действующего на время оформления темы,примера.

Понятно,что большинство ресурсов,для которых важна авторизация,увод паролей-они быстро исчезают в небытие.

Но , не смотря на это , и они оставляют о себе массу информации пока действуют.

Вот обычный ,казалось бы,один из сайтов Aliexpress, русскоязычный.

И не вызывающий сомнений.

Но как мы знаем , существует устойчивое мнение ,что все официальные сайты этого ресурса,

обязательно содержат в своём URL принадлежность к домену Aliexpress точка com.

В каком месте адреса она будет прописана , без разницы, но такая вставка должна быть.

Здесь её нет , скрипт тоже забил тревогу.

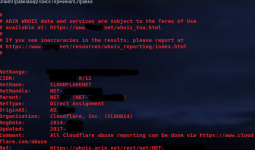

И первая простенькая проверка за счёт сервисов Whois,Geoip нам ничего не желает показать.

Мы видим , что ресурс защищается от подобных запросов за Cloudflare.

Вот смотрите,что может происходить необычного при этом.

Если воспользоваться браузерным расширением Geotool, а Ip-адрес, который нам демонстрируют-это уже не тот адрес,

то карта нас отправляет в страну,но с другим , а не указанным в whois штатом.

Прокол конечно в географических координатах , и если можно таким образом обмануть whois и т.п.,

Google обвести не получится.Вбиваем координаты в карту google и видим уже более правдоподобную картину.

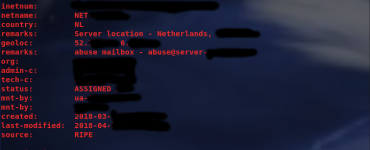

Поищем всё-таки хост.

И вот чего видим.Там даты регистраций с разницей в несколько дней на самом деле.

Совершенно другое представление ,страна, абузоустойчивый сервер. И устаревшая информация (это-то понятно)

В общем , много всего,я не стал приводить это всё здесь.

Там и запросы по DNS выдали интересные дополнительные адреса.

Моя цель - показать вам работу скрипта , а кто там эти ребята , рефералы ли, или ещё кто-то, не моё дело.

Факт в том ,что даже если этот ресурс относительно честно работает,то никакого отношения к реальному он не имеет.

И владельцев такого ресурса могут привлечь к ответственности.

Громких выводов делать не будем .

Надеюсь , что утилита кому-нибудь понравится , смысл работы её вы поняли.

Будьте осторожны с покупками))

На этом , завершаю свой обзор , всех благодарю за внимание и до новых встреч.