Проверка Уязвимостей - Руководство

Цели руководства

Терминология проверки уязвимостей

Перед тем как начать

Шаг 1: Импортирование и эксплуатация Nexpose уязвимостей.

Шаг 3: Помещение подтвержденных угроз обратно в Nexpose.

Часто задаваемые вопросы

Что такое результирующие коды?

Где можно посмотреть эксплоит статус уязвимости ?

Что такое статус эксплойтов ?

Почему Metasploit Pro не импортирует все уязвимости из моего Nexpose сайта ?

Я смог найти дополнительные уязвимости с Metasploit Pro. Могу ли я поместить результаты для этих уязвимостей назад в Nexpose ?

После того как я поместил проверенные уязвимости назад в Nexpose, как я потом смогу найти их в Nexpose ?

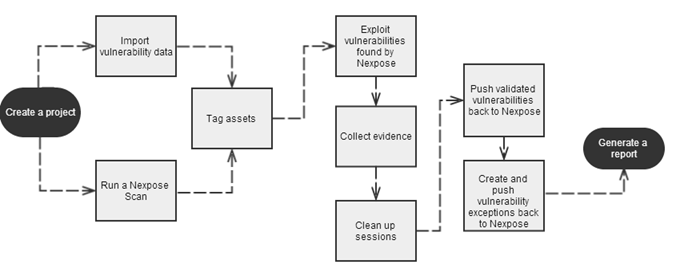

Сканирование уязвимостей играет ключевую роль в процессе управления уязвимостями. Это помогает обнаружить потенциальные слабые места, и позволяет квалифицировать и оценить угрозы, которые могут пагубно повлиять на сеть. В то время как сканирования уязвимостей могут дать вам видимость в сети, они могут возвратить обильное количество данных, которые требуют большой объем времени и ресурсов для оценки и подтверждения. С таким большим количеством угроз, с которыми может столкнуться организация, может быть трудно определить приоритеты и устранить угрозы безопасности.

Metasploit Pro упрощает и ускоряет этот процесс. Он предусматривает единый управляемый интерфейс под названием Vulnerability Validation Wizard, который проведет вас через каждый шаг процесса: от проверки уязвимостей импорта данных NeXpose до автоматической эксплуатации уязвимостей для отправки результатов проверки обратно в NeXpose. Вы даже можете определить исключения для уязвимостей, которые не были успешно использованы, и создать отчет, в котором подробно изложены результаты тестирования уязвимостей непосредственно из Metasploit Pro.

NeXpose и Metasploit Pro легко интегрируются, чтобы упростить рабочий процесс проверки уязвимости. Они создают замкнутую оценку решений риска безопасности системы таким образом, что вы можете найти потенциально уязвимые места, использовать их, и выявить недостатки безопасности, которые представляют реальную угрозу для сети.

Metasploit Pro упрощает и ускоряет этот процесс. Он предусматривает единый управляемый интерфейс под названием Vulnerability Validation Wizard, который проведет вас через каждый шаг процесса: от проверки уязвимостей импорта данных NeXpose до автоматической эксплуатации уязвимостей для отправки результатов проверки обратно в NeXpose. Вы даже можете определить исключения для уязвимостей, которые не были успешно использованы, и создать отчет, в котором подробно изложены результаты тестирования уязвимостей непосредственно из Metasploit Pro.

NeXpose и Metasploit Pro легко интегрируются, чтобы упростить рабочий процесс проверки уязвимости. Они создают замкнутую оценку решений риска безопасности системы таким образом, что вы можете найти потенциально уязвимые места, использовать их, и выявить недостатки безопасности, которые представляют реальную угрозу для сети.

Цели руководства

Это руководство по работе с Vulnerability Validation Wizard (далее Мастером проверки уязвимостей) затронет следующие вопросы:

Технологический маршрут Мастера проверки уязвимостей- Создание проекта для хранения данных и результатов тестов NeXpose.

- Импорт сайтов и данных об уязвимости от NeXpose.

- Тегирование хостов.

- Использование уязвимостей, которые имеют соответствующие эксплойты.

- Помещение подтвержденных угроз обратно в Nexpose.

- Создание исключений для уязвимостей, которые Metasploit Pro не удалось использовать.

- Создание отчета, в котором подробно описаны найденные уязвимости.

Терминология проверки уязвимостей

Ресурс (Asset) - Nexpose термин для хоста или целевого объекта.

Nexpose Push - Процесс, который отправляет результаты проверки уязвимости Metasploit Pro в NeXpose.

Сайт (Site) - Nexpose термин для сбора asset.

Подтвержденная уязвимость (Validated Vulnerability) - Уязвимость, найденная Nexpose, которую Metasploit Pro смог успешно использовать и получить сеанс.

Уязвимость (Vulnerability) - Недостаток или слабость в приложении или системе, который позволяет атакующему взломать целевую систему.

Уязвимость-Исключение (Vulnerability Exception) - Уязвимость, найденная Nexpose, которую Metasploit Pro не смог использовать.

Причина уязвимости исключения (Vulnerability Exception Reason) - Причина, по которой существует уязвимость, и почему она должна быть исключена из оценки уязвимости.

Код результата уязвимости (Vulnerability Result Code) - Причина, по которой модуль не работает успешно.

Nexpose Push - Процесс, который отправляет результаты проверки уязвимости Metasploit Pro в NeXpose.

Сайт (Site) - Nexpose термин для сбора asset.

Подтвержденная уязвимость (Validated Vulnerability) - Уязвимость, найденная Nexpose, которую Metasploit Pro смог успешно использовать и получить сеанс.

Уязвимость (Vulnerability) - Недостаток или слабость в приложении или системе, который позволяет атакующему взломать целевую систему.

Уязвимость-Исключение (Vulnerability Exception) - Уязвимость, найденная Nexpose, которую Metasploit Pro не смог использовать.

Причина уязвимости исключения (Vulnerability Exception Reason) - Причина, по которой существует уязвимость, и почему она должна быть исключена из оценки уязвимости.

Код результата уязвимости (Vulnerability Result Code) - Причина, по которой модуль не работает успешно.

Перед тем как начать

Настройка консоли Nexpose:

Вы можете настроить консоль Nexpose прямо из Мастера проверки уязвимостей. Однако, для упрощения рабочего процесса, рекомендуется добавить консоль Nexpose, которую вы собирались использовать до запуска мастера.

Вы можете настроить консоль Nexpose прямо из Мастера проверки уязвимостей. Однако, для упрощения рабочего процесса, рекомендуется добавить консоль Nexpose, которую вы собирались использовать до запуска мастера.

Чтобы настроить консоль Nexpose, перейдите на Administration > Global Settings> Nexpose Consoles.Примечание: Только Nexpose Enterprise и Nexpose Consultant могут быть использованы для проведения проверки уязвимостей с Metasploit Pro.

Вы должны предоставить следующую информацию:

После установки или обновления Metasploit, необходимо очистить кэш браузера, чтобы убедиться, что все элементы пользовательского интерфейса загружается должным образом. Чтобы узнать, как очистить кэш браузера, просмотрите документацию, связанную с вашим браузером

Установите сайт в Nexpose

Перед тем как вы сможете импортировать данные Nexpose, у вас должен быть хотя бы один установленный сайт в Nexpose. Чтобы узнать, как установить сайт, пожалуйста, посмотрите Инструкцию по установке и началу работы с link removed.

- Адрес консоли - IP адрес сервера, на котором работает NeXpose. Также вы можете указывать имя сервера.

- Порт консоли - порт, который запускает сервис NeXpose. По умолчанию используется порт 3780.

- Имя пользователя консоли - имя пользователя NeXpose, которое будет использовано для входа в консоль.

- Пароль консоли - пароль NeXpose, который будет использоваться для авторизации учетной записи пользователя.

После установки или обновления Metasploit, необходимо очистить кэш браузера, чтобы убедиться, что все элементы пользовательского интерфейса загружается должным образом. Чтобы узнать, как очистить кэш браузера, просмотрите документацию, связанную с вашим браузером

Установите сайт в Nexpose

Перед тем как вы сможете импортировать данные Nexpose, у вас должен быть хотя бы один установленный сайт в Nexpose. Чтобы узнать, как установить сайт, пожалуйста, посмотрите Инструкцию по установке и началу работы с

Шаг 1: Импортирование и эксплуатация Nexpose уязвимостей.

1. Зайдите в веб-интерфейс Metasploit Pro (

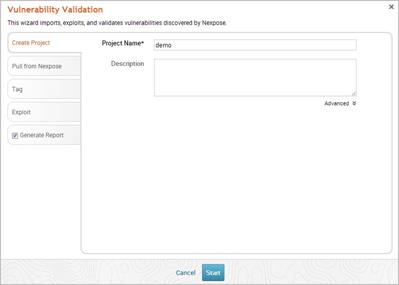

2. Когда появится страница проекта, найдите область Quick Start Wizards и нажмите на виджет Проверка Уязвимостей. Мастер проверки уязвимостей откроется и отобразит страницу Создание проекта.

3. В поле Имя проекта, введите название проекта. Название проекта может содержать любую комбинацию буквенно-цифровых символов, специальных символов и пробелов.

Вы можете также сделать описание проекта, которое, как правило, объясняет назначение и область применения теста. Это поле является необязательным.

Что такое проект ? Проект содержит рабочее пространство для пентеста и хранит данные, которые вы собрали для каждого хоста.

Ссылка скрыта от гостей

).2. Когда появится страница проекта, найдите область Quick Start Wizards и нажмите на виджет Проверка Уязвимостей. Мастер проверки уязвимостей откроется и отобразит страницу Создание проекта.

3. В поле Имя проекта, введите название проекта. Название проекта может содержать любую комбинацию буквенно-цифровых символов, специальных символов и пробелов.

Вы можете также сделать описание проекта, которое, как правило, объясняет назначение и область применения теста. Это поле является необязательным.

Что такое проект ? Проект содержит рабочее пространство для пентеста и хранит данные, которые вы собрали для каждого хоста.

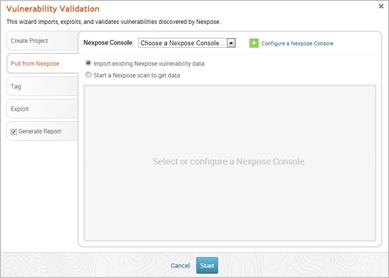

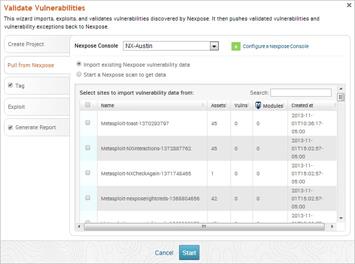

4. Нажмите на вкладку Извлечь из Nexpose (Pull from Nexpose). Появится страница Nexpose Consoles.

5. Нажмите на контекстное меню Выбрать консоль Nexpose (Choose a Nexpose Console) и выберите Nexpose Console, из которой вы хотите импортировать сайты. После того как вы выберите консоль, мастер отобразит список сайтов, доступных для импорта.

Как исключить asset из импорта ? Metasploit Pro будет импортировать все asset с сайта, пока вы точно не определите ресурсы, которые хотите исключить. Чтобы исключить ресурсы из импорта, нажмите на выпадающее меню Исключенные адреса (Excluded Addresses) и введите адреса ресурсов в поле Исключенные адреса.

Что делать если я хочу запустить сканирование Nexpose вместо импортирования для существующих сайтов ? Выберите опцию Начать сканирование Nexpose для получения данных (Start a Nexpose Scan to get data). После появления страницы Nexpose Scan, вам необходимо указать шаблон сканирования, который вы хотите использовать, и целевой объект, который вы хотите сканировать. Для получения дополнительной информации о шаблонах сканирования обратитесь к Руководству пользователя Nexpose.

Когда вы запускаете сканирование Nexpose, новый сайт создается и вносится в список листинга сайта в Nexpose Console. Имя сайта будет выглядеть следующим образом:

После того как сканирование завершится, Мастер проверки уязвимостей отобразит сайты под списком сайтов.

5. Нажмите на контекстное меню Выбрать консоль Nexpose (Choose a Nexpose Console) и выберите Nexpose Console, из которой вы хотите импортировать сайты. После того как вы выберите консоль, мастер отобразит список сайтов, доступных для импорта.

Как исключить asset из импорта ? Metasploit Pro будет импортировать все asset с сайта, пока вы точно не определите ресурсы, которые хотите исключить. Чтобы исключить ресурсы из импорта, нажмите на выпадающее меню Исключенные адреса (Excluded Addresses) и введите адреса ресурсов в поле Исключенные адреса.

Что делать если я хочу запустить сканирование Nexpose вместо импортирования для существующих сайтов ? Выберите опцию Начать сканирование Nexpose для получения данных (Start a Nexpose Scan to get data). После появления страницы Nexpose Scan, вам необходимо указать шаблон сканирования, который вы хотите использовать, и целевой объект, который вы хотите сканировать. Для получения дополнительной информации о шаблонах сканирования обратитесь к Руководству пользователя Nexpose.

Когда вы запускаете сканирование Nexpose, новый сайт создается и вносится в список листинга сайта в Nexpose Console. Имя сайта будет выглядеть следующим образом:

Код:

Metasploit-[project name]- [timestamp]После того как сканирование завершится, Мастер проверки уязвимостей отобразит сайты под списком сайтов.

6. В списке сайтов, выберите сайты, которые вы хотите импортировать в проект. Вы можете использовать Выбрать все (Select All) для выбора всех перечисленных сайтов, или вы можете выбирать каждый сайт отдельно.

Какие импортируются уязвимости ? Metasploit Pro импортирует любую уязвимость, которая соответствует удаленному использованному модулю Metasploit, имеющему ранг Great или Excellent.

Какую информацию Metasploit Pro импортирует с каждого сайта ? Для каждого ресурса Metasploit Pro извлекает и отображает IP адрес, операционную систему, MAC адрес, OS flavor, имя уязвимости, и ссылки на уязвимости.

Какие импортируются уязвимости ? Metasploit Pro импортирует любую уязвимость, которая соответствует удаленному использованному модулю Metasploit, имеющему ранг Great или Excellent.

Какую информацию Metasploit Pro импортирует с каждого сайта ? Для каждого ресурса Metasploit Pro извлекает и отображает IP адрес, операционную систему, MAC адрес, OS flavor, имя уязвимости, и ссылки на уязвимости.

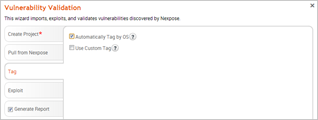

7. После того как вы выберите сайты, которые вы хотите импортировать, нажмите на вкладку Тег (Tag).

Что такое теги (метки) ? Тег - это идентификатор, который может помочь обратиться к хосту, чтобы помочь искать ресурсы (asset), создавать рабочие очереди и отслеживать результаты. Вы можете пометить ресурсы, используя название ОС, или, применив случайный тег, который вы указали.

Метки также могут быть использованы для создания групп ресурсов в Nexpose.

Нужно ли мне тегировать хосты ? Нет, тегирование необязательно. Если вы не хотите тегировать ресурсы, перейдите к шагу 10.

Что такое теги (метки) ? Тег - это идентификатор, который может помочь обратиться к хосту, чтобы помочь искать ресурсы (asset), создавать рабочие очереди и отслеживать результаты. Вы можете пометить ресурсы, используя название ОС, или, применив случайный тег, который вы указали.

Метки также могут быть использованы для создания групп ресурсов в Nexpose.

Нужно ли мне тегировать хосты ? Нет, тегирование необязательно. Если вы не хотите тегировать ресурсы, перейдите к шагу 10.

8. Для того, чтобы тегировать хосты ОС, выберите опцию Автоматически тегировать ОС (Automatically tag by OS). Metasploit Pro помечает хосты Window как os_windows, а хосты Linux как os_linux

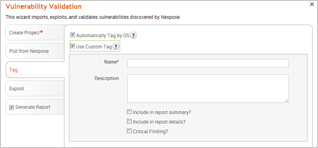

9. Чтобы применить пользовательский тег, сделайте следующее:

Что такое авто-эксплуатация ? Авто-эксплуатация является процессом, который Metasploit Pro использует, чтобы подбирать эксплойты к уязвимостям. Это перекрестные ссылки открытых сервисов, справочная информация об уязвимостях, а также данные о контрольных суммах файлов, которые позволяют подобрать эксплойты и создать план атаки. Авто-эксплуатация использует опцию, которая именуется как минимальная надежность, чтобы гарантировать безопасность эксплойтов, запускаемых Metasploit Pro против целевых ресурсов. Чем выше уровень надежности, тем меньше вероятность того, что эксплойты заставят службу отказать или негативно повлияют на цель. Рекомендуется всегда использовать минимальную надежность Great или Excellent.

11. Используйте любую из следующих опций для настройки параметров эксплуатации:

Холостой запуск (Dry Run) - Печатает копию эксплойтов в плане атаки, не запуская их

Сбор данных (Collect Evidence) - Собирает украденную информацию, такую как скриншоты, системные файлы, пароли и параметры конфигурации из открытых сеансов.

Clean Up Sessions Закрывает все сеансы, после того как все задания были запущены

Тип Пейлоада (Payload Type) - Определяет все типы пейлоадов, которые эксплойт доставит к цели. Выберите один из следующих типов пейлоадов:

Listener Host - Определяет IP-адрес, который вы хотите подключить обратным путем.

Auto Launch Macro - Определяет макрос, который вы хотите запустить во время последующей эксплуатации.

Параллельные эксплойты (Concurrent Exploits) - Определяет количество попыток эксплойтов, которые вы хотите запустить одновременно.

Тайм-аут в минутах (Timeout in Minutes) - Определяет количество минут, которое эксплойт тратит, пока не закончится время

Уклонение транспортировки (Transport Evasion)

Выберите следующий уровень уклонения транспортировки:

Включенные порты - Определяет конкретные порты, которые вы хотите нацелить на эксплуатацию.

Исключенные порты - Определяет конкретные порты, которые вы хотите исключить из эксплуатации.

9. Чтобы применить пользовательский тег, сделайте следующее:

a. Выберите опцию Использовать пользовательский тег (Use Custom Tag).

b. Введите имя пользовательского хоста в поле

c. Введите описание пользовательского хоста в поле

d. Выберите одно из следующих свойств:

10. После того как вы настроите опции тегирования, нажмите на вкладку Exploit. Появится страница Авто-эксплуатации.

b. Введите имя пользовательского хоста в поле

c. Введите описание пользовательского хоста в поле

d. Выберите одно из следующих свойств:

- Включить в сводку отчета - Предоставляет информацию о хосте в разделе доклада Executive Summary.

- Включить в отчет детали - Предоставляет информацию о хосте в разделе доклада Detailed Findings.

- Критическое обнаружение - Отмечает информацию о хосте как критическую.

Что такое авто-эксплуатация ? Авто-эксплуатация является процессом, который Metasploit Pro использует, чтобы подбирать эксплойты к уязвимостям. Это перекрестные ссылки открытых сервисов, справочная информация об уязвимостях, а также данные о контрольных суммах файлов, которые позволяют подобрать эксплойты и создать план атаки. Авто-эксплуатация использует опцию, которая именуется как минимальная надежность, чтобы гарантировать безопасность эксплойтов, запускаемых Metasploit Pro против целевых ресурсов. Чем выше уровень надежности, тем меньше вероятность того, что эксплойты заставят службу отказать или негативно повлияют на цель. Рекомендуется всегда использовать минимальную надежность Great или Excellent.

11. Используйте любую из следующих опций для настройки параметров эксплуатации:

Холостой запуск (Dry Run) - Печатает копию эксплойтов в плане атаки, не запуская их

Сбор данных (Collect Evidence) - Собирает украденную информацию, такую как скриншоты, системные файлы, пароли и параметры конфигурации из открытых сеансов.

Clean Up Sessions Закрывает все сеансы, после того как все задания были запущены

Тип Пейлоада (Payload Type) - Определяет все типы пейлоадов, которые эксплойт доставит к цели. Выберите один из следующих типов пейлоадов:

- Команда – команда выполнения пейлоада, которая позволяет вам выполнить команду на удаленной машине.

- Meterpreter – дополнительный пейлоад предоставляющий командную строку, которая позволяет доставить команды и ввести расширения на лету.

- Автоматически – автоматически использует bind соединение, если обнаружен NAT; в противном случае, будет использоваться обратное соединение.

- Bind - использует bind соединение, что полезно, когда целевые объекты находятся за брандмауэром или NAT шлюзом.

- Обратно - Использует обратное соединение, которое полезно, если ваша система не может инициировать соединения с целями.

Listener Host - Определяет IP-адрес, который вы хотите подключить обратным путем.

Auto Launch Macro - Определяет макрос, который вы хотите запустить во время последующей эксплуатации.

Параллельные эксплойты (Concurrent Exploits) - Определяет количество попыток эксплойтов, которые вы хотите запустить одновременно.

Тайм-аут в минутах (Timeout in Minutes) - Определяет количество минут, которое эксплойт тратит, пока не закончится время

Уклонение транспортировки (Transport Evasion)

Выберите следующий уровень уклонения транспортировки:

- Низкий – вставляет задержки между TCP-пакетами.

- Средний - отправляет небольшие пакеты TCP.

- Высокий - отправляет небольшие пакеты TCP и вставляет задержки между TCP-пакетами.

Включенные порты - Определяет конкретные порты, которые вы хотите нацелить на эксплуатацию.

Исключенные порты - Определяет конкретные порты, которые вы хотите исключить из эксплуатации.

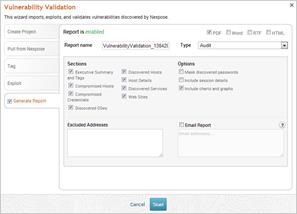

12. Нажмите на вкладку Создать Отчет (Generate report). Создание отчета необязательно. Если вы не хотите создавать отчет, отмените выбор опции Отчет (Report), которая находится на вкладке Отчет, и перейдите к последнему шагу.

Какие отчеты можно генерировать из мастера проверки уязвимости ? Вы можете создать как отчеты аудита, так и отчеты Взломанных и Уязвимых хостов.

Какие отчеты можно генерировать из мастера проверки уязвимости ? Вы можете создать как отчеты аудита, так и отчеты Взломанных и Уязвимых хостов.

13. Чтобы автоматически создать отчет после завершения теста, сделайте следующее:

Шаг 2: Отслеживание Статистики и событий в реальном времени.a. Введите имя отчета в поле Report Name, если вы хотите использовать пользовательское имя. Иначе, мастер использует имя отчета по умолчанию.

b. Выберите формат, в котором вы хотите создать отчет PDF, RTF, или HTML. PDF является предпочтительным форматом.

c. Нажмите на выпадающее меню Type и выберите тип отчета, который вы хотите создать. Вы можете создать как отчеты аудита, так и отчеты Взломанных и Уязвимых хостов.

d. В области Sections, отмените выбор любых разделов, которые вы не хотите, чтобы вошли в отчет. Пропустите этот раздел, если вы хотите создать все разделы отчета.

e. Выберите опцию Email Report (Имейл отчет), если вы хотите, чтобы отчет был выслан по почте, после того как он будет создан. Если вы включите эту опцию, вам будет необходимо указать список имейл адресов через запятую.

14. Нажмите кнопку Запуск (Launch). Появится окно результатов.b. Выберите формат, в котором вы хотите создать отчет PDF, RTF, или HTML. PDF является предпочтительным форматом.

c. Нажмите на выпадающее меню Type и выберите тип отчета, который вы хотите создать. Вы можете создать как отчеты аудита, так и отчеты Взломанных и Уязвимых хостов.

d. В области Sections, отмените выбор любых разделов, которые вы не хотите, чтобы вошли в отчет. Пропустите этот раздел, если вы хотите создать все разделы отчета.

e. Выберите опцию Email Report (Имейл отчет), если вы хотите, чтобы отчет был выслан по почте, после того как он будет создан. Если вы включите эту опцию, вам будет необходимо указать список имейл адресов через запятую.

Примечание: Если вы хотите, чтобы отчет был выслан по почте, определите локальный почтовый сервис или сервис, который поддерживается Metasploit Pro. Чтобы определить ваш почтовый сервис, выберите Administration > Global Settings > SMTP Settings.

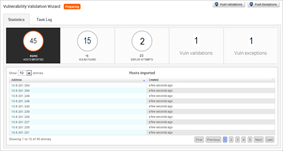

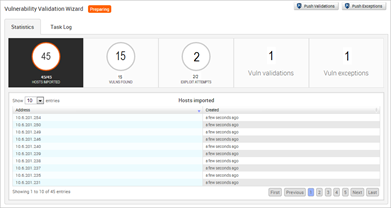

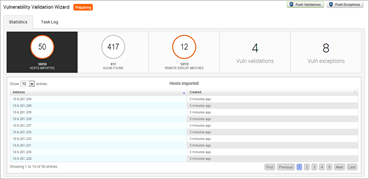

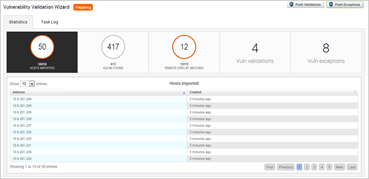

Окно результатов в реальном времени отображает статистику для теста и журнала задач. Есть вкладки, доступные для просмотра. Вы можете нажать на каждой вкладке, чтобы изменить текущий вид.

Вкладка Статистика

Вкладка Статистика показывает высокоуровневый, численный обзор хостов, уязвимостей и эксплойтов. Каждое значение изображено в кружке статистики с оранжевым индикатором прогресса. Индикатор прогресса виден вокруг круга статистики и отображается только тогда, когда возникает активность при определенном обнаружении.

Из вкладки Statistics, вы можете отслеживать следующий данные:

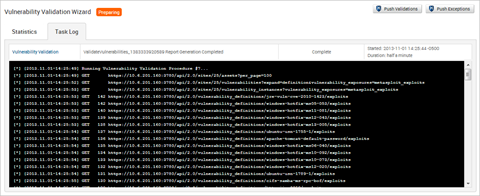

Вкладка Журнал заданий (Tasks Log) отображает детальную активность журнала для Мастера проверки уязвимости. Каждое задание, которое Metasploit Pro выполняет задокументировано в журнале задач.

Вкладка Статистика

Вкладка Статистика показывает высокоуровневый, численный обзор хостов, уязвимостей и эксплойтов. Каждое значение изображено в кружке статистики с оранжевым индикатором прогресса. Индикатор прогресса виден вокруг круга статистики и отображается только тогда, когда возникает активность при определенном обнаружении.

Из вкладки Statistics, вы можете отслеживать следующий данные:

- Общее количество хостов, которые были отсканированы.

- Общее количество уникальных уязвимостей, которые были найдены.

- Общее количество попыток эксплойтов, которые Metasploit Pro выполнил против сайта; это число является суммой числа исключений и проверок.

- Общее число уязвимостей, которые Metasploit Pro смог проверить.

- Общее число уязвимостей, которые Metasploit Pro не удалось проверить.

Вкладка Журнал заданий (Tasks Log) отображает детальную активность журнала для Мастера проверки уязвимости. Каждое задание, которое Metasploit Pro выполняет задокументировано в журнале задач.

Что мне нужно использовать, для создания исключений и перемещения подтвержденных ? В дополнение к отслеживанию последнего теста данных, есть два ключевых действия, которые вы можете провести из окна результатов: вы можете поместить подтвержденные угрозы обратно в Nexpose, и вы можете создать исключения для угроз, которые Metasploit Pro не смог использовать.

Шаг 3: Помещение подтвержденных угроз обратно в Nexpose.

Когда подтвержденные угрозы готовы к перемещению обратно в Nexpose, кнопка Push Validated Vulnerabilities становится доступна в окне результатов.

Чтобы поместить подтвержденные угрозы обратно в Nexpose, вам всего нужно нажать кнопку Push Validated Vulnerabilities. Все уязвимости, которые были использованы, будут помещены обратно в Nexpose.

Чтобы поместить подтвержденные угрозы обратно в Nexpose, вам всего нужно нажать кнопку Push Validated Vulnerabilities. Все уязвимости, которые были использованы, будут помещены обратно в Nexpose.

В консоле Nexpose, любая подтвержденная угроза Metasploit будет иметь иконку Validated with Metasploit,

находящуюся в колонке Exploits листа уязвимостей.

находящуюся в колонке Exploits листа уязвимостей.

Чтобы посмотреть список подтверждённых угроз в консоле Nexpose:

Шаг 4: Создание исключений для неиспользованных уязвимостей.

Чтобы посмотреть список подтверждённых угроз в консоле Nexpose:

- Откройте сайт и найдите листинг ресурсов (asset).

- Нажмите на имени или адресе ресурса, чтобы открыть Свойства Asset, в которых будет отображен список уязвимостей.

- Нажмите на колонку Exploited, чтобы сортировать по проверенным уязвимостям

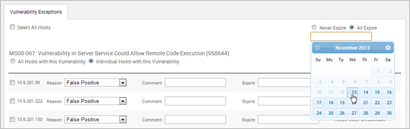

1. Нажмите кнопку Create Exceptions, расположенную в Окне результатов. Появится страница создание исключений Nexpose.

Почему кнопка создания исключений недоступна ? Кнопка Create Exceptions становится недоступной в окне результатов при наличии уязвимостей, которые готовы, чтобы для них создали исключения.

Почему кнопка создания исключений недоступна ? Кнопка Create Exceptions становится недоступной в окне результатов при наличии уязвимостей, которые готовы, чтобы для них создали исключения.

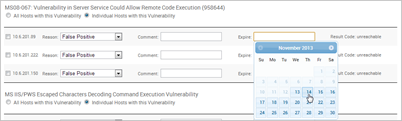

2. Выберите хосты, для которых вы хотите создать исключения. Выберите Select All Hosts, если хотите создать исключения для всех хостов, у которых есть неиспользованные уязвимости.

Могу ли я назначить исключения уязвимости для хоста вместо того, чтобы назначать исключения для уязвимостей ? Да. Выберите опцию Individual Hosts with this Vulnerability. Страница исключения уязвимостей отобразит выпадающее меню Reason для каждого хоста.

Могу ли я назначить исключения уязвимости для хоста вместо того, чтобы назначать исключения для уязвимостей ? Да. Выберите опцию Individual Hosts with this Vulnerability. Страница исключения уязвимостей отобразит выпадающее меню Reason для каждого хоста.

3. Для каждой уязвимости, нажмите на выпадающее меню Reason, выберите причину исключения уязвимости, которую вы хотите назначить для нее. Вы можете также предоставить дополнительную информацию для исключения в поле Комментарий (Comment).

Какие причины исключения уязвимости я могу выбрать ?

Чтобы установить одинаковый срок действия для всех исключений уязвимостей, выберите опцию All Expire. Появится календарь. Найдите и выберите дату, которую вы хотите использовать.

Если вы хотите установить разный срок действия для каждого хоста, пропустите этот шаг и перейдите к шагу 5.

Какие причины исключения уязвимости я могу выбрать ?

- Ложно определенный - Выберите эту причину исключения для уязвимости, которой не существует.

- Компенсирующий контроль - Используйте эту причину исключения, чтобы указать, что уязвимость компенсирует контроль или обходит требования безопасности.

- Приемлемое использование - Используйте эту причину исключения для любой уязвимости, которая используется как часть организационной практики.

- Допустимый риск - Используйте эту причину исключения для любой уязвимости, которая представляет низкий риск. Эти уязвимости, как правило, представляют минимальную угрозу безопасности и могут потреблять больше ресурсов, чем необходимо.

- Другое - Используйте эту причину, чтобы определить пользовательское исключение. Если вы выберите Другое, вы можете предоставить пользовательский комментарий в поле Comment.

Чтобы установить одинаковый срок действия для всех исключений уязвимостей, выберите опцию All Expire. Появится календарь. Найдите и выберите дату, которую вы хотите использовать.

Если вы хотите установить разный срок действия для каждого хоста, пропустите этот шаг и перейдите к шагу 5.

5. Чтобы установить разное время действия для каждого хоста, выберите опцию Individual hosts with this vulnerability. Нажмите на поле Expire рядом с каждым исключением, чтобы отобразить календарь. Найдите и выберите дату, которую вы хотите использовать.

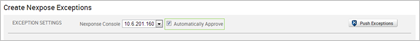

6. Убедитесь, что вы хотите утвердить все запросы исключения уязвимостей из Metasploit Pro. Если выбрана опция Automatically Approv, Nexpose будет автоматически утверждать запросы исключения уязвимостей, импортированные из Metasploit Pro.

Что делать, если я хочу вручную отправить запрос на исключение через консоль Nexpose ? Вы можете отменить выбор опции Automatically Approve. Metasploit все равно будет помещать исключения уязвимости назад в Nexpose, что позволит вам управлять запросами исключений прямо из консоли Nexpose.

Как вручную отправить запрос на исключение в Nexpose ? Чтобы вручную отправить запрос на исключение, вам нужно будет перейти к Списку исключения уязвимостей (Administration > Exceptions and Overrides > Manage) и посмотреть на колонку Exception. Если запрос на исключение не был предварительно отправлен для уязвимостей, колонка Exception отобразит иконку Excludе. Вам нужно будет нажать на иконку и следовать инструкциям из Руководства пользователя Nexpose для отправки запроса на исключение.

6. Убедитесь, что вы хотите утвердить все запросы исключения уязвимостей из Metasploit Pro. Если выбрана опция Automatically Approv, Nexpose будет автоматически утверждать запросы исключения уязвимостей, импортированные из Metasploit Pro.

Что делать, если я хочу вручную отправить запрос на исключение через консоль Nexpose ? Вы можете отменить выбор опции Automatically Approve. Metasploit все равно будет помещать исключения уязвимости назад в Nexpose, что позволит вам управлять запросами исключений прямо из консоли Nexpose.

Как вручную отправить запрос на исключение в Nexpose ? Чтобы вручную отправить запрос на исключение, вам нужно будет перейти к Списку исключения уязвимостей (Administration > Exceptions and Overrides > Manage) и посмотреть на колонку Exception. Если запрос на исключение не был предварительно отправлен для уязвимостей, колонка Exception отобразит иконку Excludе. Вам нужно будет нажать на иконку и следовать инструкциям из Руководства пользователя Nexpose для отправки запроса на исключение.

7. Когда вы будете готовы поместить исключение, нажмите на кнопку Push Exceptions.

Как я могу просмотреть исключения уязвимости в Nexpose ? Внутри Nexpose консоли вы можете перейти к списку исключений уязвимости (Administration > Exceptions and Overrides > Manage), чтобы посмотреть название уязвимости, причину исключения, личность того кто сообщил об исключении уязвимости, и личность того, кто утвердил исключение уязвимости.

Как я могу просмотреть исключения уязвимости в Nexpose ? Внутри Nexpose консоли вы можете перейти к списку исключений уязвимости (Administration > Exceptions and Overrides > Manage), чтобы посмотреть название уязвимости, причину исключения, личность того кто сообщил об исключении уязвимости, и личность того, кто утвердил исключение уязвимости.

Часто задаваемые вопросы

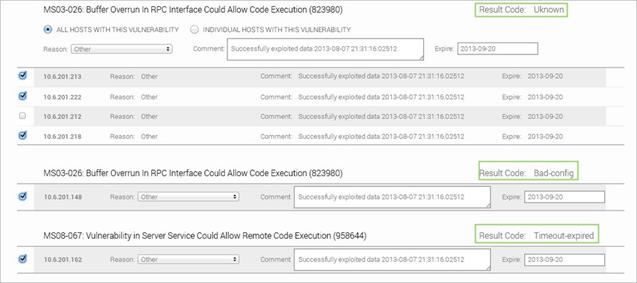

Что такое результирующие коды?

Результирующий код - это причина провала эксплойта. Вы можете посмотреть результирующий код для уязвимости на странице исключений уязвимости.

Доступны следующие результирующие коды:

Уязвимость может быть проверена только через Мастер проверки уязвимостей ?

Доступны следующие результирующие коды:

- Никакой (None) -показывает, что Metasploit Pro не смог определить был ли модуль запущен успешно или нет.

- Неизвестный (Unknown) - показывает, что Metasploit Pro не смог определить был ли модуль запущен успешно или нет.

- Недоступен (Unreachable) - указывает, что Metasploit Pro не смог достичь сетевой службы.

- Плохая конфигурация (Bad-config) – показывает, что настройки эксплойта были установлены неверно.

- Отключено (Disconnected) - показывает, что сетевая служба была отключена во время запуска модуля.

- Не найден (Not-found) - показывает, что Metasploit Pro не может найти приложение или службу.

- Неожиданный повтор (Unexpected-reply) - означает, что Metasploit Pro не получил ожидаемого ответа от приложения.

- Время ожидания закончилось (Timeout-expired) - означает, что время ожидания вышло.

- Вмешательство пользователя (User-interrupt) - показывает, что пользователь остановил работу модуля.

- Нет доступа (No-access) - означает, что Metasploit Pro не может получить доступ к приложению.

- Нет целевого объекта (No-target) - показывает, что настройки модуля были не совместимы с целевым объектом.

- Нет уязвимых (Not-vulnerable) - означает, что приложение не было уязвимым.

- Неудача пейлоад (Payload-failed) - показывает, что Metasploit Pro доставил пейлоад, но не смог открыть сеанс.

Нет. Вы можете вручную проделать каждый шаг процесса проверки уязвимости. Вот общий рабочий процесс ручной проверки уязвимостей:

Как просмотреть список эксплойтов которые будет запускать Metasploit Pro без фактического запуска эксплойтов ?- Создайте проект или откройте существующий проект.

- Запустите Nexpose сканирование или импортируйте данные Nexpose сканирования.

- Запустите Развернутое сканирование, чтобы перечислить дополнительные порты и службы и найти дополнительные уязвимости.

- Запустите автоматическую эксплуатацию.

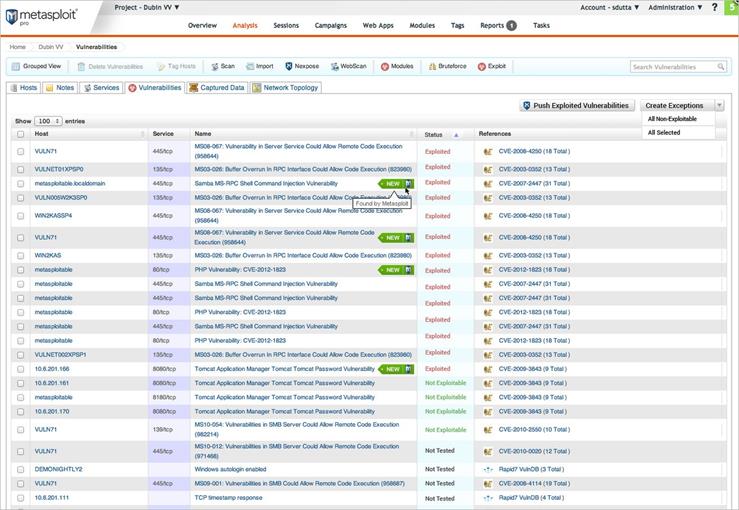

- Перейдите на Analysis > Hosts > Vulnerabilities после того как завершится автоматическая эксплуатация.

- Нажмите кнопку Push Exploited Vulnerabilities, чтобы отправить все проверенные уязвимости обратно в Nexpose.

- Нажмите на выпадающее меню Create Exceptions, и выберите хотите ли вы создать исключения для всех неиспользуемых уязвимостей или для конкретных. Вам нужно будет определить коды причины исключения для каждой уязвимости.

- Поместите исключения уязвимости назад в Nexpose.

- Очистите все открытые сессии.

- Создайте отчет для Взломанных и Уязвимых хостов.

Вы можете произвести dry run запуск фазы эксплуатации. Dry run запуск ищет уязвимости, соответствующие определенным эксплойтам, и создает план атаки с перечисленными эксплойтами, которые Metasploit Pro запустит во время теста.

Когда вы производите dry run запуск через Мастер проверки уязвимостей, Metasploit Pro создает проект и импортирует ресурсы и уязвимости из Nexpose. После он создает план атаки, основанный на имеющейся информации об уязвимости и минимальной надежности, которую он выбрал. Он не запускает эксплойты. Однако, проект будет создан и ресурсы (asset) будут просматриваться из проекта. Вы сможете посмотреть план атаки, через журнал заданий.

Когда вы производите dry run запуск через Мастер проверки уязвимостей, Metasploit Pro создает проект и импортирует ресурсы и уязвимости из Nexpose. После он создает план атаки, основанный на имеющейся информации об уязвимости и минимальной надежности, которую он выбрал. Он не запускает эксплойты. Однако, проект будет создан и ресурсы (asset) будут просматриваться из проекта. Вы сможете посмотреть план атаки, через журнал заданий.

Следующие шаги демонстрируют, как можно выполнить dry run запуск:

- Запустите Мастер проверки уязвимостей.

- Заполните информацию во вкладках Создание проекта и Извлечение из Nexpose.

- Нажмите на вкладке Exploit.

- Выберите опцию Dry Run из области Пейлоад (Payload).

- Выберите минимальная надежность для эксплойтов, которые вы хотите использовать. Вам следует выбрать Great или Excellent.

- Начните тест проверки уязвимостей.

Где можно посмотреть эксплоит статус уязвимости ?

Когда вы производите проверку уязвимости, Metasploit Pro отслеживает, была ли уязвимость успешно использована. Вы можете посмотреть результат во вкладке Уязвимости (перейдите Analysis > Hosts> Vulnerabilities). Каждая уязвимость будет иметь один из статусов: использована, не использована или нет доступных эксплойтов.

Что такое статус эксплойтов ?

Уязвимость может содержать один из нескольких статусов эксплойта:

Какая версия Nexpose требуется для проведения проверки уязвимости ?- Эксплуатируемый - Metasploit Pro смог использовать уязвимость, чтобы получить верную сессию.

- Не эксплуатируемый - Metasploit Pro не смог применить уязвимость.

- Не проверенный - Metasploit Pro не смог найти соответствующий эксплойт для уязвимости.

Nexpose Consultant и Nexpose Enterprise 5.7.16+ могут быть использованы с Metasploit Pro для проверки уязвимости.

Почему Metasploit Pro не импортирует все уязвимости из моего Nexpose сайта ?

Metasploit Pro импортирует только уязвимости, для которых есть соответствующие эксплойт модули. Если у Metasploit Pro нет соответствующих эксплойтов в базе данных, он не импортирует уязвимость из сайта.

Я смог найти дополнительные уязвимости с Metasploit Pro. Могу ли я поместить результаты для этих уязвимостей назад в Nexpose ?

Да, вы сможете отправить уязвимости назад в Nexpose только, если база данных уязвимостей Nexpose имеет соответствующее определение для уязвимости, которую нашел Metasploit Pro.

После того как я поместил проверенные уязвимости назад в Nexpose, как я потом смогу найти их в Nexpose ?

Есть несколько способов, как вы сможете посмотреть Metasploit-проверенные уязвимости в Nexpose:

- Просмотрите список уязвимостей для каждого ресурса (asset).

- Проведите отфильтрованный поиск ресурсов для проверенных уязвимостей.

- Создайте функциональную группу ресурсов для проверенных уязвимостей.

- Создайте функциональную группу ресурсов для проверенных уязвимостей и создайте отчет, чья область видимости ограничена только этой группой ресурсов.

Ссылка скрыта от гостей

.