Добрый день,Уважаемые Форумчане и Друзья.

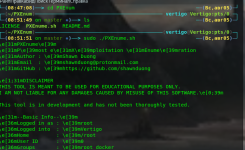

Небольшой обзор будет посвящён скрипту,который предназначен для Постэксплуатации.

Основной задачей является функция перечисления.

Она вытаскивает всю доступную информацию в придачу к основным параметрам перечисления.

Написан скрипт Shawn Duong с приветом из Азии.

Данный скрипт создан,если можно сказать ,для лентяев ,или кому дорого время.

И попав на атакуемую машину,ничего хорошего для её владельца он не сулит.

Будут угнаны пароли в хэшах,будут показаны все основные директории.

И сюда войдёт содержимое этих директорий.

Все сведения о системе,наличие серверов,приложений,соединении,юзеров.

В общем,вот только неполная часть того,что он пригоняет атакующему.

Username

Hostname

Home

User ID

Groups

Kernel

Release

Version

Architecture

OS

CPU

GPU

Architecture

Online Memory

Offline Memory

BIOS Vendor

BIOS Version

BIOS Release Date

All Users

All Groups

All Super Users

All User IDs

All Online Users

All Users with a Home Directory

Network Interfaces

MAC Addresses

Local IP Addresses

Router IP Addresses

Open Local Ports

Public IP Addresses

Country

Region

City

ZIP Code

Latitude

Longitude

Time Zone

ISP

Organization

AS Number

Cron.d

Cron Hourly

Cron Daily

Cron Weekly

Cron Monthly

User Processes

Online Services

Offline Services

Password Hashes

SetUID Files

SetGID Files

sudo History

SSH Keys

Bash Version

sudo Version

GCC Version

Python 2 Version

Python 3 Version

Java Version

cURL Version

wget Version

Ruby Version

Apache2 Version

Hostname

Home

User ID

Groups

Kernel

Release

Version

Architecture

OS

CPU

GPU

Architecture

Online Memory

Offline Memory

BIOS Vendor

BIOS Version

BIOS Release Date

All Users

All Groups

All Super Users

All User IDs

All Online Users

All Users with a Home Directory

Network Interfaces

MAC Addresses

Local IP Addresses

Router IP Addresses

Open Local Ports

Public IP Addresses

Country

Region

City

ZIP Code

Latitude

Longitude

Time Zone

ISP

Organization

AS Number

Cron.d

Cron Hourly

Cron Daily

Cron Weekly

Cron Monthly

User Processes

Online Services

Offline Services

Password Hashes

SetUID Files

SetGID Files

sudo History

SSH Keys

Bash Version

sudo Version

GCC Version

Python 2 Version

Python 3 Version

Java Version

cURL Version

wget Version

Ruby Version

Apache2 Version

Есть виды атак ,которые позволяют скачать файлы,получить их через ту же netcat.

Вот команда закачки через wget:

Код:

$ wget https://raw.githubusercontent.com/shawnduong/PXEnum/master/PXEnume.sh

Код:

# git clone https://github.com/shawnduong/PXEnum.git

# cd PXEnum/

# bash PXEnum.sh или sh PXEnum.sh -это уже как угодно.Мне стало не по себе ,когда тестировал его на одной из виртуальных машин с Linux.

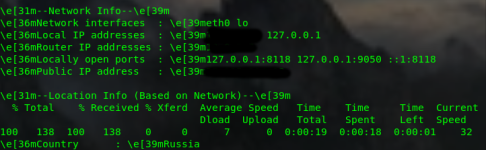

C файлом resolv.conf полный порядок , остальными настройками тоже.

Машина работала без цепочки анонимности,но через туннели tor.

И вот результат.Для скрипта это не преграда и он смог определить всё о в соединении.

Вытащил всевозможные адреса,пригнал настоящий IP,точно выявил гео-данные страна-область-город.

Напомнил мне название моего провайдера.

Я уже и грустно так посмотрел после этого на остальную информацию с паролями и прочее.

Бросился от временного помешательства затягивать скрипт на WHonix.

И это меня немного успокоило - Whonix не отдала скрипту географические данные.

Точнее,ничего совсем он определить не смог,но это не уберегло от пригона паролей и всего остального.

Позднее,включив VPN перед TOR на Kali Linux,убедился,что скрипт получил данные только о первом этом VPN в цепи.

Так что ,опасайтесь таких скриптов.

А я на этом завершаю обзор ,благодарю за внимание и до новых встреч.

Последнее редактирование: