Приветствие

Приветствую всех читателей\обитателей\пользователей\участников\... Codeby.net!

Довольно редко посещаю форум, но пытаюсь делать это с пользой для всех и себя в том числе, к сожалению чаще не получается.

Моя работа ни коем образом не связана с данной тематикой, вообще с техникой не связана, если только телефон и тот постоянно в работе (whatsapp,telegram,wechat,viber...), времени играться нет вообще, наверное поэтому пишу так мало.

Но вот у меня появилась свободная пара неделек, можно сказать первую неделю я уже потратил, осталась вторая неделя китайского нового года и хочется потратить не много своего времени с пользой для сообщества codeby, конечно же и новичков в этом направление.

Думаю пару тройку дней потрачу в написание нескольких статей/инструкций(самых простых, думаю написать пару\тройку статей адаптированных под новичков, ибо других пользователей удивить нечем, время летит, времени на чтение и самообразование в вечной гонки жизни попросту нет.) на тему теста WIFI.

Тем полно, инструкций тоже, но от меня ещё не было, думаю лишней она не будет и надеюсь для кого то она окажется даже и полезной.

Предисловие\Введение

По мне процесс получение доступа к сети WiFi должен быть не трудоёмким и не должен занимать много времени, ещё лучше когда весь процесс может обойтись без подключения к сети интернет (мы же ищем доступ в интернет, значить у нас его в принципе на этой стадии нет.).

Наверное всегда самое быстрое и самое простое это атака на WPS, если не выходит, значить идём дальше по точкам с включённым wps, какая нибудь точка обязательно должна поддаться, если этого не выходит, значить в ход идёт вылов handshake's всех точек в зоне доступа и подбор паролей.

В большинстве случаев WPS поддаётся и к рыбалке handshake's прибегать не приходится, будем надеяться что и в вашем случае обойдётся без рыбалки.

Благодаря своей работе мне довольно часто приходится переезжать с места на место, в некоторых случаях это поездки за границу, так как эти поездки за частую оказываются односуточные, мне приходится добывать доступ в интернет чуть ли не каждый день и данный пример о котором я сегодня расскажу занимает в моём топе первое место.

Метод основон на атаке по WPS (простыми словами это такая штука(весчь) позволяющая подключаться к точке доступа без ввода данных для авторизации, нажимаем кнопочку и вуаля мы уже в сети.), для используется модифицированная версия reaver t6x/reaver-wps-fork-t6x позволяющая использовать в атаке PixieWPS, что в свою очередь позволяет довольно сильно сократить время атаки.

Весь процесс будет происходить на борту Kali linux, само собой с уже установленными PixieWPS и reaver, но если у вас какой то другой дистрибутив или вы используете Windows, то лучше поискать для себя другой вариант, или установить себе Kali на тот же VirtualBox.

Подготовка

Устанавливаем Reaver с его зависимостями, так как тот шёл в коробке с Kali работает не корректно ( честно скажу не знаю как дела обстоят сейчас, но моей сборке Kali уже года два и он у меня уже стоит уже давно с Gitlab.).

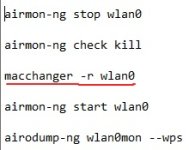

Дальше всё тоже самое что и в других подобных "инструкциях", убиваем все процессы связанные с сетью:

Смотрим название своего адаптера:

У меня он первый "wlan0", соответственно переводим его в режим монитора:

Поиск и атака

Для обнаружения и подбора подходящих целей будем использовать Wash, он поставляется если не ошибаюсь в комплекте с reaver.

Wash показывает точки с включённым WPS, можно использовать в связке ключей и информации будет гораздо больше, в том числе есть ключ -a с которым отображаются все доступные точки доступа.

Из списка выбираем наиболее подходящею точку, нам необходим MAC адрес и канал на котором висит точка.

Настал черёд Reaver с его ускорителем PixieWPS:

Ключом -i указываем наш адаптер переведённый в режим монитора (wlan0mon).

-b Указывает на MAC адрес атакуемой точки доступа.

-c Указывает на канал на котором она висит.

-K Этим ключом подключаем нашего друга PixieWPS

-vv Отображает информацию о ходе действий, можно добавить\уменьшить, или вовсе не использовать.

-f Говорит прицепится к каналу и не прыгать.

Процесс запущен, атака идёт полным ходом и не заставляет себя долго ждать ( эх жаль видос не снимается, это произошло как никогда быстро...).

Судя по всему в данном случае PIN не используется, значить необходимо использовать reaver с пустым паролем:

Вместо ключа -K используем ключ -p в котором и указываем пустой PIN, в других случаях указываем тот пин который отобразился в строке " [+] WPS pin: ".

Ну вот и всё, на всё про всё ушло не более 15 минут!

Заключение

Конечно не всегда всё происходит так быстро, в некоторых случаях приходится и не много подождать, но при наличие других точек советую не мучать себя ожиданиями и если на первом шаге спустя 15-20 минут "[+] WPS pin:...." не видно, просто переключайтесь на другую точку.

В большинстве случаев на получение доступа у меня уходит не более часа, в основном на второй\третей точке уже есть результат.

Наилучший вариант всегда будет с точками у которых наилучший сигнал, то есть, то что ближе всегда взять проще!

Надеюсь для кого то данный топик окажется полезным, остаётся только пожелать всем удачи и побольше пустых WPS Pin's!

Приветствую всех читателей\обитателей\пользователей\участников\... Codeby.net!

Довольно редко посещаю форум, но пытаюсь делать это с пользой для всех и себя в том числе, к сожалению чаще не получается.

Моя работа ни коем образом не связана с данной тематикой, вообще с техникой не связана, если только телефон и тот постоянно в работе (whatsapp,telegram,wechat,viber...), времени играться нет вообще, наверное поэтому пишу так мало.

Но вот у меня появилась свободная пара неделек, можно сказать первую неделю я уже потратил, осталась вторая неделя китайского нового года и хочется потратить не много своего времени с пользой для сообщества codeby, конечно же и новичков в этом направление.

Думаю пару тройку дней потрачу в написание нескольких статей/инструкций(самых простых, думаю написать пару\тройку статей адаптированных под новичков, ибо других пользователей удивить нечем, время летит, времени на чтение и самообразование в вечной гонки жизни попросту нет.) на тему теста WIFI.

Тем полно, инструкций тоже, но от меня ещё не было, думаю лишней она не будет и надеюсь для кого то она окажется даже и полезной.

Предисловие\Введение

По мне процесс получение доступа к сети WiFi должен быть не трудоёмким и не должен занимать много времени, ещё лучше когда весь процесс может обойтись без подключения к сети интернет (мы же ищем доступ в интернет, значить у нас его в принципе на этой стадии нет.).

Наверное всегда самое быстрое и самое простое это атака на WPS, если не выходит, значить идём дальше по точкам с включённым wps, какая нибудь точка обязательно должна поддаться, если этого не выходит, значить в ход идёт вылов handshake's всех точек в зоне доступа и подбор паролей.

В большинстве случаев WPS поддаётся и к рыбалке handshake's прибегать не приходится, будем надеяться что и в вашем случае обойдётся без рыбалки.

Благодаря своей работе мне довольно часто приходится переезжать с места на место, в некоторых случаях это поездки за границу, так как эти поездки за частую оказываются односуточные, мне приходится добывать доступ в интернет чуть ли не каждый день и данный пример о котором я сегодня расскажу занимает в моём топе первое место.

Метод основон на атаке по WPS (простыми словами это такая штука(весчь) позволяющая подключаться к точке доступа без ввода данных для авторизации, нажимаем кнопочку и вуаля мы уже в сети.), для используется модифицированная версия reaver t6x/reaver-wps-fork-t6x позволяющая использовать в атаке PixieWPS, что в свою очередь позволяет довольно сильно сократить время атаки.

Весь процесс будет происходить на борту Kali linux, само собой с уже установленными PixieWPS и reaver, но если у вас какой то другой дистрибутив или вы используете Windows, то лучше поискать для себя другой вариант, или установить себе Kali на тот же VirtualBox.

Подготовка

Устанавливаем Reaver с его зависимостями, так как тот шёл в коробке с Kali работает не корректно ( честно скажу не знаю как дела обстоят сейчас, но моей сборке Kali уже года два и он у меня уже стоит уже давно с Gitlab.).

Код:

apt-get -y install libpcap-dev libssl-dev build-essential

git clone https://github.com/t6x/reaver-wps-fork-t6x

cd reaver-wps-fork-t6x*/

cd src/

./configure

make

sudo make install

Код:

airmon-ng check killСмотрим название своего адаптера:

Код:

iwconfigУ меня он первый "wlan0", соответственно переводим его в режим монитора:

Код:

airmon-ng start wlan0Поиск и атака

Для обнаружения и подбора подходящих целей будем использовать Wash, он поставляется если не ошибаюсь в комплекте с reaver.

Код:

wash -i wlan0monWash показывает точки с включённым WPS, можно использовать в связке ключей и информации будет гораздо больше, в том числе есть ключ -a с которым отображаются все доступные точки доступа.

Из списка выбираем наиболее подходящею точку, нам необходим MAC адрес и канал на котором висит точка.

Настал черёд Reaver с его ускорителем PixieWPS:

Код:

reaver -i wlan0mon -b 00:00:00:00:20:6A -c 1 -K 1 -vv -fКлючом -i указываем наш адаптер переведённый в режим монитора (wlan0mon).

-b Указывает на MAC адрес атакуемой точки доступа.

-c Указывает на канал на котором она висит.

-K Этим ключом подключаем нашего друга PixieWPS

-vv Отображает информацию о ходе действий, можно добавить\уменьшить, или вовсе не использовать.

-f Говорит прицепится к каналу и не прыгать.

Процесс запущен, атака идёт полным ходом и не заставляет себя долго ждать ( эх жаль видос не снимается, это произошло как никогда быстро...).

Судя по всему в данном случае PIN не используется, значить необходимо использовать reaver с пустым паролем:

Код:

reaver -i wlan0mon -b 00:00:00:00:20:6A -c 1 -p "" -vvvНу вот и всё, на всё про всё ушло не более 15 минут!

Заключение

Конечно не всегда всё происходит так быстро, в некоторых случаях приходится и не много подождать, но при наличие других точек советую не мучать себя ожиданиями и если на первом шаге спустя 15-20 минут "[+] WPS pin:...." не видно, просто переключайтесь на другую точку.

В большинстве случаев на получение доступа у меня уходит не более часа, в основном на второй\третей точке уже есть результат.

Наилучший вариант всегда будет с точками у которых наилучший сигнал, то есть, то что ближе всегда взять проще!

Надеюсь для кого то данный топик окажется полезным, остаётся только пожелать всем удачи и побольше пустых WPS Pin's!