Всем прива! И так что мы имеем тока ip 62.173.138.81 перейдем на него и посмотрим что есть на вебе. И как видим сайт о предложении работы.

Далее пробежимся по вкладкам и мы нашли сотрудников, уже профит.

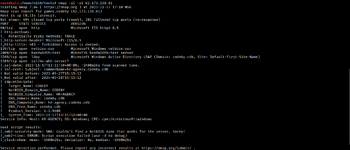

как видим он нашел много открытых портов и домен codeby.cdb сохраним результаты!

И так создадим список юзеров которых мы нашли на вкладке about и перечислим с помощью kerbrute. И увиди валидные учетки)

Теперь нам стоит проверить его на уязвимость, подставим файл с пользователями в модуль impacket'а - GetNPUsers: И получим хеш Kovaleva.Сохраняем его в файл и брутим с помощью - JohnTheRipper

И мы получили креды от Ковалевой :

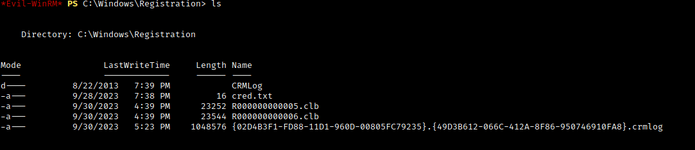

ну что пробуем законектиться через evil-winrm удача: найдем в дирах ковалевой файл ConsoleHost_history.csv качнем и откроем найдем путь cred.txt прочитаем его. А также найдем первую часть флага ищем по дирам смотрим в Desktop и.т.д.....

ну пробуем конектиться по rdp с кредами molotov и его паролем. и видим что стоит Windows Server 2012 R2. Нам надо подняться до админа и найти флаг ищем cve через гугл находим CVE-2017-0213.exe на гите грузим его через Ковалеву и запускаем. Теперь можно зайти в папку Administrator и найти 2 флаг прочитаем его. Далее 1 и 2 флаг соеденить и сдать. Всем Удачи!!!

Далее пробежимся по вкладкам и мы нашли сотрудников, уже профит.

Наши сотрудники

- Andrey Molotov - CTO

- Tracey Manning - HR director

- Ekaterina Kovaleva - IT specialist

- Jacob Skinner - HR specialist

- Lisa Davids - HR specialist

- Sergey Piskunov - HR specialist

как видим он нашел много открытых портов и домен codeby.cdb сохраним результаты!

И так создадим список юзеров которых мы нашли на вкладке about и перечислим с помощью kerbrute. И увиди валидные учетки)

Теперь нам стоит проверить его на уязвимость, подставим файл с пользователями в модуль impacket'а - GetNPUsers: И получим хеш Kovaleva.Сохраняем его в файл и брутим с помощью - JohnTheRipper

И мы получили креды от Ковалевой :

ну что пробуем законектиться через evil-winrm удача: найдем в дирах ковалевой файл ConsoleHost_history.csv качнем и откроем найдем путь cred.txt прочитаем его. А также найдем первую часть флага ищем по дирам смотрим в Desktop и.т.д.....

ну пробуем конектиться по rdp с кредами molotov и его паролем. и видим что стоит Windows Server 2012 R2. Нам надо подняться до админа и найти флаг ищем cve через гугл находим CVE-2017-0213.exe на гите грузим его через Ковалеву и запускаем. Теперь можно зайти в папку Administrator и найти 2 флаг прочитаем его. Далее 1 и 2 флаг соеденить и сдать. Всем Удачи!!!

Вложения

Последнее редактирование: