reNgine - инструмент предназначен для сбора информации во время тестирования веб-приложений на проникновения. Он поддерживает настройку механизмов сканирования, которые можно использовать для сканирования веб-сайтов, конечных точек и сбора информации.

Ключевые особенности:

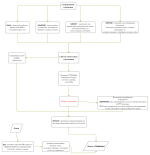

Схема работы софта

Установка

Установка Docker и docker-compose

Для работы нужен: Docker, docker-compose и make

1.) Установка Docker:

Актуальную версию можно посмотреть тут.

Актуальную версию можно посмотреть тут.

Установка reNgine

Кроме того, можно запустить проект с предварительно созданными образам Docker. (С включенной 2FA, также нужно создать токен create a new personal access token с правами read: packages) Для этого запустите команду и авторизуйтесь под своим логином и паролем GitHub:

Использование

reNgine использует fingerprinting, port scanning, and banner grabbing, что может быть незаконным в некоторых странах. Перед использованием этого инструмента убедитесь, что у вас есть полномочия на выполнение разведки на целевом домене.

reNgine использует fingerprinting, port scanning, and banner grabbing, что может быть незаконным в некоторых странах. Перед использованием этого инструмента убедитесь, что у вас есть полномочия на выполнение разведки на целевом домене.

Если процесс сборки прошел успешно, вы можете запустить reNgine с помощью команды:

При успешном запуске вы увидите следующие:

Для запуска веб интерфейса перейдите сюда

Создание Аккаунта

После запуска приложения нужно создать аккаунт в reNgine:

Теперь введите ваш логин, почту и пароль.

При успешно созданном аккаунте вы увидите это:

Добавить таргет

Для добавления цели перейдите в соответствующую вкладку в меню, введите именно ДОМЕН (без https) и описание, нажмите сохранить.

Типы сканирования

Для старта сканирования нажмите знак молнии. Вы увидите перед собой способы сканирования которые детально описаны. Вы можете выбрать один из уже существующих, либо создать отдельно свой способ сканирования.

Для того чтобы создать свой способ сканирования перейдите во вкладку Scan Engine и нажмите Add New Engine.

Результат сканирования

В Дашборде приложения у вас будет информация о сканировании:

На youtube есть ВИДЕО от автора с примером работы софта.

Ключевые особенности:

- Обнаружение субдоменов;

- Обнаружение портов;

- Обнаружение конечных точек;

- Перебор каталогов (поиск скрытых директорий путем брутфорса);

- Визуальная разведка (снимок экрана целей);

- Обнаружение IP;

- Сканирование поддомена;

- Широко настраиваемые механизмы сканирования;

- Параллельное выполнение нескольких сканирований;

- Запуск запланированного сканирования (запуск точно через X часов и Y минут);

- Запуск периодического сканирования (запуск каждые X минут/часов/дней/недель);

Схема работы софта

Установка

Установка Docker и docker-compose

Для работы нужен: Docker, docker-compose и make

1.) Установка Docker:

- Установка зависимостей:

Код:

sudo apt -y install curl gnupg2 apt-transport-https software-properties-commonca-certificates- Импортируйте ключ Docker GPG:

Код:

curl -fsSL https://download.docker.com/linux/debian/gpg | sudo apt-key add -- Добавьте репозиторий Docker в Kali Linux:

Код:

echo "deb [arch=amd64] https://download.docker.com/linux/debian buster stable" | sudo tee /etc/apt/sources.list.d/docker.list- Установите Docker на Kali Linux:

Обновите индекс пакета apt:

И выполните команду:Код:sudo apt update

Код:sudo apt install docker-ce docker-ce-cli containerd.io - Проверьте установленную версию Docker:

Код:docker version

- Установка зависимостей:

Код:

sudo apt install python3-pip python-dev libffi-dev gcc libc-dev make openssl- Выполните эту команду, чтобы загрузить текущую стабильную версию Docker Compose:

Код:

sudo curl -L "https://github.com/docker/compose/releases/download/1.27.4/docker-compose-$(uname -s)-$(uname -m)" -o /usr/local/bin/docker-compose- Примените к бинарному файлу права доступа:

Код:

sudo chmod +x /usr/local/bin/docker-compose- Проверка версии:

Код:

docker-compose -vУстановка reNgine

- Клонируем репозиторий или качаем архив и заходим в папку:

Код:git clone https://github.com/yogeshojha/rengine.git cd rengine - Обновим инфу в файле dotenv до настройки reNgine, пример с git:

AUTHORITY_NAME=reNgine

AUTHORITY_PASSWORD=nSrmNkwT

COMPANY=reNgine

DOMAIN_NAME=recon.example.com

COUNTRY_CODE=US

STATE=Georgia

CITY=Atlanta

Для редактирования используйте любой текстовый редактор который вам по душе. - Создадим сертификаты:

Код:make certs - Делаем билд reNgine:

Код:make build

Кроме того, можно запустить проект с предварительно созданными образам Docker. (С включенной 2FA, также нужно создать токен create a new personal access token с правами read: packages) Для этого запустите команду и авторизуйтесь под своим логином и паролем GitHub:

Код:

make pullИспользование

Если процесс сборки прошел успешно, вы можете запустить reNgine с помощью команды:

Код:

make upДля запуска веб интерфейса перейдите сюда

Ссылка скрыта от гостей

, или через команду ifconfig найдите docker0 и возьмите его IP. Если вы на своем VPS,

Ссылка скрыта от гостей

Создание Аккаунта

После запуска приложения нужно создать аккаунт в reNgine:

Код:

make usernameПри успешно созданном аккаунте вы увидите это:

Добавить таргет

Для добавления цели перейдите в соответствующую вкладку в меню, введите именно ДОМЕН (без https) и описание, нажмите сохранить.

Типы сканирования

Для старта сканирования нажмите знак молнии. Вы увидите перед собой способы сканирования которые детально описаны. Вы можете выбрать один из уже существующих, либо создать отдельно свой способ сканирования.

Для того чтобы создать свой способ сканирования перейдите во вкладку Scan Engine и нажмите Add New Engine.

Результат сканирования

В Дашборде приложения у вас будет информация о сканировании:

На youtube есть ВИДЕО от автора с примером работы софта.