Кажется, вы знаете всё о фишинге, но что, если я скажу, что злоумышленник может не просто украсть ваши учетные данные, но и узнать, где вы находитесь, используя всего лишь одну ссылку? Вы до сих пор уверены, что ваши геолокационные данные в безопасности?

Содержание

- Как работают инструменты геолокации: Технический Обзор и Механизмы Угроз

- Юридические и Этические Аспекты Несанкционированного Сбора Данных

- Защита от Несанкционированного Отслеживания и Фишинга

- Заключение: Ответственная кибербезопасность

Как работают инструменты геолокации: Технический Обзор и Механизмы Угроз

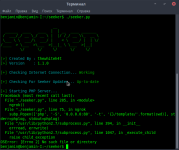

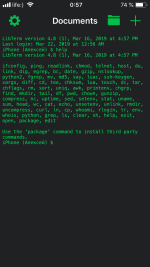

Чтобы эффективно защищаться, нужно знать врага в лицо. Давайте погрузимся в технические дебри и посмотрим, как именно осуществляется фишинг геолокации.Механизм действия "Seeker" и аналогичных инструментов

В основе многих атак по сбору геолокации лежит использование HTML5 Geolocation API. Да-да, того самого API, который позволяет сайтам "узнать", где вы находитесь, чтобы показать ближайший магазин или прогноз погоды. Вот только злоумышленники используют его не в благих целях.Инструменты вроде Seeker,

IP-Tracker или Locat по сути автоматизируют процесс создания фишинговой страницы и сбора данных, упрощая атакующему использование HTML5 Geolocation API и комбинацию с социальной инженерией.Схема проста до гениальности:

- Создание фишинговой страницы: Злоумышленник создает веб-страницу, имитирующую легитимный ресурс (например, сервис доставки, новостной портал, или даже "розыгрыш", обещающий немыслимые призы). На этой странице размещается скрипт, использующий Geolocation API.

- Запрос на геолокацию: Когда жертва открывает эту страницу в браузере, скрипт пытается запросить доступ к геолокационным данным. Браузер всегда спрашивает пользователя: "Разрешить этому сайту узнать ваше местоположение?". И вот тут в игру вступает социальная инженерия. Под самыми немыслимыми предлогами (например, "Для участия в акции нам нужно убедиться, что вы находитесь в правильном регионе", "Чтобы показать ближайшие точки Wi-Fi", или "Для подтверждения, что вы не робот") жертву убеждают нажать "Разрешить".

- Использование туннелирующих сервисов: Чтобы фишинговая страница была доступна извне и обходила сетевые ограничения, часто используются сервисы вроде Ngrok или Cloudflare Tunnels. Они создают публичный URL для локально запущенного веб-сервера злоумышленника. Полученная по этой ссылке геолокация сразу же передается атакующему.

- Сбор данных:Как только пользователь дает согласие, Geolocation API передает браузеру, а затем и фишинговой странице, целый ворох чувствительных данных:

- Геолокация: широта, долгота, точность (в метрах), высота над уровнем моря, скорость движения (если есть данные GPS). При получении геолокационных данных через Geolocation API важно отметить, что точность определения местоположения сильно зависит от используемого устройства и среды. Для мобильных устройств с GPS-модулем точность может достигать нескольких метров, тогда как для десктопов, использующих Wi-Fi и IP-адреса, точность может варьироваться от десятков метров до нескольких километров, особенно в сельской местности. Браузеры используют комбинацию GPS, Wi-Fi-точек, IP-адресов и данных сотовых вышек для определения местоположения.

- Информация об устройстве: операционная система (ОС), тип и версия браузера, разрешение экрана, IP-адрес. Некоторые продвинутые Seeker скрипты могут собирать даже данные о провайдере и сетевом окружении.

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Технические уязвимости и риски для пользователя

"Но как же так, разве браузеры не должны защищать от этого?" — спросите вы. Должны, и они спрашивают разрешение. Проблема в том, что:- Социальная инженерия творит чудеса: Большинство пользователей не задумываются, зачем условному сайту с гороскопами их местоположение. Они привыкли давать "разрешения" налево и направо. Мошенники играют на доверии, невнимательности и желании получить "бесплатное".

- Импакт утечки геолокационных данных огромен:

- Слежка: Отслеживание перемещений жертвы в реальном времени. Это может быть использовано для преследования, угрозы физической безопасности, подготовки к кражам.

- Шантаж и вымогательство: Информация о посещении "неудобных" мест может стать инструментом шантажа.

- Целевые атаки: Зная местоположение, злоумышленники могут строить более убедительные фишинговые сценарии, ссылаясь на конкретные места (например, "Вы забыли карту в кафе X на улице Y").

- Риски раскрытия данных об устройстве: IP-адрес, тип ОС и браузера – это уже полдела для целевой атаки и формирования цифрового отпечатка (digital fingerprint). Эти данные помогают злоумышленникам подобрать конкретные эксплойты, разработать более персонализированные фишинговые письма или даже отслеживать пользователя без его явного согласия на геолокацию. Например, если известно, что вы используете устаревшую версию Windows и специфический набор шрифтов, можно искать известные уязвимости, характерные для этой конфигурации.

Ссылка скрыта от гостей

Юридические и Этические Аспекты Несанкционированного Сбора Данных

Как ИБ-специалисты, мы не только технические эксперты, но и хранители цифровой этики. Поэтому важно понимать юридические и моральные рамки использования подобных инструментов.Нарушение приватности и законодательства

Приватность данных – это фундаментальное право человека. Несанкционированный сбор геолокации напрямую нарушает это право. Во многих странах действуют строгие законы, регулирующие сбор, хранение и обработку персональных данных.- GDPR (General Data Protection Regulation) в Евросоюзе: Это золотой стандарт. Согласно GDPR, геолокационные данные являются персональными данными, и их сбор требует явного, информированного согласия субъекта данных. Нарушение этих правил грозит огромными штрафами – до 4% годового мирового оборота компании или 20 млн евро, в зависимости от того, что больше.

- CCPA (California Consumer Privacy Act) в США: Аналогичный закон, дающий жителям Калифорнии право знать, какие данные о них собираются и продаются, и предусматривающий право отказаться от их продажи.

- Локальное законодательство РФ: Федеральный закон №152-ФЗ "О персональных данных" также требует получения согласия на обработку персональных данных. Несанкционированный доступ к информации, включая геолокацию, может повлечь за собой административную и уголовную ответственность (например, ст. 137 УК РФ "Нарушение неприкосновенности частной жизни").

Кейсов, когда компании получали многомиллионные штрафы за нарушение приватности, предостаточно. Например, Google штрафовали за нарушения GDPR, связанные с недостаточной прозрачностью и сложностью отказа от отслеживания местоположения и персонализированной рекламы, а компании Meta (Facebook) регулярно попадает под пристальное внимание регуляторов за недостаточную защиту данных и непрозрачные методы их использования, в том числе в контексте конфиденциальности пользовательских данных.

Ссылка скрыта от гостей

Этическая ответственность и принципы профессиональной деятельности

Инструменты вроде Seeker относятся к категории "dual-use tools" – инструментов двойного назначения. Они могут использоваться как для благих целей (например, пентестерами для демонстрации уязвимостей или родителями для отслеживания детей с их согласия), так и для злонамеренных.- Важность этики: Для ИБ-специалиста применение таких инструментов без согласия и в противоправных целях – это не только нарушение закона, но и удар по репутации, по профессиональной этике. Мы – на страже безопасности, а не её нарушители.

- Позиция ИБ-сообщества: Внутри нашего сообщества существует негласное правило: использовать знания и инструменты исключительно в рамках закона и этических норм. Пентест – только с согласия, исследования – с анонимизацией данных. Важно помнить, что согласно стандартам, таким как PTES (Penetration Testing Execution Standard) или OSSTMM (Open Source Security Testing Methodology Manual), любое тестирование, включая сбор геолокации, должно проводиться только с явного письменного согласия заказчика и в строго оговоренных рамках.

- Последствия для специалиста и организации: Использование таких методов в неправомерных целях может привести к увольнению, судебным искам, запрету на профессию. Для компании это чревато потерей доверия клиентов, огромными штрафами и серьезным ущербом бренду.

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Защита от Несанкционированного Отслеживания и Фишинга

Как же нам, ИБ-специалистам, и нашим подопечным, защититься от этой напасти?Методы противодействия для пользователей

Обучение и повышение цифровой гигиены – наше главное оружие.- Распознавание фишинговых ссылок и запросов:

- Внимательно смотрите на URL: Это первое и главное правило. Если ссылка выглядит подозрительно (много цифр, странные символы, домен не соответствует заявленному), не переходите!

- Запросы геолокации: Задайтесь вопросом: "Действительно ли этому сайту нужно мое местоположение?". Банкам, почтовым сервисам, социальным сетям (в обычном режиме) геолокация не нужна. Если видите такой запрос на сомнительном сайте – это красный флаг.

- Социальная инженерия: Будьте скептичны к "срочным" предложениям, "выигрышам", или требованиям "немедленно перейти по ссылке для подтверждения".

- Настройка конфиденциальности:

- Браузеры: В настройках каждого браузера есть раздел "Приватность и безопасность", где можно отключить запросы геолокации по умолчанию или настроить их для каждого сайта индивидуально. Это же касается микрофона, камеры и уведомлений.

- Мобильные устройства: В настройках ОС (iOS, Android) есть централизованное управление доступом приложений к геолокации. Отключите его для всех приложений, которым оно не жизненно необходимо, или разрешайте только "при использовании приложения".

- Использование VPN и инструментов анонимизации: VPN скрывает ваш реальный IP-адрес, затрудняя отслеживание по нему. Следует понимать, что VPN скрывает ваш IP-адрес, который может использоваться для грубой геолокации. Однако, HTML5 Geolocation API использует также данные GPS, Wi-Fi и сотовых вышек, которые VPN не скрывает. Поэтому, помимо VPN, крайне важно отказывать сайтам в доступе к геолокации.

- Браузерные расширения для блокировки геолокации: Для дополнительного контроля используйте расширения, такие как NoScript или uMatrix (с правильными настройками), которые позволяют тонко регулировать доступ сайтов к различным API, включая геолокацию. Есть и специализированные расширения, направленные именно на блокировку Geolocation API.

- Поведение в соцсетях и мессенджерах: Золотое правило – не переходить по непроверенным ссылкам, особенно от незнакомцев или из подозрительных сообщений. Даже если ссылка от друга, но она выглядит странно, лучше переспросить его напрямую.

Рекомендации для ИБ-специалистов

Наша задача – не только учить пользователей, но и выстраивать надежную оборону на уровне организации.- Обучение персонала: Проводите регулярные тренинги по кибербезопасности, особенно акцентируясь на фишинге и социальной инженерии. Имитируйте фишинговые атаки, чтобы показать реальные риски. Используйте материалы, объясняющие кибербезопасность геолокации и её важность.

- Системы IDS/IPS: Внедрение и настройка систем обнаружения и предотвращения вторжений (Intrusion Detection/Prevention Systems) помогает выявлять и блокировать попытки доступа к вредоносным ресурсам. Современные системы IDS/IPS все чаще используют технологии искусственного интеллекта для более эффективного выявления аномалий и новых типов угроз. Особое внимание следует уделять сигнатурам, связанным с известными фреймворками для фишинга (например, Gophish, EvilGinx) и аномальной активностью, такой как частые запросы к внешним туннелирующим сервисам.

- Политики безопасности (CSP): Content Security Policy (CSP) – мощный механизм для веб-разработчиков и ИБ-специалистов. Он позволяет контролировать, какие ресурсы (скрипты, стили, изображения) может загружать браузер для вашего сайта. Правильно настроенный CSP может запретить выполнение скриптов с внешних, неавторизованных доменов, тем самым блокируя попытки использования сторонних JavaScript-кодов для сбора геолокации. Например, директива

script-src 'self' trusted-cdn.com;разрешит загрузку скриптов только с вашего домена и указанного CDN. - Регулярный аудит и мониторинг: Постоянно сканируйте вашу сеть на предмет аномалий, подозрительного трафика или попыток подключений к известным фишинговым ресурсам. Внедрите системы мониторинга событий безопасности (SIEM) для централизованного сбора и анализа логов.

- Следование стандартам: Изучите и применяйте рекомендации фреймворков типа NIST Cybersecurity Framework, ISO 27001 или MITRE ATT&CK. Последний, в частности, может помочь в разработке сценариев реагирования на инциденты, связанные с фишингом и сбором данных, в тактиках

Collection (TA0009)иImpact (TA0040).

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Другие методы отслеживания местоположения

Важно понимать, что Geolocation API — не единственный метод определения местоположения. Злоумышленники могут также использовать:- Геолокацию по IP-адресу: Менее точный, но пассивный метод. Позволяет определить регион, город, иногда провайдера.

- Wi-Fi-трекинг: С помощью баз данных Wi-Fi-точек (например, Google Location Services) можно определить местоположение устройства, даже если GPS отключен, ориентируясь на MAC-адреса видимых Wi-Fi-сетей.

Заключение: Ответственная кибербезопасность

Мы разобрали, как устроены атаки с несанкционированным сбором геолокации, какие правовые и этические риски они несут, и, самое главное, как от них защититься. В условиях, когда злоумышленники становятся всё изобретательнее, наши знания и принципы остаются нашей главной крепостью.Как ИБ-сообщество, мы должны подходить к изучению подобных инструментов с одной целью: усилить защиту от отслеживания и просвещать тех, кто менее осведомлен. Ответственное использование знаний, строжайшее соблюдение этических норм и законов о приватности – вот наш путь. Только так мы сможем построить безопасный цифровой мир.

FAQ

- Может ли злоумышленник получить мою геолокацию, если я не дам разрешение? Обычно нет. Браузеры требуют явного согласия пользователя для доступа к Geolocation API. Однако, есть менее точные методы, такие как отслеживание по IP-адресу или Wi-Fi-точкам без прямого запроса.

- Что такое HTML5 Geolocation API? Это стандартный веб-интерфейс, который позволяет веб-сайтам запрашивать у пользователя его географическое местоположение через браузер.

- Как часто случаются такие атаки? Точная статистика по конкретно "фишингу геолокации" собирается редко, но фишинговые атаки в целом остаются одной из самых распространенных угроз. В 2023 году, по данным Verizon DBIR, 74% всех утечек данных были связаны с человеческим фактором, включая фишинг.

- Защищает ли VPN от сбора геолокации? VPN скрывает ваш IP-адрес, что затрудняет отслеживание по нему. Однако крайне важно понимать: если вы явно дали разрешение на доступ к Geolocation API через браузер, VPN не помешает передаче этих данных, так как API использует другие методы (GPS, Wi-Fi, сотовые вышки) для определения местоположения с гораздо более высокой точностью, чем IP-адрес. Таким образом, VPN защищает от геолокации по IP, но не от геолокации через Geolocation API с вашего согласия.

- Можно ли использовать "Seeker" в законных целях? Да, можно. Например, для демонстрации уязвимости во время пентеста (с согласия заказчика), для обучения ИБ-специалистов, или для личного использования с целью обеспечения безопасности близких (опять же, с их согласия).