sith_ortodox

Green Team

- 11.10.2018

- 52

- 34

Когда фаерволы неправильно настроены, или придерживаются слабой политики исходящего трафика, они открывают сеть к атакам со стороны обратных оболочек, эксфильтрации данных и других форм эксплуатации. Для того чтобы определить открытые порты, которые разрешают исходящий трафик, и удостоверится, что ваша политика фильтрации исходящего трафика блокирует трафик должным образом, вы можете запустить Метамодуль тестирования фаервола и сегментации.

Метамодуль запускает Nmap SYN сканирование против исходящей цели, чтобы выявить исходящие порты, которые открыты с внутреннего хоста. Исходящая цель, egadz.metasploit.com, это сервер, размещенный Rapid7 и настроенный таким образом, чтобы все 65,535 портов были открыты. Каждый порт настроен на передачу ответа одиночным SYN-ACK пакетом. В конфигурации по умолчанию Метамодуль инициирует сканирование порта, используя по умолчанию 1000 наиболее распространенных портов Nmap; однако, если вам нужно добавить дополнительные порты, вы можете определить пользовательский диапазон портов.

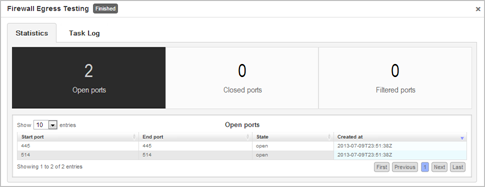

Когда Метамодуль запущен, он идентифицирует состояние портов в вашем фаерволе, базируясь на трафике, полученном исходящим целевым объектом. Если Метамодуль получает трафик, то он помечает порт как открытый. Если фаервол блокирует трафик, то Метамодуль отмечает порт как отфильтрованный. Метамодуль тегирует оставшиеся порты как неотфильтрованные или закрытые, в зависимости от их реакции на соединения.

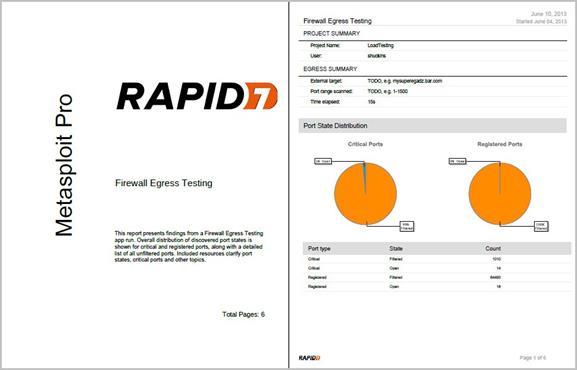

После окончания работы Метамодуль создает отчет, который предоставляет вам комплексный взгляд на состояние распределения порта и неотфильтрованные порты.

Перед тем как начать

Термины продукта

Состояние портов

Сегментация и тестирование фаервола в Metasploit

После окончания работы MetaModule, вы должны перейти в область отчетов, чтобы увидеть отчет Сегментации и тестирования фаервола. Вы можете сравнить результаты политики фильтрации вашего фаервола. В разделах Критические неотфильтрованные порты и Зарегистриванные не отфильтрованные порты подробно описываются порты, разрешающие исходящий трафик из вашей сети. Вам следует пересмотреть эти порты и добавить политику фильтрации, чтобы не позволять никакому порту исходящее соединение.

Метамодуль Сегментации и тестирования фаервола использует сервер, размещенный Rapid7, чтобы определить какие порты разрешают исходящий сетевой трафик. В некоторых сценариях, вы можете установить ваш собственный сервер исходящей проверки. Это полезно, когда вы хотите проверить исходящий сетевой трафик между разными конечными точками, или если вы не хотите отправлять данные на сервер или интернет.

Создать свой собственные сервер проверки исходящего сетевого трафика легко. Все, что вам нужно — это linux box, загруженный с «фаворитами» распределения и конфигурированный с двумя IP адресами. Первый IP-адрес будет интерфейсом администратора. Это обычно обнаруживается на интерфейсе eth0. Этот IP будет использоваться для контроля выходной проверки сервера, обычно через SSH. Второй IP адрес будет проводить выходную проверку сервера. Это, как правило, обнаруживается на интерфейсе eth1, или на виртуальном интерфейсе, таком как eth0:1. Данный IP вы будете сканировать из Метамодуля сегментации и выходного тестирования фаервола.

Тестирование исходящего сетевого трафика заканчивается открытием всех портов для IP тестирования исходящего сетевого трафика. Пожалуйста, не забывайте, что открытие всех порт создает определенный риск. Чтобы ограничить ресурсы для каждого подключения, мы используем функцию TARPIT, встроенную в iptables для открытия всех портов. Iptables tarpitting захватывает и удерживает входящие TCP соединения, используя не локальные ресурсы для каждого подключения. Соединения принимаются, но моментально переключаются на состояние удержания (0 byte window). Эта позволяет Metasploit точно определить открытые порты исходящего трафика, используя сканирование SYN и сохраняя при этом другие соединения вашего сервера.

Сначала, убедитесь, что iptables tarpitting установлен:

# В системах на основе Debian:

# В системах на основе redhat:

Затем создайте правило Iptables для тарпиттинга всех соединения, предназначенных для тестирования исходящего IP трафика:

# Замените 10.254.254.254 на IP тестирования исходящего трафика:

Вот и все! Вы можете (и возможно придется) настроить iptables для подтверждения SSH соединений и для сбрасывания всех соединений. Это можно сделать с помощью следующей команды:

# Подтвердить SSH соединения

# Сбросить все соединения

Вооружившись вашим собственным сервером тестирования исходящего трафика, используйте дополнительные опции Metasploit Firewall Testing MetaModule для сканирования вашего IP.

Перевод: Анна Давыдова

Источник:

Метамодуль запускает Nmap SYN сканирование против исходящей цели, чтобы выявить исходящие порты, которые открыты с внутреннего хоста. Исходящая цель, egadz.metasploit.com, это сервер, размещенный Rapid7 и настроенный таким образом, чтобы все 65,535 портов были открыты. Каждый порт настроен на передачу ответа одиночным SYN-ACK пакетом. В конфигурации по умолчанию Метамодуль инициирует сканирование порта, используя по умолчанию 1000 наиболее распространенных портов Nmap; однако, если вам нужно добавить дополнительные порты, вы можете определить пользовательский диапазон портов.

Когда Метамодуль запущен, он идентифицирует состояние портов в вашем фаерволе, базируясь на трафике, полученном исходящим целевым объектом. Если Метамодуль получает трафик, то он помечает порт как открытый. Если фаервол блокирует трафик, то Метамодуль отмечает порт как отфильтрованный. Метамодуль тегирует оставшиеся порты как неотфильтрованные или закрытые, в зависимости от их реакции на соединения.

После окончания работы Метамодуль создает отчет, который предоставляет вам комплексный взгляд на состояние распределения порта и неотфильтрованные порты.

Перед тем как начать

Термины продукта

Состояние портов

Сегментация и тестирование фаервола в Metasploit

- Зайдите в веб-интерфейс Metasploit Pro (

Ссылка скрыта от гостей).

- Откройте проект по умолчанию.

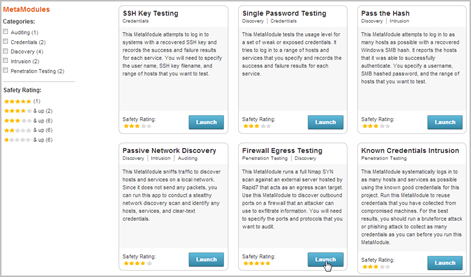

- Выберите Modules > MetaModules.

- Найдите Метамодуль Сегментации и тестирования фаервола и нажмите кнопку Запуск. Появится окноСегментации и тестирования фаервола.

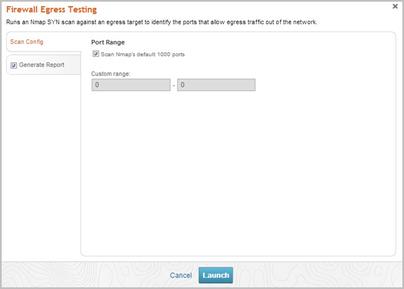

- Из вкладки Scan Configuration (Настройки сканирования), произведите одно из следующих действий:

- Если вы хотите просканировать самые часто используемые порты Nmap, оставьте настройки по умолчанию.

- Если вы хотите создать пользовательский диапазон портов, отмените выбор опции Scan Nmap’s default 1000 ports (Просканировать 1000 портов Nmap по умолчанию) и введите диапазон портов, которые вы хотите просканировать в полеCustom Range (Пользовательский диапазон).

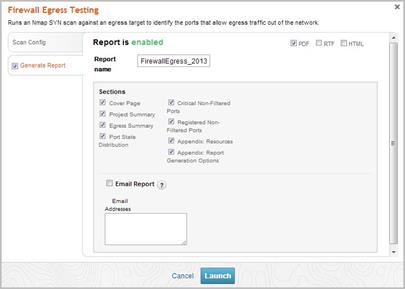

- Нажмите на вкладку Report (Отчет).

- Введите название отчета в поле Report Name, если вы хотите использовать определенное имя. Иначе, MetaModule использует имя по умолчанию.

- В области Sections (Разделы), отмените выбор секций, которые вы не хотите включить в отчет. Пропустите этот шаг, если вы хотите сгенерировать все разделы отчета.

- Выберите опцию Email Report (Имейл отчет), если вы хотите, чтобы отчет был выслан по почте после того как он будет создан. Если вы включите эту опцию, вам будет необходимо указать список имейл адресов через запятую.

Примечание: Если вы хотите, чтобы отчет был выслан по почте, определить локальный почтовый сервис или сервис, который поддерживается Metasploit Pro. Чтобы определить ваш почтовый сервис, выберите Administration > Global Settings > SMTP Settings. - Нажмите кнопку Launch (Запуск).

После окончания работы MetaModule, вы должны перейти в область отчетов, чтобы увидеть отчет Сегментации и тестирования фаервола. Вы можете сравнить результаты политики фильтрации вашего фаервола. В разделах Критические неотфильтрованные порты и Зарегистриванные не отфильтрованные порты подробно описываются порты, разрешающие исходящий трафик из вашей сети. Вам следует пересмотреть эти порты и добавить политику фильтрации, чтобы не позволять никакому порту исходящее соединение.

Метамодуль Сегментации и тестирования фаервола использует сервер, размещенный Rapid7, чтобы определить какие порты разрешают исходящий сетевой трафик. В некоторых сценариях, вы можете установить ваш собственный сервер исходящей проверки. Это полезно, когда вы хотите проверить исходящий сетевой трафик между разными конечными точками, или если вы не хотите отправлять данные на сервер или интернет.

Создать свой собственные сервер проверки исходящего сетевого трафика легко. Все, что вам нужно — это linux box, загруженный с «фаворитами» распределения и конфигурированный с двумя IP адресами. Первый IP-адрес будет интерфейсом администратора. Это обычно обнаруживается на интерфейсе eth0. Этот IP будет использоваться для контроля выходной проверки сервера, обычно через SSH. Второй IP адрес будет проводить выходную проверку сервера. Это, как правило, обнаруживается на интерфейсе eth1, или на виртуальном интерфейсе, таком как eth0:1. Данный IP вы будете сканировать из Метамодуля сегментации и выходного тестирования фаервола.

Тестирование исходящего сетевого трафика заканчивается открытием всех портов для IP тестирования исходящего сетевого трафика. Пожалуйста, не забывайте, что открытие всех порт создает определенный риск. Чтобы ограничить ресурсы для каждого подключения, мы используем функцию TARPIT, встроенную в iptables для открытия всех портов. Iptables tarpitting захватывает и удерживает входящие TCP соединения, используя не локальные ресурсы для каждого подключения. Соединения принимаются, но моментально переключаются на состояние удержания (0 byte window). Эта позволяет Metasploit точно определить открытые порты исходящего трафика, используя сканирование SYN и сохраняя при этом другие соединения вашего сервера.

Сначала, убедитесь, что iptables tarpitting установлен:

# В системах на основе Debian:

apt-get install xtables-addons-common# В системах на основе redhat:

yum install xtables-addonsЗатем создайте правило Iptables для тарпиттинга всех соединения, предназначенных для тестирования исходящего IP трафика:

# Замените 10.254.254.254 на IP тестирования исходящего трафика:

iptables -I INPUT 1 -d 10.254.254.254/32 -p tcp -m tcp -j TARPIT --tarpitВот и все! Вы можете (и возможно придется) настроить iptables для подтверждения SSH соединений и для сбрасывания всех соединений. Это можно сделать с помощью следующей команды:

# Подтвердить SSH соединения

iptables -A INPUT -p tcp -m tcp --dport 22 -j ACCEPT# Сбросить все соединения

iptables -P INPUT DROPВооружившись вашим собственным сервером тестирования исходящего трафика, используйте дополнительные опции Metasploit Firewall Testing MetaModule для сканирования вашего IP.

Перевод: Анна Давыдова

Источник:

Ссылка скрыта от гостей