Введение

Приветствую дорогих читателей! Продолжаю серию статей “ШХ” посвящённую кибер-разведке. В этой статье я подобрал для вас два инструмента для извлечения информации с доменов и один инструмент для проверки почты по никнейму.Дисклеймер: Все данные, предоставленные в статье, взяты из открытых источников. Не призывают к действию и предоставлены только для ознакомления и изучения механизмов используемых технологий.

BACK-ME-UP

Что это?

Back-Me-Up — это эффективный инструмент, разработанный для автоматизации поиска уязвимостей. Он собирает URL-адреса из архивных данных интернета и ищет утечки конфиденциальной информации через определенные расширения. В своей работе инструмент использует несколько утилит, таких как gau, gauplus, cariddi, waymore, gospider, crawley, hakrawler, katana и waybackurls, что позволяет оптимизировать процесс.Подробней про утилиты:

1. Gau - Извлекает URL-адреса из различных источников (Wayback Machine, Common Crawl).

2. Gauplus - Расширенная версия Gau с фильтрацией и сортировкой URL.

3. Cariddi - Сканирует веб-приложения для поиска уязвимостей, таких как открытые директории.

4. Waymore - Извлекает URL из архивов Wayback Machine для анализа старых версий сайтов.

5. Gospider - Краулер на Go, который обходится по сайтам для извлечения ссылок и ресурсов.

6. Crawley - Инструмент для краулинга, поддерживающий многопоточность и настройку обхода.

7. Hakrawler - Собирает URL и ресурсы с веб-сайтов, ориентирован на безопасность.

8. Katana - Многофункциональный краулер для сбора информации о веб-приложениях.

9. Waybackurls - Простой инструмент для извлечения URL из Wayback Machine.

Как работает?

Back-Me-Up функционирует, комбинируя возможности нескольких инструментов для автоматизации процесса баг-баунти. Вот общий обзор этапов:Шаг 1: Сбор URL

Инструмент использует такие утилиты, как gau, gauplus, waybackurls, cariddi, waymore, gospider, crawley, hakrawler и katana для извлечения URL-адресов из интернет-архивов.

Шаг 2: Фильтрация по расширениям

Back-Me-Up отфильтровывает URL-адреса на основе списка определённых расширений, которые известны своей способностью содержать конфиденциальные данные, таких как .sql, .bkp, .txt и других.

Шаг 3: Анализ данных

В заключение, Back-Me-Up анализирует собранные данные с использованием регулярных выражений и шаблонов для выявления утечек конфиденциальной информации.

Установка и использование

Для установки нам потребуется скачать репозиторий инструмента и запустить его с параметром -i.

Код:

git clone https://github.com/Dheerajmadhukar/back-me-up

cd back-me-up

bash backmeup.sh -i

Если после установки отображается будто ничего не установилось, хотя всё на самом деле установилось, значит заходим в домашнюю директорию и копируем все инструменты в /usr/local/bin.

Код:

cd ~/go/bin

cp cariddi crawley gau gauplus gospider hakrawler httpx katana waybackurls anew /usr/local/bin

Код:

bash backmeup.sh -d domain

В ходе выполнения инструмент обозначит сколько и какой инструмент нашёл ссылок. На сами результаты мы можем посмотреть в разделе output и в папке с названием домена. Там будет находится 12 текстовых файлов с отчётом каждого инструмента.

Инструмент Back-Me-Up полезен в OSINT, так как автоматизирует сбор и фильтрацию информации, выявляет конфиденциальные файлы и уязвимости.

Enola-Finds

Что это?

Enola-Finds — это эффективный и универсальный инструмент, разработанный для простого сбора данных в области OSINT. Он применяет различные утилиты для извлечения важной информации о целях, доменах и веб-сайтах, что делает его отличным выбором для тестировщиков на проникновение, этических хакеров и любителей кибербезопасности.Установка и использование

Скачиваем репозиторий и запускаем исполняемый файл, при запуске инструмент сам всё установит.

Код:

git clone https://github.com/HackersParadisee/Enola-Finds

cd Enola-Finds

bash Enola-Finds.sh

Как можем наблюдать, здесь представлены 11 инструментов для того чтобы собрать интересующую информацию о домене. Есть пункт 14 который запускает все инструменты на один домен, но для большей детальности рассмотрим всё отдельно.

Nmap

В рамках инструмента nmap используется с параметрами -A (функции определения ОС и версии, сканирование с использованием скриптов и трассировку) и -v (помогает лучше понять, что происходит во время сканирования и какие шаги выполняются).

Наблюдаем версию ssh по 22 порту, Apache на 80 и 443 портах.

Whois

Через whois наблюдаем контактную информацию о домене.

Dirb

Собирает интересующие деректории перебирая через свою базу данных которую можно дополнить самим.

Godbuster

Делает то же, что и Dirb.

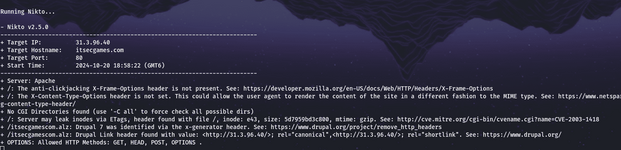

Nikto

Запускается со стандартным параметром -h выдаёт IP-адрес, открытые порты, какие сервисы на них лежат, а также ссылки на возможные CVE.

WhatWeb

Выдаёт базовую информацию такую как IP-адрес, веб-сервер и название сайта.WafW00f

Проверяет наличие фаервола.DNSrecon

Выдаёт подробную информацию о DNS сайта.SSLscan

Показывает версию сертификата, метод шифрования и срок годности.

Mailcat

Что это?

Mailcat — это простой OSINT инструмент, который может найти существующие адреса электронной почты по нику.Установка и использование

Скачиваем репозиторий, устанавливаем необходимые модули python и запускаем с параметром никнейма который нужно найти, я запущу с дополнительным параметром --tor.

Код:

git clone https://github.com/sharsil/mailcat

cd mailcat

pip install -r requirements.txt

python mailcat.py nickname