- 16.07.2018

- 395

- 370

Не нашел здесь статью о данном инструменте, и решил написать сам. Saycheese - инструмент для получения снимка через переднюю камеру, посредством выполнения JavaScript алгоритмов. Разработал данный инструмент всеми известный thelinuxchoice. С утилитой познакомились, перейдем к установке.

Открываем терминал и выполняем

Права на запуск скрипту дали, испытаем его в боевых условиях.

Запускаем

Здесь нужно выбрать способ проброса портов. Я выберу Ngrok, так как если мне память не изменяет, сервисы Serveo.net не доступны на территории РФ (благодаря ркн)

После, утилита даст нам специальную ссылку, которую мы должны скинуть жертве. При переходе, скрипт сначала сообщит нам IP адрес жертвы, а потом попросит у жертвы доступ к камере, и отправит нам снимок, сделанный с помощью передней камеры.

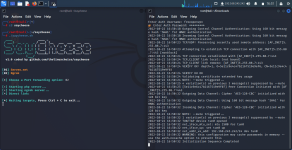

Жертва увидит в браузере следующую картину, при каждом нажатии на галочки которой, мы будем получить свежий снимок. Тем временем, в нашем терминале будет что-то подобное

Снимки сохраняются в той же папке, где находится инструмент. На яблоках почему-то не сработало у меня, а вот андроид взял сразу. Всем спасибо за внимание!

Открываем терминал и выполняем

Код:

git clone https://github.com/thelinuxchoice/saycheese

cd saycheese

chmod +x saycheese.shПрава на запуск скрипту дали, испытаем его в боевых условиях.

Запускаем

Код:

./saycheese.shЗдесь нужно выбрать способ проброса портов. Я выберу Ngrok, так как если мне память не изменяет, сервисы Serveo.net не доступны на территории РФ (благодаря ркн)

После, утилита даст нам специальную ссылку, которую мы должны скинуть жертве. При переходе, скрипт сначала сообщит нам IP адрес жертвы, а потом попросит у жертвы доступ к камере, и отправит нам снимок, сделанный с помощью передней камеры.

Жертва увидит в браузере следующую картину, при каждом нажатии на галочки которой, мы будем получить свежий снимок. Тем временем, в нашем терминале будет что-то подобное

Снимки сохраняются в той же папке, где находится инструмент. На яблоках почему-то не сработало у меня, а вот андроид взял сразу. Всем спасибо за внимание!