- 15.02.2017

- 1 321

- 3 932

Приветствую всех Друзей и Форумчан.

Сегодня рассмотрим очередной инструмент для тестирования.

Создал его WangYihang из Китая.

Представляет собой SourceLeakHacker многопоточный сканер утечек информации от web-ресурса.

Установка:

Код:

# git clone https://github.com/WangYihang/SourceLeakHacker.git

# cd SourceLeakHacker

# chmod +x SourceLeakHacker.py

# pip install -r requirments.txt

# python SourceLeakHacker.py -h -команда вывода справкито рекомендую приспособить работать с python3.

В моём случае это вышло сделать так:

Код:

# apt-get install python3-coloredlogs python3-prettytable python3-contextlib2

# python3 SourceLeakHacker.py -hОн также поищет для вас backdoor-shell,конфигурационные файлы,истории БД,логи,бэкапы.

Особенностью использования является оптимальный подбор количества потоков и тайминга запросов.

Задать цель можно не только таким образом:

# python SourceLeakHacker.py --url=http://сайт.com --threads=5 --timeout=4Можно и пробовать обращение по IP-адресу:

# python SourceLeakHacker.py --url=http://IP-адрес --threads=5 --timeout=4Работает и с протоколом Https и сервисами Tor.

Опцией --urls можно указать файл с несколькими целями.

В целом,инструмент заслуженно был оценён немалым количеством отличительных оценок.

Недостаток-очень долгая работа.

Если целевой ресурс средний даже по объёму,то SourceLeakHacker не остановится,пока не переберёт все директории.

Так и не дождался окончания его работы при тестировании нескольких ресурсов.

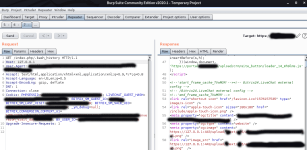

Теперь,самое время показать его в работе.

Если прервать его работу,то при наличии собранной информации,выведется такая таблица.

Если она не заполнена,то и изучать будет нечего.

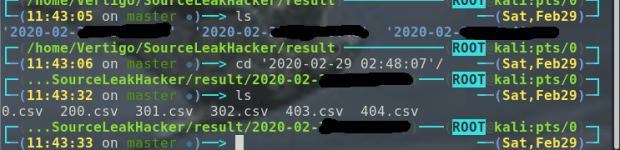

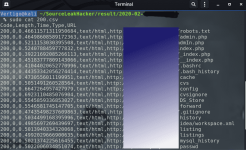

В директории result будут отсортированы файлы согласно кодам ответа сервера,что удобно.

Всё предоставляется в виде ссылок разумеется.

В терминале тоже будет всё отображаться

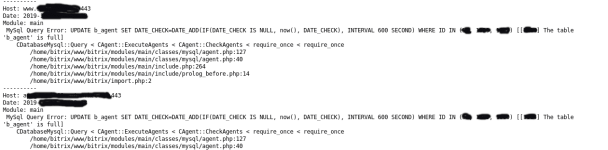

В таких файлах может оказаться довольно много полезной информации.

Например,здесь получен один из файлов журналирования.

Видно,что имеются проблемы с Bitrix,какие ошибки запросов к БД,тип БД.

Имя хоста,с которого были запросы и через какой порт.

Такие хосты можно тестировать отдельно.

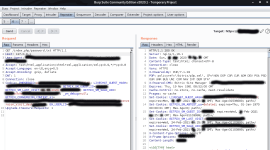

Файлы,понятно,пытаемся прочитать.

Один из файлов с историей,где видно,что загружался элемент с какого ресурса,с таким-то размером и куда.

Таким образом,облегчается задача аудитору безопасности, c возможным местом загрузки проверочного файла.

На этом пока у меня всё,всех с праздником и до новых встреч.