Здравствуйте,Уважаемые Форумчане,Друзья и Дорогие Читатели портала Codeby.

Очередной обзор будет посвящён несколько необычному инструменту.

Всем,кто связан так,или иначе, с IT-безопасностью,будет полезно знать о его существовании.

Особенность SpookFlare на текущий момент заключается в обходе всех существующих AV.

По причине свойств,актуальность иструмента амбициозно нацелена на длительный период времени.

Halil Dalabasmaz,автор SpookFlare,совместил обход систем безопасности с получением Meterpreter-сессии.

Учтены контрмеры на основе сигнатур,поведенческом обнаружении и репутации.

В общем ,сведены к минимуму обнаружение работы SpookFlare как на стороне клиента,так и в сети.

SpookFlare - генератор загрузчика для этапов Meterpreter Reverse HTTP и HTTPS.

Он меет пользовательский encrypter с функциями обфускации строк и компиляции кода во время выполнения.

В связи с этим,обеспечивается сложность разработки подписи в определенной строке для идентификации вредоносного кода.

SpookFlare использует обфускацию строки. Поэтому ,каждая генерируемая полезная нагрузка будет уникальной, насколько это возможно.

К тому же, компилируется фактический код во время выполнения.Сам процесс носит скрытый характер.

Так достигнуто решение необнаружения подозрительных системных вызовов .

Каждая генерируемая полезная нагрузка SpookFlare содержит собственный код загрузчика.

Очередная "крутость" SpookFlare ,состоит в шифровании исходного кода загрузчика с использованием класса RijnDaelManaged,и при его исполнении расшифровывается код загрузчика после того, как тот передан компилятору.

Обход контрмер сетевого уровня реализован путём добавления случайных байтов в начало приложения.

Metasploit придётся немного поднастроить для этого:

Код:

# leafpad /usr/share/metasploit-framework/lib/msf/core/payload/windows/x64/meterpreter_loader.rbУ кого Metasploit не настроен,то в открывшемся файле надо расскоментировать строки 6 ,125 и 126

И наоборот,закомментировать 124-ю (# dll).В 125-й можно теперь менять числовые значения.

После этого, можно использовать библиотеку securerandom на языке Ruby.

Далее, определяется создание фактического этапа с генерируемыми случайными байтами,

удаляются байты, добавленные с начала этапа, и запускаются остальные.

Функция Array.Copy намеренно используется в загрузчиках SpookFlare из-за быстроты по сравнению с Buffer.BlockCopy

Откуда можно скачать инструмент:

Код:

https://github.com/hlldz/SpookFlareАвтор проекта, поста,Администрация ресурса, в связи со спецификой рассматриваемого инструмента,

предупреждают об ответственности и соблюдении этики.Вся информация исключительно для ознакомления и изучения IT-безопасности.

Категорически запрещается применение инструмента в незаконных целях.

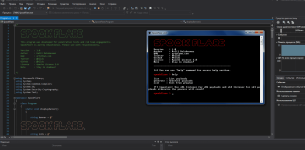

Нам также для работы с ним потребуется программа Visual Studio.

Обработав и запустив файл Program.cs , создастся в дальнейшем приложение для запуска SpookFlare.

Команды,которые предлагает стартующий SpookFlare

Код:

help- знакомство с опциями.

list - начало работы формирования payload

generate - генерация кодаЗатем,запрашивается протокол http или https ,Ip - адрес,порт,архитектура целевой системы кол-во числовых символов.

Если нет желания запутывать как следует системы защиты,то можно в самом конце указать 0

Собственно,файл .exe ,будет приготовлен в папке Debug ,и SpookFlare укажет полный путь до него.

Опасность такого файла ещё и в том ,что расширение он совсем не желает демонстрировать.

Его можно как угодно переименовать,в свойствах ему будут даны атрибуты для чтения и довольно-таки ,неплохие права.

При его запуске,кроме секундного срабатывания оболочки,пользователь больше ничего рискует не увидеть.

Дело за Metasploit с атакующей машины Linux :

В авторском видео,при проверке на детект файла AV,я не увидел (может плохо смотрел) ещё один известный Av.

Восполняю пробел,хотя итог был предсказуемым.Будьте пожалуйста осторожны как с этим инструментом,так и со скачиванием файлов из сети.

Подробности и детали по данному инструменту можно увидеть здесь:

Ссылка скрыта от гостей

На этом обзор завершаю,всех искренне благодарю за потраченное время на чтение,внимание и до новых встреч на лучшем портале.

P/S Выражаю огромную благодарность Александру Кочемировскому,Форумчанину Codeby,за предоставленную бесценную литературу и постоянные репосты материалов нашего форума.