Добрый день,Уважаемые Форумчане и Друзья.

Встретился неплохой инструмент для новичков , хотя и другим он тоже может быть полезен. Автором его является известный пентестер UltimateHackers. Его вы можете узнать по работам над XSStrike,ReconDog.

За счёт встроенного модуля обхода защиты Cloudflare , Striker достаёт очень полезную информацию. Несмотря на определение ,что это инструмент нахождения уязвимостей , всё же больше он разведывательный. И его функционал выявления уязвимостей сильно ограничен конечно. Проведя несколько тестов , я не видел ,чтобы он что-то находил из этой задачи.

В разведывательном направлении , дела обстоят иначе , и сканер прекрасно справляется с такой работой. Если сравнить на этом этапе обычное сканирование цели nmap и striker , то последний ,больше информации позволяет получить.

Тем не менее,в опции входит следующее:

Check and Bypass Cloudflare

Retrieve Server and Powered by Headers

Fingerprint the operating system of Web Server

Detect CMS (197+ CMSs are supported)

Launch WPScan if target is using Wordpress

Retrieve robots.txt

Whois lookup

Check if the target is a honeypot

Port Scan with banner grabbing

Dumps all kind of DNS records

Generate a map for visualizing the attack surface

Gather Emails related to the target

Find websites hosted on the same web server

Find hosts using google

Crawl the website for URLs having parameters

SQLi scan using online implemention of SQLMap (takes < 3 min.)

Basic XSS scanning

Retrieve Server and Powered by Headers

Fingerprint the operating system of Web Server

Detect CMS (197+ CMSs are supported)

Launch WPScan if target is using Wordpress

Retrieve robots.txt

Whois lookup

Check if the target is a honeypot

Port Scan with banner grabbing

Dumps all kind of DNS records

Generate a map for visualizing the attack surface

Gather Emails related to the target

Find websites hosted on the same web server

Find hosts using google

Crawl the website for URLs having parameters

SQLi scan using online implemention of SQLMap (takes < 3 min.)

Basic XSS scanning

Код:

# git clone https://github.com/UltimateHackers/Striker.git

# cd Striker

# pip install -r requirements.txt

# python striker.py - команда запуска и начало работыВот такой результат я получил при тестировании одной из целей.

Можно видеть , что 30% striker отдаёт вероятности honeypot на целевом ресурсе. Сразу вам скажу ,что когда-то очень давно тестировал этот ресурс , он был под защитой Cloudflare. Сейчас добавили использование Postfix с Dovecot , такая связка встречается часто с почтовыми серверами. И конечно , малое процентное предположение инструмента ,здесь связана именно с Postfix. Где также , в конфигурационных файлах имеются настройки безопасности. Т.к. по словам админа этого ресурса,последний ранее подвергался частым стресс-атакам , иногда и Cloudflare не спасало.

Что мы ещё можем актуального увидеть из полученной информации? Наличие nginx вот этой версии,если он не пропатчен , то скорее всего подвержен уязвимости CVE-2017-7529 Так называемое ,возможное целочисленное переполнение в модуле фильтра nginx.

Что ведёт к потере конфиденциальных данных. По openssl имеется целый каскад возможных атак , начиная от внедрения сертификата и т.д. В конце марта 2018 года только всё вроде бы пофиксили. И это при условии , если админы следят за своими рабочими ресурсами.

Вот также видим php 5 -ой версии. Очень много вариантов атак на эту версию , сейчас уже 7-ая давно используется.

А в более ранних есть опасность xss-атаки с манипулированием url-запроса на файл phar.

И конечно же , различные кросс-сценарии , которые можно внедрить в HTML.

Далее , сканер пригнал различные почтовые адреса и информацию по машинам и доменам.

Всё это гармонично дополняет сценарий разведки,который может быть продолжен уже с узлами,связанными с ресурсом.

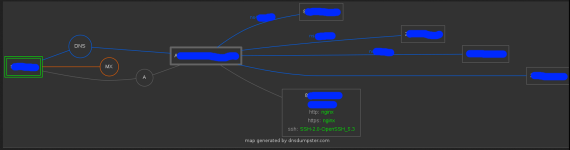

Дополнительной изюминкой Striker является ссылка в терминале,перейдя по которой , можно увидеть своеобразную визуализацию. Для наглядного представления связей тестируемого ресурса.

А я на этом заканчиваю обзор и благодарю вас за внимание.