Приветствую! В этой статье, речь пойдет об обновлении EaST фреймворка до версии 2.0.

Уважаемый ~~DarkNode~~ писал на эту тему здесь

Список изменений EaST v2.0:

1. Изменены сообщения основных сообщений

2. API доступен из каждого модуля

3. Система REQUEST / RESPONSE через веб-ячейки для графического интерфейса пользователя

4. Новая система шеллкодов ОС. Теперь шеллкоды могут быть созданы на каждом устройстве с python 2 для Linux / Windows x86 / x86_64

5. Возможность запуска сторонних шеллкодов (подготовлено)

6. Инструменты для компиляции шеллкодов от ASM

7. История команд для команд listener’a в GUI

8. Уведомления о пропавших модулях python и предложение установить их через pip

9. BIND коннектор для соединения с постоянными полезными нагрузками

10. Рефакторинг GUI и кода сервера

11. Бесплатные публичные модули для наружной рекламы в:

-ExtraPutty

-WordPress плагин Dtracker

-WinDvdMaker

-сервер FTP-сервер

-IBM Websphere

-MobAxterm

-Iball batton

- Azure data expert

-Evostream Media Server

-Conext combox

-Wordpress Codeart Google плагин для проигрывателя mp3-файлов

Список эксплоитов:

· ef_bitdefender_gravityzone_dt.py - Directory traversal

· ef_cogento_datahub_afd.py - Arbitrary File Download

· ef_e_detective_afd.py - Arbitrary File Download

· ef_easyfile_webserver_sbo.py - Stack Buffer Overwlow

· ef_fhfs_rce.py - Remote Command Execution

· ef_joomla_gallery_wd_bsqli.py - Blind SQL Injection

· ef_solarwinds_log_and_event_manager_rce.py - Remote Command Execution

· ef_symantec_pcanywhere_host_rce.py - Remote Command Execution

· ef_wincc_miniweb_dos.py - Denial of Service

· ef_winrar_rce.py - Remote Command Execution

· port_scanner.py – Tools

Основные характеристики:

· EAST реализован открытым, легко проверяемым исходным кодом на Python. Он используется для всех компонентов фреймворка и модулей. В этом относительно небольшом количестве кода упрощается верификация любого пользователя. Во время установки никаких изменений в ОС не производится

· Максимальная простота структуры. Загрузите архив, запустите основной скрипт python start.py. Все управление - локально или дистанционно через браузер.

· Легко создавать и редактировать. Возможность редактировать и добавлять модули и эксплойты «на лету» без перезагрузки. Основа кода модуля проста и минимальна.

· Кросс-платформенность + минимальные требования и зависимости. Протестировано на Windows и Linux. Он должен работать везде, где есть Python. Структура содержит все зависимости и «тянет» ext. библиотеки.

· Несмотря на простоту и «отсутствие перегрузок» - в своем арсенале имеются все необходимые средства для работы с широким спектром уязвимостей из Интернета для переполнения буфера.

· Клиент-серверная архитектура, API для обмена сообщениями, библиотеки поддержки - позволяют сторонним разработчикам создавать свои собственные решения с открытым исходным кодом или участвовать в разработке EAST.

Устанавливаем, как обычно из репозиториев git.

> git clone https://github.com/C0reL0ader/EaST

Далее:

> cd EaST

> ls –a

> chmod +x start.py

И запускаем скрипт start:

> python start.py –p 1337

Графический интерфейс будет доступен по адресу – localhost:1337, проверяем:

Попробуем применить, что - либо к потенциально уязвимой машине с адресом 192.168.0.106. Возьмем, к примеру, сканер портов:

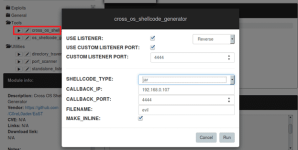

Срабатывает быстро и корректно, теперь попробуем внедрить полезную нагрузку на целевой хост:

Доставляем файл с полезной нагрузкой на целевой хост, формат его .jar

После запуска его на целевой машине, EaST оповестит нас о том, что установилось соединение и откроется консоль для выполнения команд:

Стандартные команды windows консоли работают, без каких либо проблем, дальше вектор атаки можно развивать на свое усмотрение.

В целом в использовании фреймворк удобен и заслуживает внимания. Надеюсь, предоставленная информация кому-то тоже окажется полезной. Спасибо за внимание.

Уважаемый ~~DarkNode~~ писал на эту тему здесь

Список изменений EaST v2.0:

1. Изменены сообщения основных сообщений

2. API доступен из каждого модуля

3. Система REQUEST / RESPONSE через веб-ячейки для графического интерфейса пользователя

4. Новая система шеллкодов ОС. Теперь шеллкоды могут быть созданы на каждом устройстве с python 2 для Linux / Windows x86 / x86_64

5. Возможность запуска сторонних шеллкодов (подготовлено)

6. Инструменты для компиляции шеллкодов от ASM

7. История команд для команд listener’a в GUI

8. Уведомления о пропавших модулях python и предложение установить их через pip

9. BIND коннектор для соединения с постоянными полезными нагрузками

10. Рефакторинг GUI и кода сервера

11. Бесплатные публичные модули для наружной рекламы в:

-ExtraPutty

-WordPress плагин Dtracker

-WinDvdMaker

-сервер FTP-сервер

-IBM Websphere

-MobAxterm

-Iball batton

- Azure data expert

-Evostream Media Server

-Conext combox

-Wordpress Codeart Google плагин для проигрывателя mp3-файлов

Список эксплоитов:

· ef_bitdefender_gravityzone_dt.py - Directory traversal

· ef_cogento_datahub_afd.py - Arbitrary File Download

· ef_e_detective_afd.py - Arbitrary File Download

· ef_easyfile_webserver_sbo.py - Stack Buffer Overwlow

· ef_fhfs_rce.py - Remote Command Execution

· ef_joomla_gallery_wd_bsqli.py - Blind SQL Injection

· ef_solarwinds_log_and_event_manager_rce.py - Remote Command Execution

· ef_symantec_pcanywhere_host_rce.py - Remote Command Execution

· ef_wincc_miniweb_dos.py - Denial of Service

· ef_winrar_rce.py - Remote Command Execution

· port_scanner.py – Tools

Основные характеристики:

· EAST реализован открытым, легко проверяемым исходным кодом на Python. Он используется для всех компонентов фреймворка и модулей. В этом относительно небольшом количестве кода упрощается верификация любого пользователя. Во время установки никаких изменений в ОС не производится

· Максимальная простота структуры. Загрузите архив, запустите основной скрипт python start.py. Все управление - локально или дистанционно через браузер.

· Легко создавать и редактировать. Возможность редактировать и добавлять модули и эксплойты «на лету» без перезагрузки. Основа кода модуля проста и минимальна.

· Кросс-платформенность + минимальные требования и зависимости. Протестировано на Windows и Linux. Он должен работать везде, где есть Python. Структура содержит все зависимости и «тянет» ext. библиотеки.

· Несмотря на простоту и «отсутствие перегрузок» - в своем арсенале имеются все необходимые средства для работы с широким спектром уязвимостей из Интернета для переполнения буфера.

· Клиент-серверная архитектура, API для обмена сообщениями, библиотеки поддержки - позволяют сторонним разработчикам создавать свои собственные решения с открытым исходным кодом или участвовать в разработке EAST.

Устанавливаем, как обычно из репозиториев git.

> git clone https://github.com/C0reL0ader/EaST

Далее:

> cd EaST

> ls –a

> chmod +x start.py

И запускаем скрипт start:

> python start.py –p 1337

Графический интерфейс будет доступен по адресу – localhost:1337, проверяем:

Попробуем применить, что - либо к потенциально уязвимой машине с адресом 192.168.0.106. Возьмем, к примеру, сканер портов:

Срабатывает быстро и корректно, теперь попробуем внедрить полезную нагрузку на целевой хост:

Доставляем файл с полезной нагрузкой на целевой хост, формат его .jar

После запуска его на целевой машине, EaST оповестит нас о том, что установилось соединение и откроется консоль для выполнения команд:

Стандартные команды windows консоли работают, без каких либо проблем, дальше вектор атаки можно развивать на свое усмотрение.

В целом в использовании фреймворк удобен и заслуживает внимания. Надеюсь, предоставленная информация кому-то тоже окажется полезной. Спасибо за внимание.

Вложения

Последнее редактирование: