Приветсвую Уважаемых Форумчан,Друзей и тех , для кого пульс ИБ не просто ритм.

Моя сегодняшняя тема выложена в открытом разделе неслучайно.

Моё желание не просто вам продемонстрировать атаку на видеокамеры.

Многие админы ресурсов,да и просто пользователи,наверняка задумаются и примут меры.

Хотя бы будут знать , что не приобретать и использовать.

Известны многие уязвимости видеокамер , которые делают последние доступными.

При благополучном исходе , их закрывают и разрабатывают патчи.

Но не в этом случае.

Вы не ослышались , некоторые уязвимости до сих пор носят гордое звание 0 day.

Почему так получилось? Ставили конечно в известность производителей.Ответа не получили.

Да , многие модели вебок сюда тоже попадают.

"После меня - хоть потоп"-Людовик 15

(Главное продажи,пока показатели неплохи,продаём , пока есть спрос)

" Я бы продал даже Лондон,если бы нашёлся покупатель"- Ричард Львиное Сердце

И покупатели действительно находятся , только китайская школа пошла дальше.

И заложила в инструмент эксплуатацию множества уязвимостей:

1) Уязвимость Backdoor Account (CNVD-2017-02751)

По умолчанию используется Telnet.

Любой пользователь может получить доступ к логину с помощью следующих паролей учетной записи:

Код:

root:$1$ybdHbPDn$ii9aEIFNiolBbM9QxW9mr0:0:0::/root:/bin/sh2) Уязвимости RSA и раскрытия сертификата (CNVD-2017-02773)

Код:

/system/www/pem/ck.pem _здесь_содержимое_частных_ключей RSA Apple certificate3) Информация о предварительной авторизации и уязвимость утечки учётных данных(CNVD-2017-02774)

При доступе к файлу конфигурации сервера путем предоставления пустых параметров ?loginuse? и ?loginpas?,

злоумышленник может обойти программу аутентификации устройства.

Таким образом , возможно загрузить файл конфигурации устройства без входа в систему.

Эти файлы конфигурации содержат учетную информацию устройства , а также содержимое учетной записи FTP и SMTP.

4) Уязвимость удаленного выполнения команды (CNVD-2017-02775)

Она существует в inset_ftp.cgi в интерфейсе общего интерфейса FTP (CGI).

Злоумышленник использует идентификатор администратора ftp

для выполнения удаленной команды и дальнейшего получения прав root на сетевом устройстве.

5) Удалённый доступ (CNVD-2017-02776)

Получая доступ к URL-ссылке со специальными параметрами,

злоумышленник может обойти программу проверки подлинности

с полномочиями пользователя root и выполнить различный код в управлении видеокамеры.

6) Уязвимость несанкционированного доступа CNVD-2017-02777) - содержательно звучит конечно,но ,тем ,не менее-

Злоумышленник может получить доступ к встроенному серверу RTSP камеры через порт 10554

и смотреть видео в реальном времени без проверки подлинности.

7) Уязвимости функционального дизайна ‘Cloud’(CNVD-2017-02778)

Функция, которая включена по умолчанию , позволяет потребителям использовать устройство в управлении сетью.

Эта функция использует текстовые туннели UDP для обхода NAT и брандмауэров.

Злоумышленник может злоупотреблять этой функцией, чтобы начать атаку грубой силы

(brute-force attacks)

В общем , более 1200 моделей различных видов продукции на рынке страдают от лазеек.

Единственный совет на текущее время-отключить устройство от интернета.

Здорово , Господа , не так ли ? Мне тоже нравится.

Уязвимые модули:

Pan/TiltEasyCam?EC-101HDEasyCam

EC-101HDSDEasyCam?EC-101SDEasyCam

EC-102EasyCam?OtherEasyN?187EasyN

1BFEasyN?720PEasyN?FEasyN

F-136EasyN?F-M136EasyN?F-M166EasyN

F-M181EasyN?F-M1b1EasyN

F-SERIESEasyN?F133EasyN

F2-611BEasyN?F3EasyN?F3-166EasyN

F3-176MEasyN?F3-M166EasyN

F3-SERIESEasyN?F3-SeriesEasyN

F3-m187EasyN?F3M187EasyN

FS-613A-M136EasyN?FS-613BEasyN

FS-613B-M166EasyN

FS-613B-MJPEGEasyN?FS613EasyN

F_M10REasyN?H3-V10REasyN

H6-M137hEasyN?M091EasyN

OtherEasyN?est-007660-611bEasyN

est-007660333EasyN?fEasyN

f-SeriesEasyN?f138EasyN?f_seriesEasyN

fseriesEasyN?kitchEasyN

EC-101HDSDEasyCam?EC-101SDEasyCam

EC-102EasyCam?OtherEasyN?187EasyN

1BFEasyN?720PEasyN?FEasyN

F-136EasyN?F-M136EasyN?F-M166EasyN

F-M181EasyN?F-M1b1EasyN

F-SERIESEasyN?F133EasyN

F2-611BEasyN?F3EasyN?F3-166EasyN

F3-176MEasyN?F3-M166EasyN

F3-SERIESEasyN?F3-SeriesEasyN

F3-m187EasyN?F3M187EasyN

FS-613A-M136EasyN?FS-613BEasyN

FS-613B-M166EasyN

FS-613B-MJPEGEasyN?FS613EasyN

F_M10REasyN?H3-V10REasyN

H6-M137hEasyN?M091EasyN

OtherEasyN?est-007660-611bEasyN

est-007660333EasyN?fEasyN

f-SeriesEasyN?f138EasyN?f_seriesEasyN

fseriesEasyN?kitchEasyN

Ссылка скрыта от гостей

Отступаем от лирики и переходим к сути.

Администрация Форума и автор обзора предупреждают о запрете использования рассматриваемого инструмента

в незаконных целях.Вся информация предназначена исключительно для ознакомления и изучения проблем ИБ.

Автор замечательного инструмента,который позволяет тестировать видеокамеры-vanpersiexp

Называется он expcamera.

Как установить:

Код:

# git clone https://github.com/vanpersiexp/expcamera.git

# cd Expcamera/

# chmod +x exploit_camera.py

# python exploit_camera.py -h -запуск с выводом опций

# ./exploit_camera.py -h -можно и так запустить.Я работал на Arch Linux , для остальных дистрибутивов возможно потребуется пакет python3

И с ним же производим запуск в таком случае.

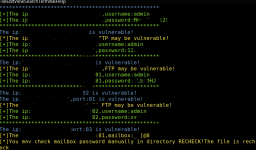

Опции можно видеть на скрине.

Предлагаю ознакомиться с ними самостоятельно.

Да и не желаю , чтобы замечательный администратор канала телеграмм @rink0 ,

к которому отношусь с уважением , посетовал на множество букв в статье.

Индивидуальные проверки по ip-адресам присутствуют.

Откроете для себя много интересного.

В своём пентесте , я использовал модуль shodan,который требует указания API-ключа.

Заслужившей такой атаки цели,у меня не нашлось.

Код:

python3 exploit_camera.py -b 2 -v --shodan ваш_API_ключ

Видим,что не смотря на сложные пароли,мы при наличии уязвимостей ,непременно получаем админские учётки.

Правильно , зачем мелочиться?))

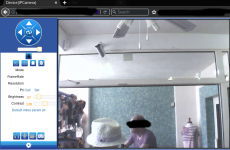

Запускаем браузер,вводим адрес:порт,логин с паролем.

Ну и ,собственно,треш.

Более,мне добавить нечего,благодарю за внимание и до новых встреч.

Последнее редактирование: