Добрый день,Уважаемые Жители Форума,Друзья и Читатели.

В эти выходные довелось провести тест одного ресурса.

Как-то убежал из вида при этом интересный инструмент для проведения pentest.

Восполняю пробел,так сказать.

Создал софт Lucifer1993 - это мощная китайская школа пентеста.

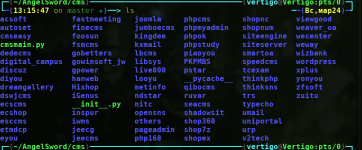

Несмотря на то,что Меч Ангела представляется в первую очередь, как сканер уязвимостей, звание framework ему более подходит.

Только директория для тестирования различных cms выглядит внушительно,не считая остальных видов тестирования.

Работает AngelSword с python3 на различных дистрибутивах Linux.

Тестировал его на Kali Linux ,отметил его быстроту,отдачу,автоматическое удобное сканирование.

Есть конечно и выборочные опции,но их немного,примеры демонстрирует сам AngelSword при запуске.

Также присутствуют небольшие недостатки (хотя это грубо сказано, т.к. потребуются навыки и знания).

В процессе тестирования AngelSword присутствует обыгрывание различных Pyloads, поэтому будьте аккуратны.

Администрация Форума и автор обзора напоминают о соблюдении законодательств в сфере ИБ.

Вся информация приводится исключительно в рамках ознакомления и изучения проблем безопасности.

Установка:

Код:

# git clone https://github.com/Lucifer1993/AngelSword.git

# cd AngelSword/

# chmod +x AngelSword.py

# pip3 install -r requirements.txt

# python3 AngelSword.py -команда запуска со справкой

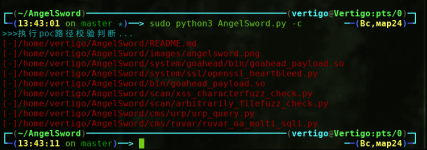

Видим,как инструмент выполняет много тестов с описанием.

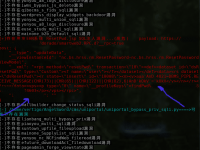

Здесь и возможности утечек конфиденциальной информации в виде файлов,а также паролей.

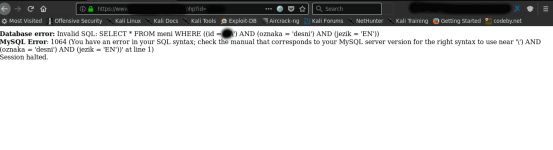

Тест на SQL Injection открыто сигнализирует,что вероятно данная уязвимость присутствует.

Зайдя на определённую страницу ресурса,можно визуально определить,что с ним действительно не всё в порядке.

Вот и первый профит

А вот и утечка другого пароля с логином.

Меч Ангела здесь не церемонится и просто их пригоняет в терминал.

В этом месте требуется думать,т.к.прямых уязвимых параметров сканер не указывает.

Приходится подключать руки и пробовать.

Банальный переход по отработанным инструментом ссылкам скорее всего ничего не даст,кроме ошибки 404.

Не станет он по нарастающей перебирать за вас комбинации вида ../../../etc/passwd и т.д.

Можно считать это небольшим недочётом,а не недостатком,как говорил выше.

Страницу с уязвимым параметром нашёл руками и да,ошибка есть действительно.

Далее не стал копаться,предположительно уязвимость далеко не простая и связана с изображением на ресурсе.

Такие SQL-уязвимости раскручиваются руками с задействованием просмотра после отправленного запроса к БД исходного кода .

Но это только предположение,тестировать далее нет времени.

К тому же есть данные для авторизации и сначала можно пытаться воспользоваться именно ими,найдя админку...

В этом месте мы наблюдаем работу на тестирование к стойкости к CVE

Здесь также у ресурса всё чисто,но и того,что найдено вполне достаточно.

Пути для просмотра файлов,которые приводит постоянно инструмент можно смотреть на всякий случай.

Но основная информация всё же приводится именно в терминале.

И в завершении,чтобы не утруждать вас поиском и удалением логов со своей машины,предусмотрена опция -с

Опция стирает всю информацию, касаемую цели.

Благодарю всех за внимание,приятных выходных и до новых встреч.