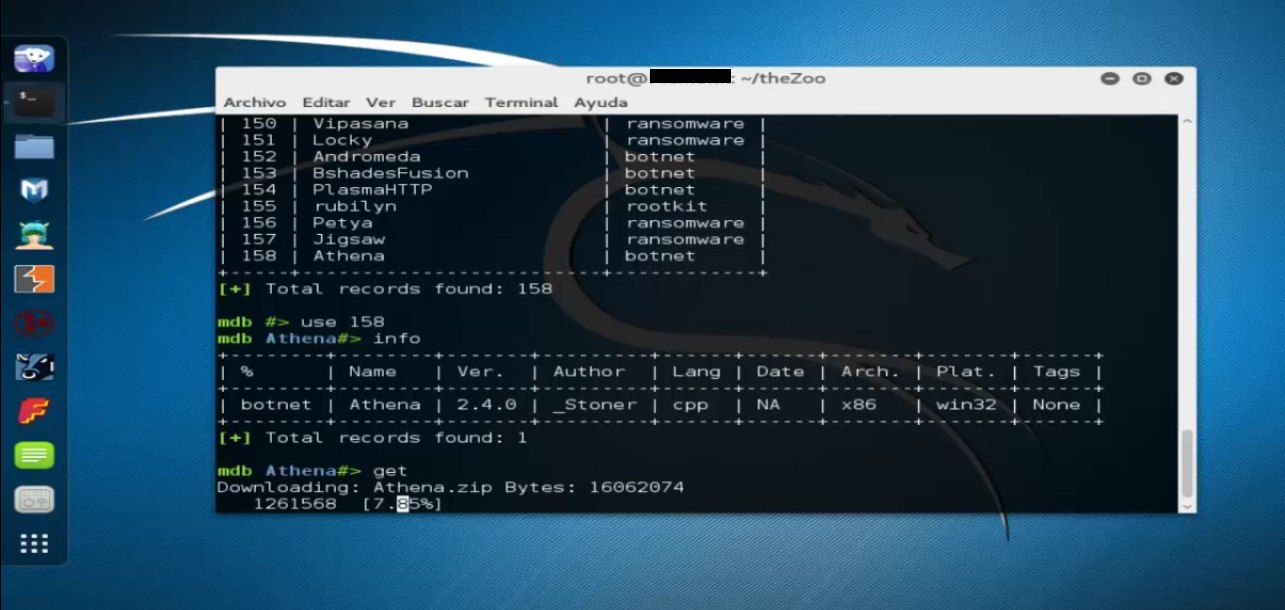

theZoo - это база вредоносного ПО, которая включает в себя практически весь диапазон вредоносных программ и сопровождается простеньким скриптом на питоне, позволяющим обновлять эту базу и декодировать ее содержимое. Несмотря на то, что смалвари зашифрованы, крайне рекомендую запускать фрэймворк на виртуальной машине и без доступа в интернет, тем более в процессе дальнейшего анализа (вредоносы находятся в состоянии боевой готовности и требуют принятия некоторых мер безопасности)

Цель проекта обращена вокруг доступности изучения живого вредоносного ПО, анализа способа, которым оно работает, и, возможно, даже включения иследователей в разработку проектов блокировки определенных вредоносных программ в пределах своей собственной среды.

В настоящее время фрэймворк работает в двух режимах: CLI и ARGVS, а база насчитывает около 300 записей

Поддерживаемый список команд:

каждая запись в базе сопровождается следующей информацией:

uid,location,type,name,version,author,language,date,architecture,platform,comments,tags

Относительно навигации по дирректориям все просто и понятно, требования: python3, urllib2

Скачать:

Сравнительно старое видео

Не смог найти в базе некоторые эксплоит паки, например Hunter Exploit Kit (от w0rm`a) и еще нет шифровальщиков на коде Hidden Tear и EDA2 (все это можно найти в моей личной коллекции, ссылка стеганографирована в аватарке, там-же приглашение на кибер-аукцион для интересующихся). Однако база обновляется, например в ней есть Mirai.

В комментариях предлагаю делиться инструментами и техниками анализа вредоносного по.

Цель проекта обращена вокруг доступности изучения живого вредоносного ПО, анализа способа, которым оно работает, и, возможно, даже включения иследователей в разработку проектов блокировки определенных вредоносных программ в пределах своей собственной среды.

В настоящее время фрэймворк работает в двух режимах: CLI и ARGVS, а база насчитывает около 300 записей

Поддерживаемый список команд:

Код:

search

list all

use

info

get

report-mal

update-db

help

exitкаждая запись в базе сопровождается следующей информацией:

uid,location,type,name,version,author,language,date,architecture,platform,comments,tags

Относительно навигации по дирректориям все просто и понятно, требования: python3, urllib2

Скачать:

Код:

git clone https://github.com/ytisf/theZooСравнительно старое видео

Не смог найти в базе некоторые эксплоит паки, например Hunter Exploit Kit (от w0rm`a) и еще нет шифровальщиков на коде Hidden Tear и EDA2 (все это можно найти в моей личной коллекции, ссылка стеганографирована в аватарке, там-же приглашение на кибер-аукцион для интересующихся). Однако база обновляется, например в ней есть Mirai.

В комментариях предлагаю делиться инструментами и техниками анализа вредоносного по.

Последнее редактирование: