Привет! В этой статье я хочу ознакомить вас с неплохим инструментом для пентестинга под названием Venom 1.0.12 Codename: Black Mamba - Metasploit Shellcode generator/compiller.

Итак, вот краткое описание функционала инструмента:

· Данный скрипт будет использовать функционал Metasploit Framework для создания полезных нагрузок в разных форматах ( c | python | ruby | dll | msi | hta-psh ) Инъекция шеллкода генерируется шаблонно (пример: Python) “Функция выполнит полезную нагрузку в RAM” Используются компиляторы такие как gcc (gnu cross compiler) или mingw32, pyinstaller для формирования исполняемого файла, а так же будет запущен multi-handler для получения удаленного подключения (shell или meterpreter)

· 'Venom Generator' повторяет некоторые техники создания файлов с полезной нагрузкой, например Veil-Evasion.py, unicorn.py, powersploit.py и так далее. Но Venom вопреки этому не является форком ни одного из этих инструментов, так как при написании использовался Bash. Так же стоит заметить, что Veil не создает такие форматы как [.msi .hta .vbs .ps1 .dll .php .jar .pdf]

· Некоторые полезные нагрузки невозможно определить антивирусами. К тому же стоит обратить внимание на загрузку кода непосредственно в RAM и использование сторонних obfuscator/crypters.

Зависимости:

· “crisp.sh will download/install all dependencies as they are needed”

· Zenity | Metasploit | GCC (compiler) | Pyinstaller (python-to-exe module)

· python-pip (pyinstaller downloader) | mingw32 (compile .EXE executables)

· pyherion.py (crypter) | PEScrambler.exe (PE obfuscator/scrambler.)

Особенности:

· option – build – target – format – output

· 1 – shellcode – unix – C – C

· 2 – shellcode – windows – C – DLL

· 3 – shellcode – windows – DLL – DLL

· 4 – shellcode – windows – C – PYTHON/EXE

· 5 – shellcode – windows – C – EXE

· 6 – shellcode – windows – MSIEXEC – MSI

· 7 – shellcode – windows – C – RUBY

· 8 – shellcode – windows – HTA-PSH – HTA

· 9 – shellcode – windows – PSH-CMD – PS1

· 10 – shellcode – windows – PSH-CMD – BAT

· 11 – shellcode – webserver – PHP – PHP

· 12 – shellcode – multi OS – PYTHON(b64) – PYTHON

· F – FAQ (frequent ask questions)

· E – exit shellcode generator

Источник => https://github.com/r00t-3xp10it/venom#venom-1012---metasploit-shellcode-generatorcompiller

Приступим к установке, выполняем в терминале следующие команды:

git clone https://github.com/r00t-3xp10it/venom

> cd venom

> cd aux

> chmod a+x setup.sh

> ./setup.sh

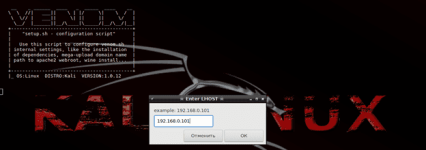

Вводим данные, запрашиваемые установщиком:

В данном случае 192.168.0.101 – адрес Kali Linux в локальной сети.

Указываем настройки локального сервера Apache.

Настроим автоматическую миграцию в нужный нам процесс.

Затем устанавливаем все необходимые зависимости, Winrar, Python, и т.д.

Дожидаемся окончания установки.

Так выглядит главное меню Venom:

Проверим его работу на практике.

Пример 1. Apache + PHP + MySQL. PHP-reverse shell.

Выберем опцию 16 из предложенного списка, установим необходимые параметры (адрес атакующего хоста, порт, на который будет «стучаться» жертва и тип полезной нагрузки)

Выбираем multi-handler:

Ждем, пока создается скрипт и открывается multi-handler.

В директории root/venom/output – находим свой файл (скрипт) имя которому мы указали в начале создания.

Затем копируем скрипт в папку на своем сервере.

И запустим его непосредственно из браузера.

Результатом будет открытая meterpreter - сессия на машине с Kali Linux.

Пример 2. Windows Installer (установщик Windows) Meterpreter session.

Здесь будем использовать полезную нагрузку в формате msi - Windows Installer (установщик Windows) — подсистема Microsoft Windows, обеспечивающая установку программ (инсталлятор). Является компонентом Windows,может доустанавливаться и на более ранние версии Windows. Вся необходимая для установки информация содержится в установочных пакетах (installation packages), имеющих расширение .msi.

Выбираем опцию 8 – shellcode windows MSI-NOUAC MSI

Создаем файл с полезной нагрузкой, указывая необходимые параметры.

Задаем название файлу:

Указываем тип полезной нагрузки:

Затем скопируем файл на целевой хост:

Результатом его запуска будет открытая сессия meterpreter.

На этом все, спасибо за внимание.

Итак, вот краткое описание функционала инструмента:

· Данный скрипт будет использовать функционал Metasploit Framework для создания полезных нагрузок в разных форматах ( c | python | ruby | dll | msi | hta-psh ) Инъекция шеллкода генерируется шаблонно (пример: Python) “Функция выполнит полезную нагрузку в RAM” Используются компиляторы такие как gcc (gnu cross compiler) или mingw32, pyinstaller для формирования исполняемого файла, а так же будет запущен multi-handler для получения удаленного подключения (shell или meterpreter)

· 'Venom Generator' повторяет некоторые техники создания файлов с полезной нагрузкой, например Veil-Evasion.py, unicorn.py, powersploit.py и так далее. Но Venom вопреки этому не является форком ни одного из этих инструментов, так как при написании использовался Bash. Так же стоит заметить, что Veil не создает такие форматы как [.msi .hta .vbs .ps1 .dll .php .jar .pdf]

· Некоторые полезные нагрузки невозможно определить антивирусами. К тому же стоит обратить внимание на загрузку кода непосредственно в RAM и использование сторонних obfuscator/crypters.

Зависимости:

· “crisp.sh will download/install all dependencies as they are needed”

· Zenity | Metasploit | GCC (compiler) | Pyinstaller (python-to-exe module)

· python-pip (pyinstaller downloader) | mingw32 (compile .EXE executables)

· pyherion.py (crypter) | PEScrambler.exe (PE obfuscator/scrambler.)

Особенности:

· option – build – target – format – output

· 1 – shellcode – unix – C – C

· 2 – shellcode – windows – C – DLL

· 3 – shellcode – windows – DLL – DLL

· 4 – shellcode – windows – C – PYTHON/EXE

· 5 – shellcode – windows – C – EXE

· 6 – shellcode – windows – MSIEXEC – MSI

· 7 – shellcode – windows – C – RUBY

· 8 – shellcode – windows – HTA-PSH – HTA

· 9 – shellcode – windows – PSH-CMD – PS1

· 10 – shellcode – windows – PSH-CMD – BAT

· 11 – shellcode – webserver – PHP – PHP

· 12 – shellcode – multi OS – PYTHON(b64) – PYTHON

· F – FAQ (frequent ask questions)

· E – exit shellcode generator

Источник => https://github.com/r00t-3xp10it/venom#venom-1012---metasploit-shellcode-generatorcompiller

Приступим к установке, выполняем в терминале следующие команды:

git clone https://github.com/r00t-3xp10it/venom

> cd venom

> cd aux

> chmod a+x setup.sh

> ./setup.sh

Вводим данные, запрашиваемые установщиком:

В данном случае 192.168.0.101 – адрес Kali Linux в локальной сети.

Указываем настройки локального сервера Apache.

Настроим автоматическую миграцию в нужный нам процесс.

Затем устанавливаем все необходимые зависимости, Winrar, Python, и т.д.

Дожидаемся окончания установки.

Так выглядит главное меню Venom:

Проверим его работу на практике.

Пример 1. Apache + PHP + MySQL. PHP-reverse shell.

Выберем опцию 16 из предложенного списка, установим необходимые параметры (адрес атакующего хоста, порт, на который будет «стучаться» жертва и тип полезной нагрузки)

Выбираем multi-handler:

Ждем, пока создается скрипт и открывается multi-handler.

В директории root/venom/output – находим свой файл (скрипт) имя которому мы указали в начале создания.

Затем копируем скрипт в папку на своем сервере.

И запустим его непосредственно из браузера.

Результатом будет открытая meterpreter - сессия на машине с Kali Linux.

Пример 2. Windows Installer (установщик Windows) Meterpreter session.

Здесь будем использовать полезную нагрузку в формате msi - Windows Installer (установщик Windows) — подсистема Microsoft Windows, обеспечивающая установку программ (инсталлятор). Является компонентом Windows,может доустанавливаться и на более ранние версии Windows. Вся необходимая для установки информация содержится в установочных пакетах (installation packages), имеющих расширение .msi.

Выбираем опцию 8 – shellcode windows MSI-NOUAC MSI

Создаем файл с полезной нагрузкой, указывая необходимые параметры.

Задаем название файлу:

Указываем тип полезной нагрузки:

Затем скопируем файл на целевой хост:

Результатом его запуска будет открытая сессия meterpreter.

На этом все, спасибо за внимание.