Как вы знаете Телеграм является популярным не только у рядовых пользователей, но и у злоумышленников. Теневые практики использования Телеграма довольно хорошо описаны

В качестве примера возьмём проект mvrozanti/RAT-via-Telegram и скомпилируем его, получив готовый исполняемый файл.

Судя по мануалу, эта штука умеет выполнять довольно обширный список команд:

Кроме широкого функционала, эта штуковина ещё и автоматически закрепляется в автозагрузке жертвы, при этом работая в качестве сервиса. То есть после запуска исполняемого файла потенциальная жертва имеет на своём ПК постоянно работающий агент удалённого управления, который умеет "косить" под различные сервисы/процессы, перезапускается после перезагрузки и не выявляется антивирусным ПО.

Правда, есть пара ограничений:

Ссылка скрыта от гостей

. Но, меня интересует несколько иная сторона вопроса использования данного мессенджера - применение Telegram API для удалённого управления ПК. Проще говоря - использование Телеграма в качестве Remote Access Toolkit. Как и большинство других RAT, Телеграм может быть использован как во благо, так и не очень. И во втором случае у него возникают как минимум 2 преимущества:- абсолютная легальность с точки зрения различного антивирусного (and sort of) ПО

- относительная простота конструирования агента, использующего Telegram API. На ютьюбе куча готовых мануалов на данную тему - создать легальный RAT-агент может кто угодно

В качестве примера возьмём проект mvrozanti/RAT-via-Telegram и скомпилируем его, получив готовый исполняемый файл.

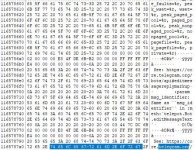

Судя по мануалу, эта штука умеет выполнять довольно обширный список команд:

Код:

arp - display arp table

capture_pc - screenshot PC

cmd_exec - execute shell command

cp - copy files

cd - change current directory

delete - delete a file/folder

download - download file from target

decode_all - decode ALL encoded local files

dns - display DNS Cache

encode_all - encode ALL local files

freeze_keyboard - enable keyboard freeze

unfreeze_keyboard - disable keyboard freeze

get_chrome - Get Google Chrome's login/passwords

hear - record microphone

ip_info - via ipinfo.io

keylogs - get keylogs

ls - list contents of current or specified directory

msg_box - display message box with text

mv - move files

pc_info - PC information

ping - makes sure target is up

play - plays a youtube video

proxy - opens a proxy server

pwd - show current directory

python_exec - interpret python

reboot - reboot computer

run - run a file

schedule - schedule a command to run at specific time

self_destruct - destroy all traces

shutdown - shutdown computer

tasklist - display services and processes running

to - select targets by it's name

update - update executable

wallpaper - change wallpaperКроме широкого функционала, эта штуковина ещё и автоматически закрепляется в автозагрузке жертвы, при этом работая в качестве сервиса. То есть после запуска исполняемого файла потенциальная жертва имеет на своём ПК постоянно работающий агент удалённого управления, который умеет "косить" под различные сервисы/процессы, перезапускается после перезагрузки и не выявляется антивирусным ПО.

Правда, есть пара ограничений:

- агент взаимодействует с серверами Телеграм (api.telegram.org), что может быть заблокировано на уровне файрвола (РКН, слава Аллаху, не так давно открыл доступ)

- агент работает в контексте пользователя, в сеансе которого он был запущен. Так что при низком уровне прав доступа функционал агента ограничен

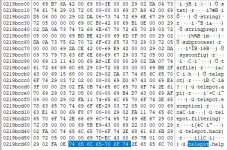

- Смотрим в Autoruns на предмет нестандартных приложений с автоматическим запуском. Искажённые названия, отсутствие цифровой подписи, странное размещение файлов - примеры триггеров, которые мы ищем. Здесь же, в Autoruns, мы можем сразу проверить обнаруженный артефакт на Virustotal.

- Смотрим в различные мониторы активности процессов (Process Explorer, Process Hacker etc). Поскольку мы говорим про Телеграм RAT, то в первую очередь ищем процессы с активными сетевыми подключениями к пулу адресов api.telegram.org

- Проект, который мы взяли в качестве примера, написан на питоне. При запуске распаковываются библиотеки и модули, необходимые для работы агента. В последствии агент обращается к ним и данная активность так же может быть обнаружена в мониторе процессов Process Monitor.

- К данному моменту, с учётом использованных инструментов, вы уже можете знать точное размещение файлов агента. Это поможет вам в определении даты и времени первого запуска агента. Можно использовать программы для анализа данных prefetch.

- Если покопаться в "живой" ОЗУ или в её дампе, то можно найти отсылки к api.telegram.org и core.telegram.org Но нужно учитывать факт наличия реального клиента Телеграм-мессенджера. Кстати, когда используют Telegram API для создания подобных агентов, используют питоновский

Ссылка скрыта от гостей, поэтому в слепке памяти будут встречаться соответствующие строки.

- Ну и трафик, конечно же, очень показательные следы содержит.

Вот такие дела. Понятное дело, что следы плюс-минус будут отличаться в зависимости от используемых модулей Python (если агент создан на нём), либо - если был использован другой язык разработки - следы будут соответствующие. В основном нужно ориентироваться на следы, завязанные на IP- и DNS-адреса серверов Telegram.