Добрый вечер ,Уважаемые Форумчане и Дорогие Читатели.

Сегодня порадую ценителей информационной безопасности новинкой в пентесте.

Автор скромно представляется ником HA71 , но его работа заслуживает уважения.

Третий день ,как отметил день рождения инструмент , который соответствует званию framework.

В его задачу входит определение систем управления контентом тестируемого ресурса.

И затем , предложить набор инструментов для тестирования на уязвимости и сбор информации.

WhatCMS - инструмент очень серьёзный , сложный и местами капризный.

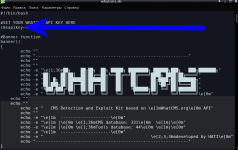

Поэтому установив его , вас ожидает вот такое окно.

Он требует регистрации и получения API-ключа

Ссылка скрыта от гостей

Автор статьи и Администрация форума предупреждают о запрете использования рассматриваемого

инструмента в незаконных целях и напоминают ,что вся информация предоставлена для ознакомления.

Установка :

Код:

# git clone https://github.com/HA71/WhatCMS.git

# cd WhatCMS

# chmod +x whatcms.sh

# ./whatcms.sh -h -запуск с выводом опцийРегистрация подразумевает подтверждение перехода по ссылке в вашей почте

И затем , надо будет сгенерировать API-ключ.

Копируем его , заходим в директорию инструмента.

Удобным для вас редактором , требуется открыть файл запуска whatcms.sh

И вставить ваш ключ , после чего инструмент станет работоспособным.

При получении ключа предлагается несколько вариантов.

Платные варианты разрешают большее количество запросов в месяц.

В бесплатном варианте , 1000 запросов за месяц возможно осуществить.

Согласитесь , что это щедро на самом деле и вполне устраивает.

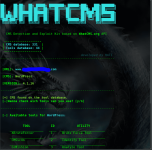

Алгоритм работы у инструмента простой :

Код:

# ./whatcms.sh название_ресурса.доменОпции:

Код:

-h вызов справки

-wh небольшие детали,может ещё IP показать

--tools список атакующего арсеналаВ списке арсенала 44 замечательных просто инструментов , часть из которых вам WhatCMS предложит ,

в зависимости от обнаруженных сведений о тестируемом ресурсе.

TOOL ID UTILITY

__________________ ____ ________________________

XBruteForcer 1 Brute Force Tool

__________________ ____ ________________________

CMSsc4n 2 Identify Tool

__________________ ____ ________________________

CoMisSion 3 Analyze Tool

__________________ ____ ________________________

droopescan 4 Analyze Tool

__________________ ____ ________________________

CMSmap 5 Analyze Tool

__________________ ____ ________________________

JoomScan 6 Analyze Tool

__________________ ____ ________________________

beecms 7 Exploit Tool

__________________ ____ ________________________

Dumb0 8 Username Scrapper Tool

__________________ ____ ________________________

VBScan 9 Analyze Tool

__________________ ____ ________________________

JoomlaScan 10 Analyze Tool

__________________ ____ ________________________

c5scan 11 Analyze Tool

__________________ ____ ________________________

T3scan 12 Analyze Tool

__________________ ____ ________________________

Puppet 13 Identify Tool

__________________ ____ ________________________

moodlescan 14 Analyze Tool

__________________ ____ ________________________

SPIPScan 15 Analyze Tool

__________________ ____ ________________________

WPHunter 16 Analyze Tool

__________________ ____ ________________________

WPSeku 17 Analyze Tool

__________________ ____ ________________________

ACDrupal 18 Analyze Tool

__________________ ____ ________________________

Plown 19 Analyze Tool

__________________ ____ ________________________

pyfiscan 20 Identify Tool

__________________ ____ ________________________

conscan 21 Analyze Tool

__________________ ____ ________________________

CMSScanner 22 Analyze Tool

__________________ ____ ________________________

cmsExplorer 23 Analyze Tool

__________________ ____ ________________________

WPScan 24 Analyze Tool

__________________ ____ ________________________

CMSXPL 25 Exploit Tool

__________________ ____ ________________________

JMassExploiter 26 Exploit Tool

__________________ ____ ________________________

WPMassExploiter 27 Exploit Tool

__________________ ____ ________________________

CMSExpFram 28 Exploit Tool

__________________ ____ ________________________

LotusXploit 29 Exploit Tool

__________________ ____ ________________________

BadMod 30 Exploit Tool

__________________ ____ ________________________

MooScan 31 Analyze Tool

__________________ ____ ________________________

M0B 33 Exploit Tool

__________________ ____ ________________________

LetMeFuckIt 34 Exploit Tool

__________________ ____ ________________________

magescan 35 Exploit Tool

__________________ ____ ________________________

PRESTA 36 Exploit Tool

__________________ ____ ________________________

Scanners 37 Analyze Tool

__________________ ____ ________________________

EktronE 38 Exploit Tool

__________________ ____ ________________________

LiferayScan 39 Analyze Tool

__________________ ____ ________________________

InfoLeak 40 Analyze Tool

__________________ ____ ________________________

joomlavs 41 Analyze Tool

__________________ ____ ________________________

WAScan 42 Analyze Tool

__________________ ____ ________________________

RedHawk 43 Analyze Tool

__________________ ____ ________________________

HostileSBF 44 Analyze Tool

__________________ ____ ________________

__________________ ____ ________________________

XBruteForcer 1 Brute Force Tool

__________________ ____ ________________________

CMSsc4n 2 Identify Tool

__________________ ____ ________________________

CoMisSion 3 Analyze Tool

__________________ ____ ________________________

droopescan 4 Analyze Tool

__________________ ____ ________________________

CMSmap 5 Analyze Tool

__________________ ____ ________________________

JoomScan 6 Analyze Tool

__________________ ____ ________________________

beecms 7 Exploit Tool

__________________ ____ ________________________

Dumb0 8 Username Scrapper Tool

__________________ ____ ________________________

VBScan 9 Analyze Tool

__________________ ____ ________________________

JoomlaScan 10 Analyze Tool

__________________ ____ ________________________

c5scan 11 Analyze Tool

__________________ ____ ________________________

T3scan 12 Analyze Tool

__________________ ____ ________________________

Puppet 13 Identify Tool

__________________ ____ ________________________

moodlescan 14 Analyze Tool

__________________ ____ ________________________

SPIPScan 15 Analyze Tool

__________________ ____ ________________________

WPHunter 16 Analyze Tool

__________________ ____ ________________________

WPSeku 17 Analyze Tool

__________________ ____ ________________________

ACDrupal 18 Analyze Tool

__________________ ____ ________________________

Plown 19 Analyze Tool

__________________ ____ ________________________

pyfiscan 20 Identify Tool

__________________ ____ ________________________

conscan 21 Analyze Tool

__________________ ____ ________________________

CMSScanner 22 Analyze Tool

__________________ ____ ________________________

cmsExplorer 23 Analyze Tool

__________________ ____ ________________________

WPScan 24 Analyze Tool

__________________ ____ ________________________

CMSXPL 25 Exploit Tool

__________________ ____ ________________________

JMassExploiter 26 Exploit Tool

__________________ ____ ________________________

WPMassExploiter 27 Exploit Tool

__________________ ____ ________________________

CMSExpFram 28 Exploit Tool

__________________ ____ ________________________

LotusXploit 29 Exploit Tool

__________________ ____ ________________________

BadMod 30 Exploit Tool

__________________ ____ ________________________

MooScan 31 Analyze Tool

__________________ ____ ________________________

M0B 33 Exploit Tool

__________________ ____ ________________________

LetMeFuckIt 34 Exploit Tool

__________________ ____ ________________________

magescan 35 Exploit Tool

__________________ ____ ________________________

PRESTA 36 Exploit Tool

__________________ ____ ________________________

Scanners 37 Analyze Tool

__________________ ____ ________________________

EktronE 38 Exploit Tool

__________________ ____ ________________________

LiferayScan 39 Analyze Tool

__________________ ____ ________________________

InfoLeak 40 Analyze Tool

__________________ ____ ________________________

joomlavs 41 Analyze Tool

__________________ ____ ________________________

WAScan 42 Analyze Tool

__________________ ____ ________________________

RedHawk 43 Analyze Tool

__________________ ____ ________________________

HostileSBF 44 Analyze Tool

__________________ ____ ________________

Теперь о насущном и немного лирики:

Автор не указал для какой системы Linux подходит WhatCMS

Решил я его завести на Kali Linux и вот с какими мелкими недоразумениями столкнулся.

Нашёл инструмент контент ,определил и спрашивает меня ,будем ли тестировать.

Цель у меня была определена на тот момент , жму "y" и ..ничего не происходит.

Жму Enter и вылетаю. На данном этапе помогла Enter на клавиатуре та , что справа.

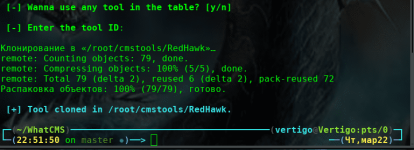

Но и когда надо было указать ID при выборе инструмента для атаки и тестирования , то и правая часть клавиатуры разочаровала.

Почему - то ввод команд с клавиатуры , оказалось непростой задачей при работе с framework.

Выход я нашёл в виртуальной клавиатуре , на которую инструмент прекрасно реагирует.

Также имейте в виду , что вводимые данные отображаются в незаметном режиме.

В завершении работы с WhatCMS и последующем тестировании , согласно указанного вами номеру ID из подобранных им,

скачивается инструментарий в сформированную директорию cmstools раздела суперпользователя.

И это , пожалуй , главный недостаток инструмента , т.к. некоторые наименования могут быть уже установлены в ОС.

А здесь , получается ,что произойдёт дубликат скачивания.

Далее , вы начинаете работу на тестирование на проникновение ,выявление уязвимостей , но это уже другая история.

В заключении приведу ещё пару мест , где можно попробовать узнать о cms тестируемых ресурсов он-лайн.

Ссылка скрыта от гостей

и

Ссылка скрыта от гостей

можно будет кое-чего раздобыть.Конечно , это не в таком объёме , как это делает WhatCMS ,но вдруг ,кому пригодится.

А я на этом с вами вынужден откланяться , спасибо что Вы с нами.

Благодарю всех за потраченное время на чтение и до новых встреч.

Последнее редактирование: