Всем привет! Я вернулся, наконец, из отпуска (еще и жениться умудрился)) и буду продолжать знакомить нашу уважаемую аудиторию с разнообразными плюшками.

Сегодня рассмотрим RAT для Windows, очередной такой ратник, для тех, кто не в курсе, что такое RAT:

· RAT —Remote Administration Tool, в переводе — «средство удалённого администрирования» или «средство удалённого управления».

Но этот RAT немного отличается от привычных. В качестве командной оболочки мы будем использовать Telegram.

Если конкретнее, то будем использовать - Windows Remote Administration Tool via Telegram (Python 2.7) | Originally created by Ritiek.

Страница разработчиков на Github:

> https://github.com/mvrozanti/RAT-via-Telegram

Рассмотрим подробнее, существующие средства удаленного администрирования на рынке сталкиваются с двумя основными проблемами:

· Отсутствие шифрования.

· Необходимость переадресации портов

Этот RAT преодолевает эти проблемы, используя API-интерфейс Telegram.

Полностью зашифрован. Обмениваемые данные нельзя использовать при использовании инструментов MITM.

Приложение Telegram messenger обеспечивает простой способ связи с целевым объектом, не настраивая порты.

Основные особенности и функции:

· Keylogger с включенным заголовком окна

· Получить информацию о цели.

· Получить информацию об IP-адресе целевого ПК и приблизительное местоположение его на карте.

· Удалить, переместить файлы.

· Показать текущий каталог.

· Изменить текущий каталог.

· Список содержимого текущей или указанной директории.

· Загрузка любого файла к себе на устройство.

· Загрузите локальные файлы на целевой ПК. Отправьте свое изображение, pdf, exe или что-нибудь в качестве файла для бота Telegram.

· Автозапуск воспроизведения видео в полноэкранном режиме и без элементов управления для видео с YouTube.

· Сделать скриншот.

· Выполнить любой файл.

· Доступ к микрофону.

· Запустить HTTP-прокси-сервер.

· Клавиша блокировки цели.

· Расписание задач для выполнения в заданное время.

· Кодировать / декодировать все локальные файлы.

· Ping.

· Update .exe - спасибо LearnerZone.

· Саморазрушить RAT.

· Изменить обои из файла или URL-адреса.

· Выполнить произвольный код python 2.7.

· [СКОРО] Браузер (IE, Firefox ~~, Chrome ~~) загрузка файлов cookie.

· [СКОРО] Восстановление пароля.

· [СКОРО] Мониторинг веб-трафика (графически?).

· [СКОРО] Тонкая настройка сценариев (то есть: если приложение x открыто y выполняется).

· [СКОРО] Заморозить мышь цели.

· [СКОРО] Захват буфера обмена (текст, изображение).

· [СКОРО] Скрыть значки на рабочем столе.

· [СКОРО] Сделать снимки с веб-камеры (если они прикреплены).

· [СКОРО] Сжать аудио.

Установка и использование:

· Клонируем репозиторий.

· Создаем и настраиваем себе бота в Telegram с помощью BotFather.

· На целевом хосте устанавливаем необходимые зависимости.

> python.exe –m pip install –r requirements.txt (Копируем перед этим из папки с RAT файл requirements.txt в папку c Python)

· На целевом хосте в скрипте RATAttack.py меняем строку, добавив в него HTTP API нашего бота.

Так же, комментируем строку с прокси модулем, она нам не нужна.

· Устанавливаем pyHook 64-bit или 32-bit в зависимости от вашей системы.

Полагаю, понятно, что он в папке с Python.

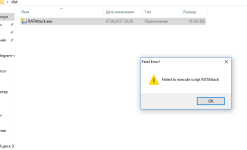

· Теперь можно запускать RATAttack.py

В свою очередь, мы, открыв чат с ботом, даем команду /start, которая покажет нам список доступных команд применимых к целевому хосту.

Полный список команд:

· arp - display arp table

· capture_pc - screenshot PC

· cp - copy files

· cd - change current directory

· delete - delete a file/folder

· download - download file from target

· decode_all - decode ALL encoded local files

· dns - display DNS Cache

· encode_all - encode ALL local files

· freeze_keyboard - enable keyboard freeze

· unfreeze_keyboard - disable keyboard freeze

· get_chrome - Get Google Chrome's login/passwords

· hear - record microphone

· ip_info - via ipinfo.io

· keylogs - get keylogs

· ls - list contents of current or specified directory

· msg_box - display message box with text

· mv - move files

· pc_info - PC information

· ping - makes sure target is up

· play - plays a youtube video

· proxy - opens a proxy server

· pwd - show current directory

· python_exec - interpret python

· reboot - reboot computer

· run - run a file

· schedule - schedule a command to run at specific time

· self_destruct - destroy all traces

· shutdown - shutdown computer

· tasklist - display services and processes running

· to - select targets by it's name

· update - update executable

· wallpaper - change wallpaper

Примеры выполнения:

> /ip_info

> /pwd

В папке с RAT есть два скрипта, которые мы можем добавить в автозагрузку:

> run.bat (Консоль выполнения команд будет видна)

> runNoConsole.bat (Соответственно не видна)

Ко всему прочему, есть возможность скомпилировать RATAttack для закрепления в системе:

Меняем путь в compileAndRun.bat

Или:

Выполняем `pyinstaller --onefile --noconsole C: \ path \ to \ RATAttack.py`. Вы также можете передать `--icon = <path \ to \ icon.ico>` для использования любого пользовательского значка.

Готовый файл находим в C: \ Python27 \ Scripts \ dist \. Вы можете изменить имя .exe на все, что пожелаете.

При запуске файла .exe, скрипт будет отрабатывать в скрытом режиме, и будет запускаться при старте системы. Вы можете вернуться к нормальной работе с помощью команды боту /self_destruct или вручную удалить каталог C: \ Users \ Username \ AppData \ Roaming \ Portal и C: \ Users \ Username \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup \ Portal.lnk (хотя я рекомендую удалить их вручную на время).

Изменение настроек:

Вы также можете изменить имя скрытого файла .exe и его местоположение и имя папки, в которую поместится исполняемый файл. Сделать это можно путем изменения compiled_name и hide_folder соответственно.

Заметки:

В настоящее время поддерживается только Python2. Поддержка Python3 будет добавлена в ближайшее время.

На этом, пожалуй, все. В использовании есть свои плюсы и минусы, но как по мне плюсов больше (антивирусы вообще не играют роли). Надеюсь инфа была полезной.

Сегодня рассмотрим RAT для Windows, очередной такой ратник, для тех, кто не в курсе, что такое RAT:

· RAT —Remote Administration Tool, в переводе — «средство удалённого администрирования» или «средство удалённого управления».

Но этот RAT немного отличается от привычных. В качестве командной оболочки мы будем использовать Telegram.

Если конкретнее, то будем использовать - Windows Remote Administration Tool via Telegram (Python 2.7) | Originally created by Ritiek.

Страница разработчиков на Github:

> https://github.com/mvrozanti/RAT-via-Telegram

Рассмотрим подробнее, существующие средства удаленного администрирования на рынке сталкиваются с двумя основными проблемами:

· Отсутствие шифрования.

· Необходимость переадресации портов

Этот RAT преодолевает эти проблемы, используя API-интерфейс Telegram.

Полностью зашифрован. Обмениваемые данные нельзя использовать при использовании инструментов MITM.

Приложение Telegram messenger обеспечивает простой способ связи с целевым объектом, не настраивая порты.

Основные особенности и функции:

· Keylogger с включенным заголовком окна

· Получить информацию о цели.

· Получить информацию об IP-адресе целевого ПК и приблизительное местоположение его на карте.

· Удалить, переместить файлы.

· Показать текущий каталог.

· Изменить текущий каталог.

· Список содержимого текущей или указанной директории.

· Загрузка любого файла к себе на устройство.

· Загрузите локальные файлы на целевой ПК. Отправьте свое изображение, pdf, exe или что-нибудь в качестве файла для бота Telegram.

· Автозапуск воспроизведения видео в полноэкранном режиме и без элементов управления для видео с YouTube.

· Сделать скриншот.

· Выполнить любой файл.

· Доступ к микрофону.

· Запустить HTTP-прокси-сервер.

· Клавиша блокировки цели.

· Расписание задач для выполнения в заданное время.

· Кодировать / декодировать все локальные файлы.

· Ping.

· Update .exe - спасибо LearnerZone.

· Саморазрушить RAT.

· Изменить обои из файла или URL-адреса.

· Выполнить произвольный код python 2.7.

· [СКОРО] Браузер (IE, Firefox ~~, Chrome ~~) загрузка файлов cookie.

· [СКОРО] Восстановление пароля.

· [СКОРО] Мониторинг веб-трафика (графически?).

· [СКОРО] Тонкая настройка сценариев (то есть: если приложение x открыто y выполняется).

· [СКОРО] Заморозить мышь цели.

· [СКОРО] Захват буфера обмена (текст, изображение).

· [СКОРО] Скрыть значки на рабочем столе.

· [СКОРО] Сделать снимки с веб-камеры (если они прикреплены).

· [СКОРО] Сжать аудио.

Установка и использование:

· Клонируем репозиторий.

· Создаем и настраиваем себе бота в Telegram с помощью BotFather.

· На целевом хосте устанавливаем необходимые зависимости.

> python.exe –m pip install –r requirements.txt (Копируем перед этим из папки с RAT файл requirements.txt в папку c Python)

· На целевом хосте в скрипте RATAttack.py меняем строку, добавив в него HTTP API нашего бота.

Так же, комментируем строку с прокси модулем, она нам не нужна.

· Устанавливаем pyHook 64-bit или 32-bit в зависимости от вашей системы.

Полагаю, понятно, что он в папке с Python.

· Теперь можно запускать RATAttack.py

В свою очередь, мы, открыв чат с ботом, даем команду /start, которая покажет нам список доступных команд применимых к целевому хосту.

Полный список команд:

· arp - display arp table

· capture_pc - screenshot PC

· cp - copy files

· cd - change current directory

· delete - delete a file/folder

· download - download file from target

· decode_all - decode ALL encoded local files

· dns - display DNS Cache

· encode_all - encode ALL local files

· freeze_keyboard - enable keyboard freeze

· unfreeze_keyboard - disable keyboard freeze

· get_chrome - Get Google Chrome's login/passwords

· hear - record microphone

· ip_info - via ipinfo.io

· keylogs - get keylogs

· ls - list contents of current or specified directory

· msg_box - display message box with text

· mv - move files

· pc_info - PC information

· ping - makes sure target is up

· play - plays a youtube video

· proxy - opens a proxy server

· pwd - show current directory

· python_exec - interpret python

· reboot - reboot computer

· run - run a file

· schedule - schedule a command to run at specific time

· self_destruct - destroy all traces

· shutdown - shutdown computer

· tasklist - display services and processes running

· to - select targets by it's name

· update - update executable

· wallpaper - change wallpaper

Примеры выполнения:

> /ip_info

> /pwd

В папке с RAT есть два скрипта, которые мы можем добавить в автозагрузку:

> run.bat (Консоль выполнения команд будет видна)

> runNoConsole.bat (Соответственно не видна)

Ко всему прочему, есть возможность скомпилировать RATAttack для закрепления в системе:

Меняем путь в compileAndRun.bat

Или:

Выполняем `pyinstaller --onefile --noconsole C: \ path \ to \ RATAttack.py`. Вы также можете передать `--icon = <path \ to \ icon.ico>` для использования любого пользовательского значка.

Готовый файл находим в C: \ Python27 \ Scripts \ dist \. Вы можете изменить имя .exe на все, что пожелаете.

При запуске файла .exe, скрипт будет отрабатывать в скрытом режиме, и будет запускаться при старте системы. Вы можете вернуться к нормальной работе с помощью команды боту /self_destruct или вручную удалить каталог C: \ Users \ Username \ AppData \ Roaming \ Portal и C: \ Users \ Username \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup \ Portal.lnk (хотя я рекомендую удалить их вручную на время).

Изменение настроек:

Вы также можете изменить имя скрытого файла .exe и его местоположение и имя папки, в которую поместится исполняемый файл. Сделать это можно путем изменения compiled_name и hide_folder соответственно.

Заметки:

В настоящее время поддерживается только Python2. Поддержка Python3 будет добавлена в ближайшее время.

На этом, пожалуй, все. В использовании есть свои плюсы и минусы, но как по мне плюсов больше (антивирусы вообще не играют роли). Надеюсь инфа была полезной.