Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Анонимность и приватность

Анонимность в сети делят на два типа: социальную и техническую. Социальная анонимность – ограничение доступа к информации, которую пользователи могут дать о себе сами. Техническая анонимность – это защита конфиденциальных данных программными способами. Программные методы основаны на использовании сервисов-посредников и защищённых каналов связи. Наиболее часто используются прокси-серверы – посредники между отправителем сообщения и сайтом. Помимо прокси применяют технологию VPN, которая помогает скрыть IP и I2P, которая работает поверх Сети. Одним из самых надёжных способов сохранить анонимность считается Tor, который обеспечивает маршрутизацию через несколько прокси-серверов. Существуют десятки и сотни отдельных проектов, помогающих обеспечить анонимность. Это сети на основе Wi-Fi, расширения для браузеров, отдельные программы, устанавливаемые на компьютер. Они не гарантируют полной анонимности, но заметно усложняют путь к персональным данным. В этом разделе собраны статьи и практические рекомендации по сохранению анонимности в сети.

Статья Моделирование векторов атак и создание IOC-защищённых ID

Май 12

- 5 645

- 2

Эта статья является переводом. Оригинал вотСсылка скрыта от гостей

Это первая часть статьи, состоящая из двух частей, в которой пойдет речь о применении шпионажа для разработки вредоносных ПО, при этом, устойчивым к форенсике и применении атрибуции. В этой первой части я собираюсь дать несколько советов и примеров того, как применять методологию моделирования угроз к процессу разработки, а также поделиться простой методикой, с которой я экспериментировал, исследуя методы создания и хранения данных, устойчивых к анализу финегрпринтов.

ДИСКЛЕЙМЕР: Следующее содержание предназначено только для использования в образовательных и исследовательских целях. Автор не потворствует противоправным действиям.

Основы фонового моделирования и моделирования угроз

Если вы разрабатываете какое-то программное...

Статья О стеганографии кратко, ДКП, Встраивание ЦВЗ

Апр 10

- 8 392

- 1

Стеганография - от греч. στεγανός [‘стеганос’] «скрытый» + γράφω [‘графо’] «пишу»; букв. «тайнопись» — способ передачи или хранения информации с учётом сохранения в тайне самого факта такой передачи (хранения). Этот термин ввёл в 1499 году аббат бенедиктинского монастыря Св. Мартина в Шпонгейме Иоганн Тритемий в своём трактате «Стеганография» (лат. Steganographia), зашифрованном под магическую книгу.

Данное определение, приведенное на соответствующей странице Википедии, а также практически в каждом учебнике по стеганографии, подчеркивает, как давно были заложены базовые принципы. Существуют и более ранние отсылки к процессу скрытой или неявной передачи данных (V в. до н. э.).

За периодом времени данный вид технического искусства разросся и нашел свою индивидуальную нишу применения в окружающем нас мире.

Так как рассказать о всех тонкостях данной научной области в...

Данное определение, приведенное на соответствующей странице Википедии, а также практически в каждом учебнике по стеганографии, подчеркивает, как давно были заложены базовые принципы. Существуют и более ранние отсылки к процессу скрытой или неявной передачи данных (V в. до н. э.).

За периодом времени данный вид технического искусства разросся и нашел свою индивидуальную нишу применения в окружающем нас мире.

Так как рассказать о всех тонкостях данной научной области в...

Статья Эксперимент по цифровой анонимности: уроки и выводы

Дек 05

- 24 237

- 38

Статья для участия в конкурсе Мамкин Аноним

Предполагаю, субъективно, что за этим скрывается только индивидуальный фантастический мир в человеческой голове, связанный с каким-то опытом, личным или услышанным, прочитанным, увиденным. Отсюда следует, что полной картины мы не видим в любом случае, какие-то кусочки знаний и опыта учитываем, но очень часто упускаем критически важные нюансы. Всегда есть какие-то неизвестные переменные в общем уравнении интернет анонимности, из-за которых эта хрупкая цепочка может легко порваться. Постараюсь это учитывать в моей романтической истории, обязательно соблюдая при этом законодательство.

Так пошутила жизнь, что моя ИТ специальность попала в ряды...

Романтическая анонимность

Прежде чем об этом говорить, давайте определимся, что за этими словами скрывается?

Предполагаю, субъективно, что за этим скрывается только индивидуальный фантастический мир в человеческой голове, связанный с каким-то опытом, личным или услышанным, прочитанным, увиденным. Отсюда следует, что полной картины мы не видим в любом случае, какие-то кусочки знаний и опыта учитываем, но очень часто упускаем критически важные нюансы. Всегда есть какие-то неизвестные переменные в общем уравнении интернет анонимности, из-за которых эта хрупкая цепочка может легко порваться. Постараюсь это учитывать в моей романтической истории, обязательно соблюдая при этом законодательство.

Так пошутила жизнь, что моя ИТ специальность попала в ряды...

Статья В поисках анонимности: Бесплатный спутниковый Wi-Fi интернет Skyway Global — разоблачение аферы

Ноя 20

- 16 984

- 22

"Уж сколько раз твердили миру, что лесть гнусна, вредна,

Да только всё не в прок..."

Иван Андреевич Крылов

Да только всё не в прок..."

Иван Андреевич Крылов

Сегодня перед многими пользователями встаёт задача - как получить быстрый, анонимный и главное дешевый интернет. Можно перебирать множество вариантов, начиная от спутниковых "тарелок" и оптоволоконных линий до мобильного 4G и 5G-интернета, однако в каждом варианте всегда присутствуют свои минусы либо в цене, либо в качестве, либо и в том и в другом. Решение есть - Skyway Global! Купив данный спутниковый Wi-Fi роутер всего за 1900 руб., Вы навсегда забудете о том, что за интернет нужно платить! Быстро, бесплатно и прямо из космоса!

Вчера взялся за изучение темы анонимной передачи сигналов. Точнее даже не передачи, а получения сигнала для обеспечения доступа к глабальной сети таким образом, чтобы база источника сигнала не могла бы обнаружить его получателя. В условиях крупного города всё довольно просто - берешь соседскую точку доступа Wi-Fi и пользуешься...

Конкурс Настройки минимальной анонимности в Windows-10

Ноя 16

- 13 679

- 9

"Статья для участия в конкурсе Мамкин Аноним"

На написание этой статьи меня спровоцировали несколько опубликованных статей на данном форуме. Автор первой провокационной статьи описал возможный способ скрыть свою личность в сети Интернет, находясь в "полевых условиях". Согласитесь, это анонимно, но неуютно, неудобно. Каждому человеку свойственно находиться в зоне комфорта: сидеть в уютном кресле перед компьютерным столом с чашкой ароматного кофе.

Автор другой статьи начал описывать минимальную анонимность в ОС Windows, но почему-то не закончил. По каким-то причинам вторая его статья посвящена уже анонимности не в Windows, а в Linux. Такое...

На написание этой статьи меня спровоцировали несколько опубликованных статей на данном форуме. Автор первой провокационной статьи описал возможный способ скрыть свою личность в сети Интернет, находясь в "полевых условиях". Согласитесь, это анонимно, но неуютно, неудобно. Каждому человеку свойственно находиться в зоне комфорта: сидеть в уютном кресле перед компьютерным столом с чашкой ароматного кофе.

Автор другой статьи начал описывать минимальную анонимность в ОС Windows, но почему-то не закончил. По каким-то причинам вторая его статья посвящена уже анонимности не в Windows, а в Linux. Такое...

Статья Моя маленькая анонимность

Ноя 11

- 23 664

- 58

Учитывая тот факт, что существует бесчисленное количество рецептов блюда под названием "анонимность" , я могу написать несколько статей. Вот одна из них.

В этой статье я предлагаю к прочтению одно из приготовленных мною блюд из книги рецептов с названием "Анонимность в сети".

Добиться анонимности в сети "Интернет" очень сложно. В современном мире это действительно сложная задача, учитывая тот факт что за каждым из нас следят и контролируют системы мониторинга и деанонимизации пользователей соцсетей

В этой статье я предлагаю к прочтению одно из приготовленных мною блюд из книги рецептов с названием "Анонимность в сети".

Добиться анонимности в сети "Интернет" очень сложно. В современном мире это действительно сложная задача, учитывая тот факт что за каждым из нас следят и контролируют системы мониторинга и деанонимизации пользователей соцсетей

Ссылка скрыта от гостей

. Упомянутые программы предлагаются государственным и частным клиентам Научно-исследовательским вычислительным центром при управлении делами президента России. С помощью сервисов «ПСКОВ» и «Шерлок» страховые компании могут проверять недобросовестных сотрудников, а службы безопасности компаний — кандидатов на работу; «Посейдон» помогает...Статья IP адрес - Почему его не стоит светить

Авг 30

- 7 309

- 10

Добрый день, дорогие форумчане. Данная статья будет немного в необычном формате. Здесь мы рассмотрим причины, по которым нельзя светить свой IP адрес. Многие уже об этом слышали, но смысл говорить, когда нет практики. И этим мы сегодня займемся. Погнали.

На сколько это опасно?

Начну пожалуй с нестандартной ситуации. Все знают, что такое отдел К? Да, тот самый отдел по борьбе с киберпреступностью.

И так, допустим вы решили взломать сайт. Крупный, жирный сайт. Нашли подходящую дыру и успешно вошли в систему, но тут вы забыли включить средства защиты, такие как Proxy или VPN. Так как были ослеплены жаждой поиметь с этого сайта крупную сумму бабла. Что тогда? Какое то время после взлома ничего не происходило. Вы жили своей жизнью, но вот не задача произошла, когда вас вычислили и на пороге уже ждет наряд. Как это произошло? Начнем с того, что в большей степени за вторжения в систему...

Статья Атака на систему распознавания лиц

Июн 18

- 24 168

- 98

Хорошо это или не очень, но в крупных городах практически не осталось мест, которые не попадали бы в полe зрения одной или нескольких камер - полицейские и городские камеры на улицах, частные системы видеонаблюдения в магазинах и кафе, регистраторы в автомобилях, камеры смартфонов. Зачастую, на нас одновременно нацелено сразу несколько объективов одновременно. Добавьте к этому алгоритмы распознавания лиц в социальных сетях и системы аналитики, наподобие созданной компанией Hitachi Kokusai Electric (способной распознавать 36 миллионов лиц в секунду) — получится, что почти каждый наш шаг записывается и анализируется. Что в свою очередь вызывает нарастающее недовольство отдельных граждан, обеспокоенных бесцеремонным вторжением в их личную жизнь. И как следствие - разработку различных методов, направленных на ввод в заблуждение этих систем.

Недавно китайские исследователи создали устройство, помогающее не только скрыть личность, но и выдать себя за другого человека...

Недавно китайские исследователи создали устройство, помогающее не только скрыть личность, но и выдать себя за другого человека...

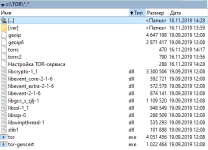

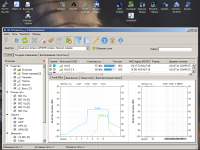

Статья Динамическая смена внешнего IP

Июн 11

- 5 463

- 4

Доброго времени суток всем друзьям и гостям форума codeby.net. Сегодня я расскажу вам про способ решения возникшей передомной задачи.

Был у меня под рукой написан некий Crawler, который обдирает объявления с сайта X, и все было бы хорошо, но этот ресурс через некоторое количество запросов начинал блокировать мой IP.

Я подумал, что было бы неплохо через случайное число запросов менять свой внешний IP, что позволит обойти блокировку.

Так же следует упомянуть про некоторые ограничения, софт который я юзал был написан под Windows, его функционал меня полностью устраивал и менять что то внутри я не хотел.

И так думаю постановка задачи ясна, теперь перейдем к решению.

Нам понадобится:

1. Скачать и установить на свою систему две тулзы:

-

-

2. Источник с SSH-доступами

Установку софта мы опустим, думаю трудностей у читателей не возникнет. Поговорим немного о его...

Был у меня под рукой написан некий Crawler, который обдирает объявления с сайта X, и все было бы хорошо, но этот ресурс через некоторое количество запросов начинал блокировать мой IP.

Я подумал, что было бы неплохо через случайное число запросов менять свой внешний IP, что позволит обойти блокировку.

Так же следует упомянуть про некоторые ограничения, софт который я юзал был написан под Windows, его функционал меня полностью устраивал и менять что то внутри я не хотел.

И так думаю постановка задачи ясна, теперь перейдем к решению.

Нам понадобится:

1. Скачать и установить на свою систему две тулзы:

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей

2. Источник с SSH-доступами

Установку софта мы опустим, думаю трудностей у читателей не возникнет. Поговорим немного о его...