Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

🚨 Ещё можно успеть на курс «OSINT: технология боевой разведки» от Академии Кодебай

🔍 Изучите методы разведки с использованием открытых источников (OSINT) для проведения успешных атак.

🛠️ Освойте ключевые инструменты, такие как Maltego, TheHarvester и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальную разведку.

🧠 Развивайте навыки, которые помогут вам стать экспертом в области информационной безопасности.Запись открыта до 23 мая Подробнее о курсе ...

Информац. безопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья Уязвимость имени Векерта - Google в опасности

Мар 10

- 4 348

- 6

Уязвимость имени Векерта - Google в опасности.

Рад приветствовать тебя,дорогой читатель, сегодня мы имеем дело с очередной фичей Google, точнее их недоработкой с системе определения загруженности транспортом улиц. Программисты гугл пошли по старому принципу "Большинства", если кто помнит статью о серии недоработок их системы - тот поймёт. Но в кратком содержании: любое название неподтверждённого заведения на карте можно было изменить, если несколько людей с разных айпи подадут похожую правку информации. Без лишней болтовни приступаем к делу, прежде оглашая небольшой план на статью сегодняшнюю:

Рад приветствовать тебя,дорогой читатель, сегодня мы имеем дело с очередной фичей Google, точнее их недоработкой с системе определения загруженности транспортом улиц. Программисты гугл пошли по старому принципу "Большинства", если кто помнит статью о серии недоработок их системы - тот поймёт. Но в кратком содержании: любое название неподтверждённого заведения на карте можно было изменить, если несколько людей с разных айпи подадут похожую правку информации. Без лишней болтовни приступаем к делу, прежде оглашая небольшой план на статью сегодняшнюю:

- Эксперимент немецкого художника и элементарный , более простого способа и найти бы невозможно, хоть вечность в распоряжения заполучи, процесс определения загруженности трафиком улиц..

- Как это повторить, но менее затратным способом, имея лишь один ПК?

- Как это могут использовать...

Статья CVE-2020-2555: RCE из-за ошибки десериализации на сервере oracle weblogic

Мар 09

- 3 724

- 0

CVE-2020-2555

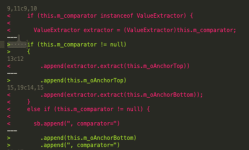

Уязвимости небезопасной десериализации стали популярной целью для злоумышленников/исследователей веб-приложений Java. Эти уязвимости часто приводят к удаленному выполнению кода и, как правило, их сложно исправить. В этом сообщении мы рассмотрим CVE-2020-2555 (ZDI

Изучение патча, чтобы найти source

Sources - это метод Java с контролируемыми параметрами, который может быть вызван злоумышленником. В Java,

Уязвимости небезопасной десериализации стали популярной целью для злоумышленников/исследователей веб-приложений Java. Эти уязвимости часто приводят к удаленному выполнению кода и, как правило, их сложно исправить. В этом сообщении мы рассмотрим CVE-2020-2555 (ZDI

Ссылка скрыта от гостей

), о котором сообщил ZDI Чанг из VNPT ISC. Эта критическая уязвимость (оценка CVSS 9,8) затрагивает библиотеку Oracle Coherence, которая используется в популярных продуктах, таких как Oracle WebLogic Server. Ее исправили в

Ссылка скрыта от гостей

вместе с 333 другими ошибками.Изучение патча, чтобы найти source

Sources - это метод Java с контролируемыми параметрами, который может быть вызван злоумышленником. В Java,

readObject()или readExternal() метод класса автоматически вызывается для...Soft Софт Dangerzone: преобразователь потенциально опасных файлов

Мар 08

- 4 278

- 2

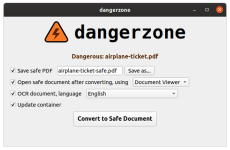

Программа берет потенциально опасные PDF-файлы, офисные документы или изображения и конвертирует их в безопасный PDF-файл.

Dangerzone работает следующим образом: вы даете ему документ, в котором не уверенны, можете ли вы ему доверять (например, вложение электронной почты). Внутри песочницы dangerzone преобразует документ в PDF (если он еще не создан), а затем преобразует PDF в необработанные пиксельные данные: список значений цвета RGB для каждой страницы. Затем в отдельной песочнице dangerzone берет эти данные пикселей и преобразует их обратно в PDF.

Некоторые...

Dangerzone работает следующим образом: вы даете ему документ, в котором не уверенны, можете ли вы ему доверять (например, вложение электронной почты). Внутри песочницы dangerzone преобразует документ в PDF (если он еще не создан), а затем преобразует PDF в необработанные пиксельные данные: список значений цвета RGB для каждой страницы. Затем в отдельной песочнице dangerzone берет эти данные пикселей и преобразует их обратно в PDF.

- Скачать 0.1 для Mac

- Скачать 0.1 для Windows

- См. Установку в вики для репозиториев Linux

Некоторые...

Статья Bad Usb или как я уток разводил, Практическое пособие по Rubber Duck

Фев 05

- 21 960

- 29

Предисловие

Решил я как-то хозяйство дома завести, благо земли хватает вдоволь. Выбор остановил на утках. Знающие люди сказали, что от них куда больше пользы, чем от кур да и вкуснее они. Началось с того (как это частенько бывает), что узнал я про этих уток не из новостных лент, я практически от первоисточника, а точнее всеми любимого DEFCON-а. Заинтересовало меня их послание, хотя, если честно, не скажу, что я да и другие разработчики не догадывались об этом раньше, но ребята потрудились на славу и выдали миру весьма полезную информацию, касаемо этих самых уток и дали им звучное имя Rubber Duck. Как Вы догадались, эта порода уток ни что иное, как Bad Usb.

Первый блин комом

Как водится у хорошего хозяина, не все сразу ладится, так как первый опыт разведения этой породы мерзо-уток по сути ничем хорошим не увенчался, трудности...

Статья Адресация и передача данных в сети

Янв 31

- 10 359

- 2

КОМПЬЮТЕРНЫЕ СЕТИ

<< Начало

4. Адресация и передача данных в сети

Как нам стало известно из предыдущих статей - существуют различные каналы передачи данных, такие как электрические провода, оптоволоконные кабели, радиоволны. Но для того, чтобы объединить цифровые устройства в единую сеть нужно одно общее условие. Этим условием является – протокол, который подразумевает набор правил для взаимодействия между сетевыми устройствами. Протокол включает в себя обращение одного устройства к другому по имени, рукопожатие (handshake), обмен информацией в виде передачи данных и разрыв соединения.

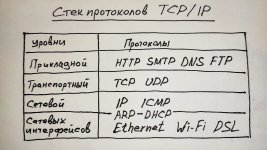

На сегодняшний день основной сетевой моделью передачи данных фактически является TCP/IP. Данная модель определяет основной набор правил для качественной передачи данных от отправителя к получателю.

Стек протоколов TCP/IP состоит из четырех уровней – уровня сетевых...

<< Начало

4. Адресация и передача данных в сети

Как нам стало известно из предыдущих статей - существуют различные каналы передачи данных, такие как электрические провода, оптоволоконные кабели, радиоволны. Но для того, чтобы объединить цифровые устройства в единую сеть нужно одно общее условие. Этим условием является – протокол, который подразумевает набор правил для взаимодействия между сетевыми устройствами. Протокол включает в себя обращение одного устройства к другому по имени, рукопожатие (handshake), обмен информацией в виде передачи данных и разрыв соединения.

На сегодняшний день основной сетевой моделью передачи данных фактически является TCP/IP. Данная модель определяет основной набор правил для качественной передачи данных от отправителя к получателю.

Стек протоколов TCP/IP состоит из четырех уровней – уровня сетевых...

Статья Полное погружение в контроль доступа к AWS S3 - получение контроля над вашими ресурсами

Янв 30

- 6 195

- 4

Статья является переводом. Оригинал находится

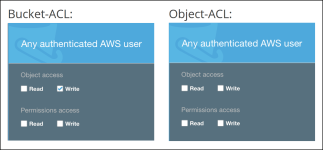

TL;DR: Настройка контроля доступа AWS S3 состоит из нескольких уровней, каждый из которых имеет свой собственный уникальный риск неправильной настройки. Мы рассмотрим специфику каждого уровня и определим опасные случаи и моменты, когда слабые ACL могут создать уязвимые конфигурации, влияющие на владельца S3-bucket и/или через сторонние ресурсы, используемые многими компаниями. Мы также покажем, как сделать это должным образом и как осуществлять мониторинг такого рода проблем.

Вспомним прошлое

Amazon Web Services (AWS) предоставляет услугу под названием...

Ссылка скрыта от гостей

TL;DR: Настройка контроля доступа AWS S3 состоит из нескольких уровней, каждый из которых имеет свой собственный уникальный риск неправильной настройки. Мы рассмотрим специфику каждого уровня и определим опасные случаи и моменты, когда слабые ACL могут создать уязвимые конфигурации, влияющие на владельца S3-bucket и/или через сторонние ресурсы, используемые многими компаниями. Мы также покажем, как сделать это должным образом и как осуществлять мониторинг такого рода проблем.

Ссылка скрыта от гостей

этой статьи доступна в блоге Detectify.Вспомним прошлое

Amazon Web Services (AWS) предоставляет услугу под названием...

Soft Discover Script или как автоматизировать получение информации о сети или компании

Янв 20

- 3 714

- 5

Всем привет, сегодня хочу продемонстрировать инструмент Discover Script предназначенный для быстрого и эффективного выявления пассивной информации о компании или же её сети. Инструмент разработан Ли Бэйрдом - leebaird/discover.

1. Domain

2. Person

3. Parse salesforce

SCANNING

4. Generate target list

5. CIDR

6. List

7. IP, range, or domain

8. Rerun Nmap scripts and MSF aux

WEB

9. Insecure direct object reference

10. Open multiple tabs in Firefox

11. Nikto

12. SSL

MISC

13. Parse XML

14. Generate a malicious payload

15. Start a Metasploit listener

16. Update

17. Exit

Discover Script включает в себя следующий функционал:

RECON

1. Domain

2. Person

3. Parse salesforce

SCANNING

4. Generate target list

5. CIDR

6. List

7. IP, range, or domain

8. Rerun Nmap scripts and MSF aux

WEB

9. Insecure direct object reference

10. Open multiple tabs in Firefox

11. Nikto

12. SSL

MISC

13. Parse XML

14. Generate a malicious payload

15. Start a Metasploit listener

16. Update

17. Exit

[COLOR=rgb(243...

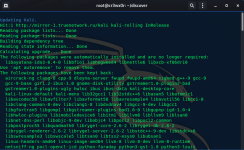

Статья Гайд 2020 по запуску режима монитора в TP-LINK TL-WN722N v2/v3 Kali Linux Wardriving

Янв 20

- 53 637

- 86

English version

Сегодня в программе, трансформация чудовища в красавицу, заставим ошибку производства работать под нашу дудочку. Речь о TP-LINK TL-WN722N v2/v3 долго распинаться не будем, приступим к делу.

Что бы у вас всё заработало, соблюдаем четкие требованиям и следуем инструкции, ибо я не гарантирую работоспособность данной инструкции на любых других дистрибутивах/ядрах, собственно о версии дистрибутива, качаем Kali Linux 2019.2 если уже установлена убедитесь что вы на ядре 4.19 если нет то вот ссылка вам на скачивание Kali Linux 2019.2...

Введение

Сегодня в программе, трансформация чудовища в красавицу, заставим ошибку производства работать под нашу дудочку. Речь о TP-LINK TL-WN722N v2/v3 долго распинаться не будем, приступим к делу.

Требования

Что бы у вас всё заработало, соблюдаем четкие требованиям и следуем инструкции, ибо я не гарантирую работоспособность данной инструкции на любых других дистрибутивах/ядрах, собственно о версии дистрибутива, качаем Kali Linux 2019.2 если уже установлена убедитесь что вы на ядре 4.19 если нет то вот ссылка вам на скачивание Kali Linux 2019.2...

Soft MacroPack - Обфускация shellcode

Янв 08

- 8 125

- 7

Приветствую, сегодня хочу представить аудитории инструмент, целью которого является обфускация вашего, или где-то позаимствованного кода. Итогом будет, как обещают авторы, снижение агрессии на него АВ-программ. Я полагаю, не нужно обьяснять, что обфусцированные примеры не стоит постить на любимый многими «хакерами» ресурс.

Вот собственно, Macro Pack:

Macro Pack - это инструмент, используемый для автоматизации обфускации и генерации документов MS Office для проведения тестирования на проникновение. Macro Pack – позволяет обойти алгоритмы выявления вредоносного кода антивирусными программами и упростит преобразование vba – полезной нагрузки в окончательный документ Office.

Более подробная информация находится тут:

> sevagas/macro_pack

Особенности:

Вот собственно, Macro Pack:

Macro Pack - это инструмент, используемый для автоматизации обфускации и генерации документов MS Office для проведения тестирования на проникновение. Macro Pack – позволяет обойти алгоритмы выявления вредоносного кода антивирусными программами и упростит преобразование vba – полезной нагрузки в окончательный документ Office.

Более подробная информация находится тут:

> sevagas/macro_pack

Особенности:

- Отсутствует необходимость конфигурирования

- Необходимые действия могут быть выполнены одной строкой кода

- Создание Word, Excel и PowerPoint...