Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Инструменты пентестера

Статья Восстанавливаем GRUB в Kali Linux после обновления до Windows 10

Июн 21

- 27 655

- 9

Автор статьи: AndreyKravets, первоначально статья опубликована по адресу

Автор в социальной сети:

Привет всем! Недавно столкнулся с такой проблемой, как восстановление загрузчика GRUB на ноуте с двумя операционками – Windows 10 и Kali Linux. В интернете пришлось довольно долго искать необходимый мануал, поскольку с подобным мало кто сталкивается. В основном пишут о восстановлении GRUB в Ubuntu, а это не совсем подходит для Kali. Поэтому решил поделиться своим опытом – возможно кому-то пригодится.

Вообще-то две (а иногда и более) принципиально различных ОС на моих компьютерах уживаются уже несколько лет, ничего удивительного в этом нет...

Ссылка скрыта от гостей

, другие статьи автора вы можете найти на сайте

Ссылка скрыта от гостей

. Автор в социальной сети:

Ссылка скрыта от гостей

.Привет всем! Недавно столкнулся с такой проблемой, как восстановление загрузчика GRUB на ноуте с двумя операционками – Windows 10 и Kali Linux. В интернете пришлось довольно долго искать необходимый мануал, поскольку с подобным мало кто сталкивается. В основном пишут о восстановлении GRUB в Ubuntu, а это не совсем подходит для Kali. Поэтому решил поделиться своим опытом – возможно кому-то пригодится.

Вообще-то две (а иногда и более) принципиально различных ОС на моих компьютерах уживаются уже несколько лет, ничего удивительного в этом нет...

Статья Автоматизация разведки: Инструмент AUTO-RECON для профессионалов кибербезопасности

Июн 13

- 5 939

- 4

Добрый день,Уважаемые Друзья и Форумчане.

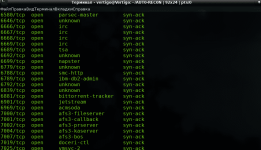

Сегодня разберём работу нового инструмента из категории information gathering

Автор скрипта gotr00t0day.

Опций у данного инструмента нет,но разведывательную информацию он старается предоставить полноценную и исчерпывающую.

Работа его автоматизирована и немного забегает даже в сторону небольшого pentest при сканировании.

Применение AUTO-RECON очень простое и не требует вмешательства аудитора безопасности.

Установка:

Код:

# git clone https://github.com/gotr00t0day/AUT0-REC0N.git

# cd AUT0-REC0N

# chmod +x setup.sh

# chmod +x auto-recon.sh

# ./setup.sh

# ./auto-recon sh IP_целиДанное сканирование очень удобное и информативное,происходит быстро действительно.

Также полезно для запоминания аудитором безопасности какой порт за что отвечает.

Не требуется подсматривать в...

Настройка Kali Linux – настройка сети, управление Unix пользователями и группами

Июн 04

- 33 592

- 0

1. Настройка сети в Kali Linux

1.1 На рабочем столе с помощью NetworkManager

В стандартной инсталляции рабочего стола у вас уже есть установленный NetworkManager, и вы можете управлять им, настраивать его через центр управления GNOME, а также с помощью меню в правом верхнем углу, как показано на рисунке.Настройки сети по умолчанию используют DHCP для получения IP-адреса, DNS-сервера и шлюза. Однако, вы можете использовать значок шестеренки в правом нижнем углу, чтобы изменить конфигурацию разными способами, например:

- Установить MAC-адрес (это может быть полезно для MAC-спуфинга, когда вы хотите скрыть свой реальный MAC-адрес или имитировать другой, чтобы обойти MAC-фильтрацию в сетях).

- Переключиться на статические настройки IP-адреса.

- Включить или отключить IPv6.

- Добавить дополнительные маршруты.

Установка Wine в Kali Linux 2.0

Июн 04

- 15 110

- 0

Инструкция по установке Wine в Kali Linux 1.x здесь:https://codeby.net/blogs/bezopasnost/router-scan-by-stasm-na-kali-linux-vzlom-routerov-i-wi-fi-v-promyshlennyh-masshtabah/#wine

Wine на Kali используется нечасто – скорее как исключение, но бывает, что нужен и он. Один из пользователей на форуме Kali Linux сообщил, что Wine устанавливать в Kali Linux 2.0 не нужно, поскольку он вроде бы как уже предустановлен. Даже более того – если попытаться установить его старым способом, то можно поломать уже установленный не-эмулятор.

Но на поверку оказалось, что это не совсем так. Давайте разбираться вместе. Если в терминале набрать wine, то появляется следующее сообщение об ошибке:

Wine на Kali используется нечасто – скорее как исключение, но бывает, что нужен и он. Один из пользователей на форуме Kali Linux сообщил, что Wine устанавливать в Kali Linux 2.0 не нужно, поскольку он вроде бы как уже предустановлен. Даже более того – если попытаться установить его старым способом, то можно поломать уже установленный не-эмулятор.

Но на поверку оказалось, что это не совсем так. Давайте разбираться вместе. Если в терминале набрать wine, то появляется следующее сообщение об ошибке:

Код:

root@WebWare:~# wine

it looks like multiarch needs to be enabled. as root, please

execute "dpkg --add-architecture i386 && apt-get update &&

apt-get install...Статья Раскройте потенциал разведки: FinalRecon и ReconT для анализа кибербезопасности

Май 08

- 4 749

- 1

Приветствую Друзей и Уважаемых Форумчан.

Сегодня рассмотрим несколько инструментов для разведки.

Поскольку они немногим идентичны,не вижу смысла для каждого делать отдельный обзор.

В качестве цели побудет немного один и тот же ресурс.

Тестируемый ресурс в список неблагонадёжных попал скорее всего из-за ошибки одного из клиентов.

Что там произошло при взаиморасчётах - не моё дело, но признаков того, что он был создан с целью мошенничества, обнаружено не было.

Начнём с FinalRecon.

Инструмент был создан thewhiteh4t из Нью-Дели.

Установка:

Код:

# git clone https://github.com/thewhiteh4t/FinalRecon.git

# cd FinalRecon/

# pip3 install -r requirements.txt

# chmod +x finalrecon.py

# python3 finalrecon.py -h

Код:

# python3 finalrecon.py --sslinfo url_цели

# python3 finalrecon.py --whois url_цели

# python3 finalrecon.py...Kage - графический метасплоит.

Апр 18

- 9 446

- 6

Приветствую читателей codeby.net!

Сегодня хотелось бы обратить внимание на один интересный проект, созданный для облегчения пользования Metasploit, а именно сеансами meterpreter и не только. И так, "Kage" - инструмент, представляющий собой графический интерфейс пользователя для "Metasploit meterpreter" и обработчика сеансов. Основной принцип его работы это "минимум кода - максимум графики".

Перейдем к подробному ознакомлению. Для начала у нас должен быть предустановлен сам "Metasploit Framework" (Msfrpcd, Msfvenom, Msfdb). После приступаем к установке "Kage". Дальше два варианта: установка с исходников или же запуском бинарника, который имеется как для Windows, так и для Linux.

Инструкция по установке, как и сам инструмент с исходников взят с github:

WayzDev/Kage

Сегодня хотелось бы обратить внимание на один интересный проект, созданный для облегчения пользования Metasploit, а именно сеансами meterpreter и не только. И так, "Kage" - инструмент, представляющий собой графический интерфейс пользователя для "Metasploit meterpreter" и обработчика сеансов. Основной принцип его работы это "минимум кода - максимум графики".

Перейдем к подробному ознакомлению. Для начала у нас должен быть предустановлен сам "Metasploit Framework" (Msfrpcd, Msfvenom, Msfdb). После приступаем к установке "Kage". Дальше два варианта: установка с исходников или же запуском бинарника, который имеется как для Windows, так и для Linux.

Инструкция по установке, как и сам инструмент с исходников взят с github:

WayzDev/Kage

Код:

# Download source code

git clone...Статья Fazscan: Глубокое погружение в возможности инструмента для пентеста и анализа безопасности

Апр 09

- 5 363

- 3

Приветствую Друзей и Уважаемых Форумчан. Представляю вам сегодня новый инструмент для проведения небольшого пентеста.

Название ему дал разработчик от своего имени M.Fazri Nizar. В общем,привет из далёкой Индонезии.

Fazscan может работать на Windows с установленными языковыми пакетами. Android (Termux) тоже может запустить данный софт. И конечно на дистрибутивах Kali Linux и Parrot. Kali Linux более капризно относится к установке,возможно это так мне повезло. C Parrot всё оказалось намного проще,и установка прошла гладко и без дополнительных зависимостей. Покажу как установился у меня на Parrot.

Установка для Parrot:

Код:

# git clone https://github.com/Anon6372098/FazScan.git

# cd FazScan/

# chmod +x installpm.sh

# ./installpm.sh

# chmod +x fazscan.pl

# perl fazscan.pl -это команда запускаЕсли проблемы возникнут при установке,то рекомендуется выполнить следующие команды:

Код:

# apt-get update

# apt-get install...Статья Цикл статей Kali Linux от новичка до продвинутого юзера

Мар 20

- 7 704

- 10

Приветствую тебя читатель. Приглашаю тебя на этот цикл статей по OS Kali Linux. я если честно в нём нифига не соображаю, но мы вместе с вами будем разбираться со всеми сложившимися ситуациями. И так поехали.

Первое что мы делаем это скачиваем дистрибутив самого Kali с

В принципе Live USB это: Удобно, практично, динамично, и почти всегда мобильно.

хватит ораторства, перейдём к сути. У вас явно возникнет вопрос как же поставить дистрибутив Kali на флешку. Есть множество способов это сделать, но я выбрал программу Rufus. Как самый умный я пошёл на офф сайт и скачал последнюю версию и с...

Первое что мы делаем это скачиваем дистрибутив самого Kali с

Ссылка скрыта от гостей

. Можно скачать посредством uTorrent или по прямой ссылке. Пока качается наш образ необходимо определится как и на что будет проходить установка системы, VirtualBox, VMware, Live USB. Я выбрал Live USB. Почему? Очень просто VirtualBox не хотел работать корректно, VMware просто не хотел устанавливаться из-за не совместимости с процессором.В принципе Live USB это: Удобно, практично, динамично, и почти всегда мобильно.

хватит ораторства, перейдём к сути. У вас явно возникнет вопрос как же поставить дистрибутив Kali на флешку. Есть множество способов это сделать, но я выбрал программу Rufus. Как самый умный я пошёл на офф сайт и скачал последнюю версию и с...

Статья Kali Linux 2.0 с ядром 4.0 – Установка проприетарного драйвера NVIDIA – ускоренный видеодрайвер NVIDIA для Linux

Мар 19

- 20 853

- 8

- Инструкция применима к Kali Linux 2.0 с ядром 4.0 и Kali Linux 1.1.0 с ядром 3.18.

- Если у вас видеокарта от AMD, то обратитесь к статье “Установка проприетарного драйвера AMD ATI fglrx на Kali Linux 1.1.0a“.

- Если у вас Kali Linux установлена в виртуальной машине, то она никогда не увидит вашу видеокарту. Т.е. эта инструкция не применима для ОС в виртуальной машине.

Эта инструкция объясняет, как установить проприетарный “NVIDIA Accelerated Linux Graphics Driver” или, проще говоря, драйвер NVIDIA на систему Kali Linux 2.0 с ядром 4.0. По умолчанию, Kali Linux устанавливает драйвер NVIDIA с открытым исходным кодом nouveau, который работает прекрасно, если вам нужно просто отображение. Наличие драйверов с открытым исходным кодом может...