Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Инструменты пентестера

Статья Как начать работать с Kali Linux

Ноя 27

- 25 299

- 3

2. Начало работы с Kali Linux

В отличие от других операционных систем начать работать с Kali Linux намного проще благодаря тому, что образ загрузочного диска является живым ISO образом, что в свою очередь означает, что вам не придётся следовать никаким предварительным инструкциям по установке. Это означает, что вы можете использовать один и тот же образ для тестирования, для использования в целях криминалистической экспертизы загрузочного образа USB или DVD, или для установки в качестве постоянной операционной системы на реальном или виртуальном оборудовании.

В отличие от других операционных систем начать работать с Kali Linux намного проще благодаря тому, что образ загрузочного диска является живым ISO образом, что в свою очередь означает, что вам не придётся следовать никаким предварительным инструкциям по установке. Это означает, что вы можете использовать один и тот же образ для тестирования, для использования в целях криминалистической экспертизы загрузочного образа USB или DVD, или для установки в качестве постоянной операционной системы на реальном или виртуальном оборудовании.

Перейти к содержанию книги Kali Linux Revealed

Скачать книгу в PDF формате Kali Linux Revealed на...

Статья 10 лучших подсказок того, что нужно сделать после установки Kali Linux 2.0

Ноя 18

- 14 122

- 0

С выходом Kali 2.0 мы хотим поделиться несколькими статьями о послеустановочных процедурах, которые мы сами повторяем снова и снова, надеемся, что они окажутся для вас полезными. Мы также здесь отвечаем на некоторые популярные вопросы, которые к нам приходят, здесь наш список из 10 первых подсказок:

Включение или отключение интеллектуальных опций боковой панели

Некоторым людям это нравиться, некоторые ненавидят это. На маленьких разрешениях это может быть раздражающим. Мы говорим об исчезновении боковой панели с левой стороны экрана. Вот короткое видео, как изменить её поведение.

Добавьте ваш публичный ключ SSH в Kali 2.0

Kali Linux 2.0 перенимает из Debian дефолтные опции настройки SSH, которые отключают возможность входа для root без key (так по умолчанию начиная с Jessie).

Менее предпочитаемая альтернатива —...

Включение или отключение интеллектуальных опций боковой панели

Некоторым людям это нравиться, некоторые ненавидят это. На маленьких разрешениях это может быть раздражающим. Мы говорим об исчезновении боковой панели с левой стороны экрана. Вот короткое видео, как изменить её поведение.

Добавьте ваш публичный ключ SSH в Kali 2.0

Kali Linux 2.0 перенимает из Debian дефолтные опции настройки SSH, которые отключают возможность входа для root без key (так по умолчанию начиная с Jessie).

Код:

root@kali:~# grep Root /etc/ssh/sshd_config

PermitRootLogin without-passwordСтатья Революция в мобильном тестировании безопасности: обзор ANDRAX

Ноя 17

- 61 094

- 50

Статья для участия в конкурсе Тестирование Веб-Приложений на проникновение

Доброго времени суток! Сегодня я хочу вам продемонстрировать революционное приложение в сфере пентеста на Android — ANDRAX. Появилось оно довольно недавно, и по этому еще не стало достаточно известным.

До недавних пор, Android пентестерам приходилось отдельно скачивать утилиту через Termux, либо если у пентестера имелся определенный телефон, который поддерживал, NetHunter - то использовать его. Но ANDRAX помогает избежать этих сложностей.

Что же это за программа?

ANDRAX - это приложение для пентестинга, разработанная специально для Android.

Разработка ANDRAX началась 08/09/2016, и исключительно для бразильских пентестеров. Но ANDRAX был полностью пересмотрен и выпущен в 10/10/2018, став доступным для всех. Программа была разработана...

Metasploit – руководство пользователя

Ноя 15

- 23 459

- 7

Это неофициальный перевод руководства пользователя Metasploit на русский язык. Перевод может содержать неточности. Оригинал статьи на английском языке

Ссылка скрыта от гостей

, на официальном сайте правообладателя.Содержание

Сравнение версий продукта

Начало работы с Metasploit

-

Ссылка скрыта от гостей

- Работа Metasploit Pro...

Руководство по установке Metasploit для Linux

Ноя 07

- 10 565

- 1

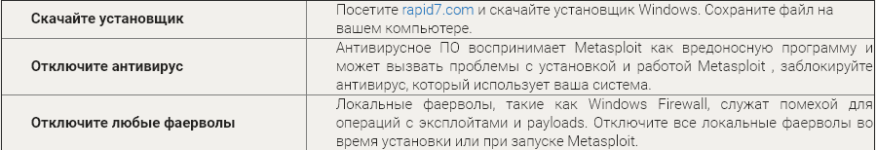

Об установщике Metasploit

Стандартный установщик Metasploit использует графический интерфейс, чтобы помочь вам в процессе установки. Обычно, это несколько подсказок, которые помогают определить локацию для установки Metasploit и порт, который вы хотите, чтобы Metasploit использовал. Когда начинается инсталляция, установщик инсталлирует зависимости и службы, необходимые для запуска Metasploit.

Минимальные требования...

Стандартный установщик Metasploit использует графический интерфейс, чтобы помочь вам в процессе установки. Обычно, это несколько подсказок, которые помогают определить локацию для установки Metasploit и порт, который вы хотите, чтобы Metasploit использовал. Когда начинается инсталляция, установщик инсталлирует зависимости и службы, необходимые для запуска Metasploit.

Внимание! Это руководство по установке Metasploit на Linux. Если вы устанавливаете Metasploit на Windows, обратитесь к этой статье: Установка Metasploit на Windows.

Минимальные требования...

Metasploit Community — Руководство для начинающих

Ноя 07

- 8 837

- 0

О руководстве

Это руководство предоставляет информацию и инструкции для начала работы с Metasploit Community. Следующие разделы описывают целевую аудиторию, структуру и условные обозначения, которые использованы в этом руководстве.

Целевая аудитория

Это руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Community для тестирования на проникновение.

Структура

Руководство включает в себя следующие главы:

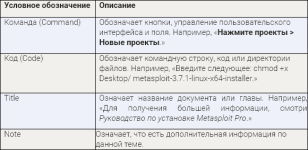

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Rapid7 и все сообщество стремится предоставить вам разнообразные варианты поддержки. Для получения списка доступных опций поддержки, посмотрите раздел поддержки продукта Metasploit, который вы...

Это руководство предоставляет информацию и инструкции для начала работы с Metasploit Community. Следующие разделы описывают целевую аудиторию, структуру и условные обозначения, которые использованы в этом руководстве.

Целевая аудитория

Это руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Community для тестирования на проникновение.

Структура

Руководство включает в себя следующие главы:

- О руководстве;

- Перед тем как начать;

- Обзор Metasploit Community;

- Давайте приступим.

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Rapid7 и все сообщество стремится предоставить вам разнообразные варианты поддержки. Для получения списка доступных опций поддержки, посмотрите раздел поддержки продукта Metasploit, который вы...

Начало работы с Metasploit: Руководство по тестированию безопасности

Ноя 07

- 48 866

- 5

Первое, что нужно сделать. Если вы еще не скачали Metasploit, ознакомьтесь с

О Metasploit

Metasploit – это платформа для тестирования, поиска и использования уязвимостей. Она включает фреймворки Metasploit и их коммерческие аналоги: Metasploit Pro, Express, Community и Nexpose Ultimate.

Фреймворк Metasploit

Metasploit Framework является основой для создания коммерческих продуктов. Это проект с открытым кодом, который обеспечивает инфраструктуру, содержание и инструменты для проведения тестов и обширного аудита безопасности. Благодаря сообществу с открытым исходным кодом и собственной трудолюбивой контент-команде, регулярно добавляются новые модули. А это значит, что они становятся...

Ссылка скрыта от гостей

. А если Metasploit уже установлен на вашем компьютере, поздравляем! Вы можете начинать работу.О Metasploit

Metasploit – это платформа для тестирования, поиска и использования уязвимостей. Она включает фреймворки Metasploit и их коммерческие аналоги: Metasploit Pro, Express, Community и Nexpose Ultimate.

Фреймворк Metasploit

Metasploit Framework является основой для создания коммерческих продуктов. Это проект с открытым кодом, который обеспечивает инфраструктуру, содержание и инструменты для проведения тестов и обширного аудита безопасности. Благодаря сообществу с открытым исходным кодом и собственной трудолюбивой контент-команде, регулярно добавляются новые модули. А это значит, что они становятся...

Установка Metasploit на Windows — руководство пользователя

Ноя 07

- 17 843

- 7

Об установщике Metasploit

Стандартный установщик

Минимальные требования

* Это минимальные требования для запуска Metasploit. Если вы устанавливаете Metasploit и Nexpose Ultimate вместе, то мы рекомендуем вам установить их в отдельные друг от друга системы. Если вы попробуете запустить обе...

Стандартный установщик

Ссылка скрыта от гостей

использует графический интерфейс, чтобы помочь вам в процессе установки. Обычно, это несколько подсказок, которые помогают определить локацию для установки Metasploit и порт, который вы хотите, чтобы Metasploit использовал. Когда начинается инсталляция, установщик инсталлирует зависимости и службы, необходимые для запуска Metasploit.Минимальные требования

* Это минимальные требования для запуска Metasploit. Если вы устанавливаете Metasploit и Nexpose Ultimate вместе, то мы рекомендуем вам установить их в отдельные друг от друга системы. Если вы попробуете запустить обе...

Настройка уязвимых целей в Metasploit

Ноя 07

- 5 614

- 0

Настройка уязвимой цели в Metasploit

Тестовая среда обеспечивает безопасное место для проведения тестирования на проникновение и исследования в области безопасности. Для ее создания вам нужен Metasploit образец, который может получить доступ к уязвимой цели. В следующих разделах описаны требования и инструкции по настройке уязвимой цели.

Загрузка и настройка Metasploitable 2

Самый простой способ получить доступ к целевой машине – использовать Metasploitable 2, (преднамеренно уязвимая виртуальная машина Ubuntu Linux, которая предназначена для тестирования распространенных уязвимостей). Эта виртуальная машина совместима с VMWare, VirtualBox и другими платформами.

Metasploitable 2 доступен по адресу:

Тестовая среда обеспечивает безопасное место для проведения тестирования на проникновение и исследования в области безопасности. Для ее создания вам нужен Metasploit образец, который может получить доступ к уязвимой цели. В следующих разделах описаны требования и инструкции по настройке уязвимой цели.

Загрузка и настройка Metasploitable 2

Самый простой способ получить доступ к целевой машине – использовать Metasploitable 2, (преднамеренно уязвимая виртуальная машина Ubuntu Linux, которая предназначена для тестирования распространенных уязвимостей). Эта виртуальная машина совместима с VMWare, VirtualBox и другими платформами.

Metasploitable 2 доступен по адресу:

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей

Сегментация и тестирование фаервола в Metasploit

Ноя 07

- 3 423

- 0

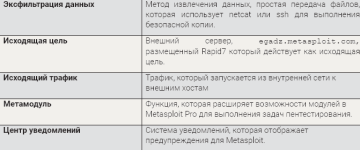

Когда фаерволы неправильно настроены, или придерживаются слабой политики исходящего трафика, они открывают сеть к атакам со стороны обратных оболочек, эксфильтрации данных и других форм эксплуатации. Для того чтобы определить открытые порты, которые разрешают исходящий трафик, и удостоверится, что ваша политика фильтрации исходящего трафика блокирует трафик должным образом, вы можете запустить Метамодуль тестирования фаервола и сегментации.

Метамодуль запускает Nmap SYN сканирование против исходящей цели, чтобы выявить исходящие порты, которые открыты с внутреннего хоста. Исходящая цель, egadz.metasploit.com, это сервер, размещенный Rapid7 и настроенный таким образом, чтобы все 65,535 портов были открыты. Каждый порт настроен на передачу ответа одиночным SYN-ACK пакетом. В конфигурации по умолчанию Метамодуль инициирует...

Метамодуль запускает Nmap SYN сканирование против исходящей цели, чтобы выявить исходящие порты, которые открыты с внутреннего хоста. Исходящая цель, egadz.metasploit.com, это сервер, размещенный Rapid7 и настроенный таким образом, чтобы все 65,535 портов были открыты. Каждый порт настроен на передачу ответа одиночным SYN-ACK пакетом. В конфигурации по умолчанию Метамодуль инициирует...

Категории

Команда онлайн

-

LuxkerrCodeby Team

Пользователи онлайн

Всего: 4 618 (пользователей: 8, гостей: 4 610)