Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Инструменты пентестера

Metasploit — Совместная работа команды

Ноя 07

- 4 032

- 0

Совместная работа команды

Поддержка мульти-пользователей предоставляет вам возможность сотрудничать с другими членами команды. Вы и ваша команда можете использовать один и тот же экземпляр Metasploit Pro для выполнения задач, просмотра данных, а также обмена проектами. Вы можете получить доступ к Metasploit Metasploit Pro через веб-интерфейс, который работает на локальной машине или в сети.

Некоторые функции, которые вы можете реализовать для улучшения взаимодействия в команде – это ограничения сети, теги хоста и комментарии хоста. Эти функции позволяют создавать отдельные рабочие нагрузки для каждого члена команды, а также разделить взаимодействие на логические части. Например, вы можете назначить хосты конкретному члену команды для проверки.

Добавление пользователей в проект

Вы можете дать участникам команды доступ к проекту таким образом, чтобы они могли просматривать, редактировать и запускать задачи в проекте.

Поддержка мульти-пользователей предоставляет вам возможность сотрудничать с другими членами команды. Вы и ваша команда можете использовать один и тот же экземпляр Metasploit Pro для выполнения задач, просмотра данных, а также обмена проектами. Вы можете получить доступ к Metasploit Metasploit Pro через веб-интерфейс, который работает на локальной машине или в сети.

Некоторые функции, которые вы можете реализовать для улучшения взаимодействия в команде – это ограничения сети, теги хоста и комментарии хоста. Эти функции позволяют создавать отдельные рабочие нагрузки для каждого члена команды, а также разделить взаимодействие на логические части. Например, вы можете назначить хосты конкретному члену команды для проверки.

Добавление пользователей в проект

Вы можете дать участникам команды доступ к проекту таким образом, чтобы они могли просматривать, редактировать и запускать задачи в проекте.

- В основном...

Развернутое сканирование c Metasploit

Ноя 07

- 7 701

- 0

Развернутое сканирование

Одним из первых шагов при проведении развернутого сканирования является зондирование. Зондирование – это процесс сбора информации для получения лучшего понимания сети. Он позволяет создать целевых список IP- адресов и разработать план атаки. После того, как вы создадите список IP адресов, вы сможете запустить развернутое сканирование, чтобы получить больше информации об этих хостах. Развернутое сканирование идентифицирует операционные системы, которые работают в сети, карты этих систем и выбирает открытые порты и сервисы в системах.

Развернутое сканирование – это внутренний сканер Metasploit. Он использует Nmap для сканирования основных TCP портов и запускает дополнительные модули сканера, чтобы собрать больше информации о целевых хостах. По умолчанию развернутое сканирование включает в себя UDP сканирование, которое посылает UDP зонды наиболее известных портов UDP, как, например, NETBIOS, DHCP, DNS и SNMP. Развернутое сканирование...

Одним из первых шагов при проведении развернутого сканирования является зондирование. Зондирование – это процесс сбора информации для получения лучшего понимания сети. Он позволяет создать целевых список IP- адресов и разработать план атаки. После того, как вы создадите список IP адресов, вы сможете запустить развернутое сканирование, чтобы получить больше информации об этих хостах. Развернутое сканирование идентифицирует операционные системы, которые работают в сети, карты этих систем и выбирает открытые порты и сервисы в системах.

Развернутое сканирование – это внутренний сканер Metasploit. Он использует Nmap для сканирования основных TCP портов и запускает дополнительные модули сканера, чтобы собрать больше информации о целевых хостах. По умолчанию развернутое сканирование включает в себя UDP сканирование, которое посылает UDP зонды наиболее известных портов UDP, как, например, NETBIOS, DHCP, DNS и SNMP. Развернутое сканирование...

Как установить Metasploit из Linux Console

Ноя 07

- 11 797

- 2

Об установщике Metasploit из Linux Console

Стандартный установщик Linux поможет вам проинсталлировать Metasploit на Red Hat Enterprise и Ubuntu Linux. Установщик может быть запущен в графическом режиме или режиме командной строки для установки Metasploit на автономный Linux сервер.

Установщик Linux поможет вам определить, куда проинсталлировать Metasploit, и какой порт он будет использовать. Когда начнется установка, все подчиненные программы и службы также будут установлены.

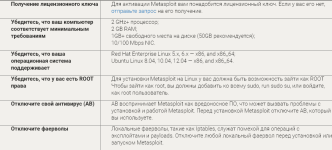

Перед началом работы

Поддержка

Rapid7 стремится обеспечить вас разнообразными опциями поддержки. Пользователи Metasploit Pro и Express могут написать на support@rapid7.com или войти на

Официальная команда поддержки не доступна для Metasploit Framework или Metasploit Community. Однако...

Стандартный установщик Linux поможет вам проинсталлировать Metasploit на Red Hat Enterprise и Ubuntu Linux. Установщик может быть запущен в графическом режиме или режиме командной строки для установки Metasploit на автономный Linux сервер.

Установщик Linux поможет вам определить, куда проинсталлировать Metasploit, и какой порт он будет использовать. Когда начнется установка, все подчиненные программы и службы также будут установлены.

Перед началом работы

Поддержка

Rapid7 стремится обеспечить вас разнообразными опциями поддержки. Пользователи Metasploit Pro и Express могут написать на support@rapid7.com или войти на

Ссылка скрыта от гостей

для получения помощи.Официальная команда поддержки не доступна для Metasploit Framework или Metasploit Community. Однако...

Поднимаем виртуальную машину для тестирования атак

Ноя 07

- 11 449

- 0

О руководстве по настройке тестовой машины для атак

Данное руководство предоставляет инструкции для настройки виртуальной машины Metasploitable в качестве целевой. Следующие разделы описывает аудиторию, структуру и условные обозначения, которые будут использоваться в этом руководстве.

Целевая аудитория

Данное руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Community в качестве решения пентеста.

Структура

Руководство включает в себя следующие главы:

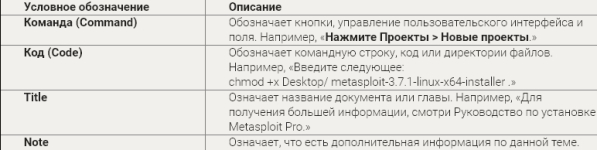

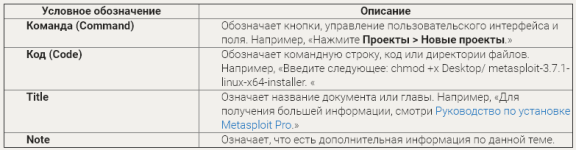

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Вы можете посетить пользовательский центр или написать команде поддержки Rapid7, чтобы задать вопросы и получить поддержку для работы в Metasploit Pro и Metasploit Express...

Данное руководство предоставляет инструкции для настройки виртуальной машины Metasploitable в качестве целевой. Следующие разделы описывает аудиторию, структуру и условные обозначения, которые будут использоваться в этом руководстве.

Целевая аудитория

Данное руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Community в качестве решения пентеста.

Структура

Руководство включает в себя следующие главы:

- О руководстве

- Настройка Metasploitable

- Начало работы с Metasploitable

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Вы можете посетить пользовательский центр или написать команде поддержки Rapid7, чтобы задать вопросы и получить поддержку для работы в Metasploit Pro и Metasploit Express...

Metasploit Express — руководство для начинающих

Ноя 07

- 6 194

- 0

О руководстве Metasploit Express

Это руководство предоставляет информацию и инструкции для начала работы с Metasploit Express. Следующие разделы описывают целевую аудиторию, структуру и условные обозначения, которые использованы в этом руководстве.

Целевая аудитория

Это руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Express в качестве решения пентеста.

Структура

Руководство включает в себя следующие главы:

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Rapid7 и все сообщество стремится предоставить вам разнообразные варианты поддержки. Для получения списка доступных опций поддержки, посмотрите раздел поддержки продукта Metasploit...

Это руководство предоставляет информацию и инструкции для начала работы с Metasploit Express. Следующие разделы описывают целевую аудиторию, структуру и условные обозначения, которые использованы в этом руководстве.

Целевая аудитория

Это руководство предназначено для специалистов в области IT и безопасности, которые используют Metasploit Express в качестве решения пентеста.

Структура

Руководство включает в себя следующие главы:

- О руководстве;

- Перед тем как начать;

- Обзор Metasploit Express;

- Давайте приступим.

Следующая таблица описывает условные обозначения, использованные в этом руководстве:

Поддержка

Rapid7 и все сообщество стремится предоставить вам разнообразные варианты поддержки. Для получения списка доступных опций поддержки, посмотрите раздел поддержки продукта Metasploit...

Сканирование уязвимостей с Nexpose

Ноя 07

- 13 767

- 3

Сканирование и анализ уязвимостей – это процесс, с помощью которого можно обнаружить и оценить уязвимости в пределах сетевой инфраструктуры. Уязвимость – это характеристика данных, которую злоумышленник может использовать для получения несанкционированного доступа к конфиденциальным данным. Для предотвращения несанкционированного доступа важно выявить и устранить недостатки безопасности и уязвимости, которые могут подвергнуть актив нападению.

Можно использовать NeXpose, чтобы сканировать сеть на наличие уязвимостей. NeXpose идентифицирует активные сервисы, открытые порты и приложения на каждой машине. Программа пытается найти уязвимости, которые могут существовать на основе атрибутов известных сервисов и приложений. NeXpose показывает результаты в отчете, вы можете определить приоритеты уязвимости, основанные на факторе риска, и выбрать наиболее эффективный способ для устранения уязвимостей.

Существует несколько способов для использования Metasploit Pro и NeXpose. Metasploit Pro...

Можно использовать NeXpose, чтобы сканировать сеть на наличие уязвимостей. NeXpose идентифицирует активные сервисы, открытые порты и приложения на каждой машине. Программа пытается найти уязвимости, которые могут существовать на основе атрибутов известных сервисов и приложений. NeXpose показывает результаты в отчете, вы можете определить приоритеты уязвимости, основанные на факторе риска, и выбрать наиболее эффективный способ для устранения уязвимостей.

Существует несколько способов для использования Metasploit Pro и NeXpose. Metasploit Pro...

Проверка уязвимостей, обнаруженных Nexpose

Ноя 07

- 4 188

- 0

Валидация уязвимостей с Nexpose

Мастер проверки уязвимостей предоставляет управляемый интерфейс, который поможет вам перенести данные уязвимости Nexpose в проект и использовать их. Существует несколько способов перенести данные Nexpose в проект с помощью Мастера проверки уязвимостей:

Мастер проверки уязвимостей предоставляет управляемый интерфейс, который поможет вам перенести данные уязвимости Nexpose в проект и использовать их. Существует несколько способов перенести данные Nexpose в проект с помощью Мастера проверки уязвимостей:

- Importing Existing Sites — вы можете выбрать несколько сайтов, из которых хотите импортировать хосты. Metasploit Pro использует все хосты и связанную с ними информацию об уязвимости из выбранных сайтов и хранит эту информацию в проекте. Metasploit Pro импортирует лишь те уязвимости, для которых есть соответствующие эксплойт-модули. Чтобы получить больше информации о том, как импортировать и использовать уязвимости с помощью Мастера проверки, см. «Импорт и эксплуатация уязвимостей Nexpose».

- Running a Nexpose Scan — вы можете указать хосты, которые хотите сканировать на...

Metasploitable3: Ваша первая лаборатория для пентеста. Установка и настройка в 2025 году

Ноя 07

- 14 991

- 7

Всем привет! Сегодня мы обновим и дополним классическое руководство по развертыванию одной из самых известных уязвимых машин для практики — Metasploitable3. Эта бесплатная виртуальная машина от создателей Metasploit, компании Rapid7, стала настоящим "must have" для всех, кто делает первые шаги в тестировании на проникновение.

Metasploitable3 — это специально созданная "песочница", наполненная уязвимостями. Она идеально подходит для множества задач: от освоения Metasploit Framework и отработки техник эксплуатации до разработки эксплойтов, подготовки к собеседованиям или просто решения задач в стиле CTF.

Скачать Metasploitable3 с официального репозитория GitHub

Что "под капотом"? Уязвимые сервисы

Эта лаборатория имитирует типичную корпоративную сеть с Windows-сервером и включает в себя огромный набор...Статистика и события в режиме реального времени в метасплоит

Ноя 07

- 2 803

- 0

Статистика и события в режиме реального времени

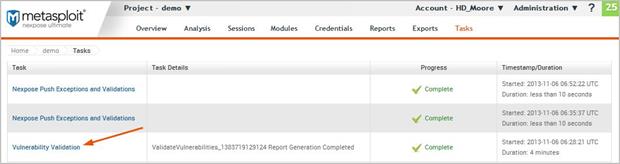

Окно результатов отображает статистику в режиме реального времени для теста и журнала задач. Вы можете нажать на вкладки в верхней части окна, чтобы переключиться между статистикой и журналом задач. Также можно автоматически сделать проверку уязвимостей и получить доступ к странице конфигурации исключений.

Доступ к результатам

Окно результатов автоматически появляется при запуске Мастера проверки уязвимости.

Чтобы открыть окно результатов:

- В рамках проекта выберите Tasks > Show Tasks.Откроется страница задач.

- Найдите задачу проверки уязвимости.

- Нажмите имя задачи в Vulnerability Validation. Откроется окно...

Статья BARF Project: мультиплатформенный двоичный анализ с открытым исходным кодом

Ноя 07

- 3 691

- 0

Мультиплатформенный двоичный анализ с открытым исходным кодом: BARF Project

Анализ бинарного кода является важнейшей задачей во многих областях компьютерных наук и программных дисциплин, начиная от защиты программного обеспечения и анализа программ до обратного проектирования. Ручной двоичный анализ — сложная и трудоемкая задача, и существуют программные средства, которые стремятся автоматизировать процесс или помочь аналитикам. Однако, большинство этих инструментов имеют ряд технических и коммерческих ограничений, которые ограничивают доступ и использование данных инструментов для значительной части академических и практических сообществ. BARF — это бинарный анализ с открытым исходным кодом, который предназначен для поддержки широкого круга задач анализа двоичного кода, которые являются общими для дисциплины информационной безопасности. Это платформа с...

Категории

Команда онлайн

-

LuxkerrCodeby Team

Пользователи онлайн

Всего: 3 853 (пользователей: 8, гостей: 3 845)