Необходимо обновить браузер или попробовать использовать другой.

-

🚨 29 мая стартует курс «Пентест Active Directory: от теории к практике» от Академии Кодебай

🔍 Изучите реальные техники атак на инфраструктуру Active Directory: от первоначального доступа до полной компрометации.

🛠️ Освойте инструменты, такие как BloodHound, Mimikatz, CrackMapExec и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальные сценарии атак.

🧠 Получите знания, которые помогут вам стать востребованным специалистом в области информационной безопасности.После старта курса запись открыта еще 10 дней Подробнее о курсе ...

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Кибератака

Статья SiGploit - Анализ и эксплуатация. SS7, VoIP, SIP.

- 28 756

- 90

SiGploit - представляет собой систему тестирования безопасности сигнализации, предназначенную для профессионалов и специалистов в области телекоммуникационной безопасности. Используется для выявления и использования уязвимостей в протоколах сигнализации, используемых в мобильных операторах. SiGploit стремится охватить все используемые протоколы, используемые в межсетевых соединениях оператора SS7, GTP (3G), Diameter (4G) или даже SIP для IMS и VoLTE-инфраструктур, используемых в слое доступа. Рекомендации по каждой уязвимости будут предоставлены в виде руководства со списком шагов, которые необходимо сделать для повышения их безопасности.

SiGploit разработан в несколько этапов:

· Фаза 1: SS7

SiGploit намеренно начнет с уязвимостей SS7, обеспечивающих сообщения...

Статья Необычный взлом! с помощью чипа NRF24 и Hackrf-one или просто SDR тунер

- 19 935

- 48

Этот взлом не раз описывался в бурж-нете да и на хабре была

Вы спросите а нах нам еще про это читать когда все и так уже описано не раз и по русски, нет, отвечу я вам, методика мне показалось очень актуальной и не умрет, а наоборот будет цвести и пахнуть с прогрессом что нам и на руку!

И так поехали нам понадобится VPS на базе убунту или дебиан что в принципе одно и тоже с внешним айпи адресом желательно где нить в Гватемале!)) или в любой другой стране Тайвань, в идеале там где обитают попуасы которые про Россию слышали только раз в жизни и то не помнят где и от кого!))) Ну это о анонимности, мы же...

Статья Root Exploit Samba CVE-2017-7494

- 4 293

- 1

Samba — пакет программ, которые позволяют обращаться к сетевым дискам и принтерам на различных операционных системах по протоколу SMB/CIFS. Имеет клиентскую и серверную части. Является свободным программным обеспечением, выпущена под лицензией GPL.

Эксплоит, который мы рассмотрим – это удаленный root эксплойт для уязвимости SAMBA CVE-2017-7494.

Он разделен на две части:

· Во-первых, он компилирует полезную нагрузку под названием «implant.c» и генерирует библиотеку (libimplantx32.so или libimplantx64.so), которая изменяется на пользователя root, отделяется от родительского процесса и порождает обратную оболочку.

· Во-вторых, он находит доступную для записи долю в указанном целевом хосте, загружает библиотеку со случайным именем и пытается ее загрузить.

Пока цель уязвима и полезная нагрузка является правильной для целевой операционной...

Статья Пишем simple-кейлогер с передачей дампа по TCP на C#. Часть 3 (Заключительная)

- 5 321

- 5

В продолжение первой и второй частей сегодня допишем последнее - дешифратор той каши, что у нас получалась на первых этапах.

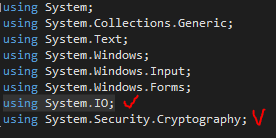

Сначала объявим адресные пространства, как всегда:

Потом напишем подпрограмму, которая будет принимать наш Base64, декодировать его обратно в AES, а из него уже будем получать "неформатированный" вывод.

Функция расшировки обратна функции шифрования из первой части (входной параметр это string cipherText).

Главное, чтобы совпадали параметры salt, initialVector, keySize и hashAlgorithm.

Далее идут такие строки. Обращаем внимание на последнюю: она конвертирует Base64 в байты:

ибо как мы помним у нас Base64+AES шифрование...

Статья Утилита для автоматического создания бэкдоров: backdoorme

- 8 061

- 1

Backdoorme является мощной утилитой, способной создать множество лазеек на Unix машинах. Backdoorme использует знакомый интерфейс metasploit с потрясающей расширяемостью. Backdoorme полагается на владение существующим SSH соединением или учетными данными жертвы, через которые она сможет передать и размесить любую лазейку. Пожалуйста, используйте Backdoorme с открытым разрешением.

Backdoorme сразу идет с определенным количеством встроенных бэкдоров, модулей и вспомогательных модулей. Бэкдоры являются конкретными компонентами для создания и развертывания необходимого бэкдора, такого как netcat backdoor или msfvenom backdoor. Модули могут быть применены к любому бэкдору, и используются, чтобы сделать бэкдоры более мощными, скрытыми или более...

Статья Доступ к удаленному компьютеру с помошью .jpg

- 26 070

- 44

Этот инструмент берет один существующий файл image.jpg и один файл payload.exe (вводимый пользователем) и создает новую полезную нагрузку (agent.jpg.exe), которая при запуске инициирует загрузку 2-ух предыдущих файлов, хранящихся на веб-сервере apache2 (. jpg + payload.exe). Этот модуль также меняет иконку агента, чтобы соответствовать одному значку file.jpg. Затем использует 'hide - известные расширения файлов' для скрытия расширения .exe (final: agent.jpg.exe)

Использование:

FakeImageExploiter - хранит все файлы в apache2, создавая архив, запускает службы apache2 и Metasploit (обработчик) и предоставляет URL-адрес, который должен быть отправлен целевому устройству. Как только пользователь запустит исполняемый файл, наша картинка будет загружена и открыта в средстве просмотра...

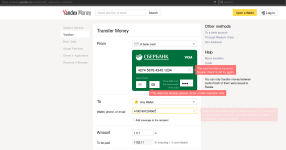

Брут номер банковских карт с проверкой онлайн

- 7 792

- 6

Если посмотреть внимательно - это система перевода денег через систему яндех деньги, для данной операции не требуется первоначальный логин. И как следствие, мы спойконо можем подобрать номер карты и дату, шанс не такой большой, путь не легкий. Но возможно. Это может особенно раскрыться, когда знаем часть номера карты, к примеру, через систему сбербанк онлайн для телефона, где можнол делать перевод на карту по номеру мобильника - никто не запрещает, сидеть и искать номера карт ( частичные ) через сберонлайн ( вводя телефоны наугад или не наугад, делая перевод, но не подтверждая его, получая тем самым владельца карты и часть ее номера ).

Карты можно проверить все, что указаны в поддержке системы.

Статья Получение контроля над WordPress с помощью использования XML-RPC

- 14 884

- 10

WordPress не стал самой популярной платформой на планете для CMS и размещения блога, потому что он является довольно сложным в использовании. Скорее всего, его удобный и богатый набор функций привлек около 70 миллионов вебсайтов и это только количество блогов, размещенных на WordPress.com

Статья RouterSploit — атакующая программная платформа с открытым исходным кодом на Python

- 35 469

- 57

Список модулей пополняется практически каждый день. Уже представлены модули для идентификации и эксплуатации конкретных уязвимостей, для проверки учетных данных на устойчивость и различные сканеры, предназначенные для поиска проблем.

Типов модулей на данный момент три:

· exploits — модули, которые эксплуатируют уязвимости;

· creds — модули для проверки аутентификационных данных на сервисах (FTP, SSH, Telnet, HTTP basic auth, HTTP form auth, SNMP);

· scanners — модули для проверки цели на уязвимости.

В фреймворке присутствуют эксплойты для оборудования таких производителей как 2Wire, Asmax...

Статья Взлом удаленного компьютера, Veil-Evasion, Metasploit

- 111 455

- 352

UPDATE:

Поддержка Veil-Evasion закончилась, рекомендуется использовать фреймворк Veil.

https://codeby.net/threads/veil-framework.60978/

Ниже представлена схема, по которой будет осуществляться проникновение.

Необходимые ресурсы:

1. Kali Linux (Я использовал Kali GNU/Linux Rolling)

2. Статический белый IP (В моем случае Kali находится за NAT роутера с статическим адресом. Подключение к нашей машине извне будут идти на 443 порт. (В роутере он проброшен на локальный адрес Kali.) Использующие динамический адрес могут использовать DyDNS. (Не пробовал, но должно работать)

3. Veil-Evasion – фреймворк, с помощью которого мы попытаемся обойти антивирус, создадим файл с полезной нагрузкой в формате .exe.

Для начала необходимо установить Veil-Evasion. Чтобы программа создавала корректно работающие...