Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Кибербезопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Архивная Что необходимо знать хакерам в 2019 году

Апр 30

- 15 340

- 16

Что нужно знать хакеру в 2019 году?

1. Введение.

2. Я зыки программирования для хакера

2.1 Web-хакниг

2.2 Написания эксплойтов

2.3 Реверс инжиниринг

3. Топовые инструменты4. Заключение

1. Введение

На дворе 21 век. Век войны за информацию и вычислительные ресурсы. И с каждым годом мир it-технологий все динамичнее. Становится очень сложно следить за самыми трендовыми новациями. Каждый день выходят новые технологии, устройства, не говоря уже о разработках.

Если смотреть со стороны хакера (как бы СМИ не испортило это слово, я все же придерживаюсь его исторического значения), особенно начинающего, то тут появляется неопределенность: какое направление для развития выбрать? Что читать, учить и практиковать, чтобы эта область знаний не потеряла актуальность через 2-3 года?

Я постарался...

Статья Уязвимость Рикардо Милоса и многое другое

Апр 29

- 3 442

- 4

Отойдем от темы сбора информации, получения несанкционированного доступа к различным устройствам и способам защиты от этого. Захотелось написать что-то простое, но на тематику информационной безопасности.

Речь пойдет о гугл картах. Что в них не так? Эти угодники наполнены различными багами с ног до головы. Допустим, я - владелец какого-нибудь ресторана, в стране, в которой основную часть экономики составляет третий сектор, а именно - туризм. Большинство туристов пользуются картами для того, чтобы добраться до моего заведения, где, в теории, оставят свои деньги мне.

Я заинтересован в добавлении моего заведения на карты, и естественно, это элементарно, но мы не о этом. Поскольку подтверждение бизнеса не проходит в электронном формате, некоторые владельцы ждут письма Google очень долго, а некоторые и вовсе забивают на это, что открывает нам лазейку. Доступ к ПК не получить, но бизнес загнуть - вполне возможный вариант. Информация дальше представлена только в ознакомительных целях...

Речь пойдет о гугл картах. Что в них не так? Эти угодники наполнены различными багами с ног до головы. Допустим, я - владелец какого-нибудь ресторана, в стране, в которой основную часть экономики составляет третий сектор, а именно - туризм. Большинство туристов пользуются картами для того, чтобы добраться до моего заведения, где, в теории, оставят свои деньги мне.

Я заинтересован в добавлении моего заведения на карты, и естественно, это элементарно, но мы не о этом. Поскольку подтверждение бизнеса не проходит в электронном формате, некоторые владельцы ждут письма Google очень долго, а некоторые и вовсе забивают на это, что открывает нам лазейку. Доступ к ПК не получить, но бизнес загнуть - вполне возможный вариант. Информация дальше представлена только в ознакомительных целях...

Статья Обнаружение сетевой атаки с помощью KFSensor Honeypot или ловля на живца

Апр 27

- 6 260

- 0

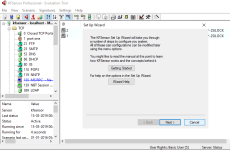

Если ваш сервер часто подвергается атакам недоброжелателей есть прекрасный способ выявить злодея и обезопасить при этом себя. Метод достаточно известен, но надеюсь всё же будет интересен кому то из жителей форума.

Для привлечения внимания и поимки атакующего мы воспользуемся KFSensor Honeypot . Поскольку из-за различных известных дефектов и уязвимостей злоумышленники по всему миру обращают внимание именно на серверы Windows мы и настроим приманку в этой среде. Затем, оставив её готовой к действию, основательно пополнив запасы попкорна удобно расположимся на диване - сможем наблюдать, как злодеи репетируют свою атаку, и готовятся к ней.

Введение в Honeypot

Honeypot (горшочек с медом – ресурс приманка) маскируется под фактический сервер, чтобы дать злоумышленникам ложную цель и отвлечь их атаки. Следовательно, honeypot должен быть настроен так же, как реальный сервер, чтобы данные могли выглядеть аутентичными...

Для привлечения внимания и поимки атакующего мы воспользуемся KFSensor Honeypot . Поскольку из-за различных известных дефектов и уязвимостей злоумышленники по всему миру обращают внимание именно на серверы Windows мы и настроим приманку в этой среде. Затем, оставив её готовой к действию, основательно пополнив запасы попкорна удобно расположимся на диване - сможем наблюдать, как злодеи репетируют свою атаку, и готовятся к ней.

Введение в Honeypot

Honeypot (горшочек с медом – ресурс приманка) маскируется под фактический сервер, чтобы дать злоумышленникам ложную цель и отвлечь их атаки. Следовательно, honeypot должен быть настроен так же, как реальный сервер, чтобы данные могли выглядеть аутентичными...

Статья HackRf Tutorial

Апр 23

- 11 333

- 6

N

Я решил попробовать что-то новое (сколько уже можно «теребить» Wi-Fi?!) и в качестве этого нового выбрал SDR и HackRF, то есть радио (FM, рации, сигналы от беспроводных клавиатур и мышей и прочее). Саму железяку (HackRF) я ещё не купил, но решил заранее подготовиться в плане документации. Я в плане SDR абсолютный новичок (у меня был давно Behold тюнер с FM и TV, но не думаю, что этот опыт мне пригодится в данной ситуации). То есть в этой теме я буду разбираться с самого-самого начала — если вам также это интересно и вы тоже начинаете с абсолютного нуля, то эта заметка должна стать для вас интересной.

Что такое SDR — Software-defined radio

Если коротко (как я себе это представляю): SDR (программно определяемая радиосистема) это когда все характеристики будущей радиоволны (например, её частота) создаются в компьютере, и затем такая «нарисованная» в компьютере волна отправляется на внешнюю железяку, чтобы быть отправленной как настоящая радиоволна. Благодаря такому подходу...

Что такое SDR — Software-defined radio

Если коротко (как я себе это представляю): SDR (программно определяемая радиосистема) это когда все характеристики будущей радиоволны (например, её частота) создаются в компьютере, и затем такая «нарисованная» в компьютере волна отправляется на внешнюю железяку, чтобы быть отправленной как настоящая радиоволна. Благодаря такому подходу...

Статья Как наши приватные фотоматериалы попадают к мошенникам и как этому противостоять

Апр 22

- 4 634

- 7

Как используют наши фото на популярных фотообменниках?

Давайте откинем в сторону анализ самых частоиспользуемых эксплоитов такого прекрасного Framework'a как Metasploit и поговорим о ваших файлах, о материалах, которые вы доверяете на сохранение Всемирной Паутине на свой страх и риск.

По традиции, в мои обязанности входит вставить сюда авторский дисклеймер, который по общепринятым суждениям должен избавить автора от ответственности, но мы прекрасно пониманием, что даже если представленная информация будет использована с зловредными целями и даже, если, кто-то пострадает, то вина исключительно на ваших плечах, точнее на ключице злоумышленника, ну и на моих, конечно. Никакой дисклеймер и тому подобная чушь не избавит меня от мучений совести, ведь какие-то моральные качества сохранить, всё же, удалось. Занимаясь написанием этой статьи, преследованным мной только хорошие побуждения, ведь это не есть инструкцией, как хакнуть пару...

Давайте откинем в сторону анализ самых частоиспользуемых эксплоитов такого прекрасного Framework'a как Metasploit и поговорим о ваших файлах, о материалах, которые вы доверяете на сохранение Всемирной Паутине на свой страх и риск.

По традиции, в мои обязанности входит вставить сюда авторский дисклеймер, который по общепринятым суждениям должен избавить автора от ответственности, но мы прекрасно пониманием, что даже если представленная информация будет использована с зловредными целями и даже, если, кто-то пострадает, то вина исключительно на ваших плечах, точнее на ключице злоумышленника, ну и на моих, конечно. Никакой дисклеймер и тому подобная чушь не избавит меня от мучений совести, ведь какие-то моральные качества сохранить, всё же, удалось. Занимаясь написанием этой статьи, преследованным мной только хорошие побуждения, ведь это не есть инструкцией, как хакнуть пару...

Статья Анализ безопасности macOS: создание уязвимых точек доступа через терминал и Kali Linux

Апр 21

- 7 958

- 5

Привет. В последние время от всех друзей слышу, что Mac OS X - самая безопасная система. Но почему? Основной аргумент - у данной ОС закрытая файловая система, в то время как у Windows она открыта. Это значит, что можно просмотреть все системные файлы или отредактировать их. Злоумышленники используют ее для устойчивости вирусов, путем перемещения вируса в папку с системными файлами и дальнейшим его переименованием в файл обновления, например explorer.exe. Но сейчас я покажу как можно создать бэкдор в яблочной системе при помощи команды в терминале.

Для создания бэкдора понадобится всеми любимый Metasploit, установленный на Kali Linux. В качестве жертвы выступит macOS Mojave версии 10.14.4 на моем макбуке. А в качестве атакующей машины - Kali Linux на virtual box. Заражение компьютера будет происходить через комманд шелл, написанный на питоне. В результате удачной атаки откроется доступ к файловой системе жертвы, возможность загружать сторонние эксплоиты на компьютер или скачивать...

Для создания бэкдора понадобится всеми любимый Metasploit, установленный на Kali Linux. В качестве жертвы выступит macOS Mojave версии 10.14.4 на моем макбуке. А в качестве атакующей машины - Kali Linux на virtual box. Заражение компьютера будет происходить через комманд шелл, написанный на питоне. В результате удачной атаки откроется доступ к файловой системе жертвы, возможность загружать сторонние эксплоиты на компьютер или скачивать...

Статья Исследование и анализ самых популярных эксплоитов и как защититься от них

Апр 20

- 9 417

- 10

Приветствую всех читателей форума! Сегодня я таки решился написать это, вопреки всем своим сомнениям и лени. А речь мы заведем о самых часто используемых эксплоитax для получения удаленного доступа. Каждый из них будет поочередно проанализирован и разобран для того, чтобы понять, как же защититься от этого.

После прочтения этих предложений ты, возможно понял, о чём будет идти речь в этой статье. Исходя из этого предоставляю список, через который каждый из эксплоитов пройдёт. Обзовем это этапами анализа. Встречайте!

После прочтения этих предложений ты, возможно понял, о чём будет идти речь в этой статье. Исходя из этого предоставляю список, через который каждый из эксплоитов пройдёт. Обзовем это этапами анализа. Встречайте!

- История происхождения и его разработка

- Где вы могли его видеть и где он был замешан?

- Подверженные атаке системы

- Краткий гайд по использованию

- Что препятствовало получению доступа?

- Отчёт с VirusTotal

- Как же такому противостоять?

- Недостатки

- Выводы

Статья О мошенничестве с API-qiwi или как не стать очередной жертвой мошенника?!

Апр 19

- 11 757

- 6

Привет! Сегодня расскажу о популярной платёжной системе Qiwi. Относительно недавно (если сравнить с появлением Windows 95), Qiwi запустила сервис под названием Qiwi API, который, как я понял, предназначен для управления балансом и кошельком с помощью токенов.

Естественно, всё делалось только во благо и для повышения удобства. Так вот, таким образом я вас подвёл к одной из самых простых сфер мошенничества, которая базируется только на наивности самих жертв и навыках СИ злоумышленника.

Однажды я тоже стал жертвой подобного рода мошенничества. Всё началось с безобидного объявления о продаже. Мне написал покупатель, попросил войти в положение, мол, он готов заплатить первым, но у него имеется только наличка, а банкомат не работает через номер кошелька. Конечно, мне это показалось странным, но он был слишком убедителен и я дал ему свой токен. Через несколько минут с моего баланса были сворованы 8000 гривен (примерно 16000 рублей).

А теперь от рассказов к практике. Чтобы защитится от...

Естественно, всё делалось только во благо и для повышения удобства. Так вот, таким образом я вас подвёл к одной из самых простых сфер мошенничества, которая базируется только на наивности самих жертв и навыках СИ злоумышленника.

Однажды я тоже стал жертвой подобного рода мошенничества. Всё началось с безобидного объявления о продаже. Мне написал покупатель, попросил войти в положение, мол, он готов заплатить первым, но у него имеется только наличка, а банкомат не работает через номер кошелька. Конечно, мне это показалось странным, но он был слишком убедителен и я дал ему свой токен. Через несколько минут с моего баланса были сворованы 8000 гривен (примерно 16000 рублей).

А теперь от рассказов к практике. Чтобы защитится от...

Статья Малоизвестные бесплатные и платные антивирусы

Апр 18

- 9 468

- 16

В наши дни безопасность пользовательского компьютера находится на низком уровне. Даже могущественные страны не могут защитить себя от атак, несанкционированного доступа и утечек данных, предпринятых хакерами и вредоносными программами. Неудивительно, что рядовой пользователь интересуется, достаточно ли его антивирусного обеспечения, чтобы справиться с рисками.

Неуклюжий интерфейс, огромное количество опций и непомерные цены - эти факторы делают традиционные популярные антивирусные программы неудобными для пользователей.

К счастью, существует множество антивирусных решений, которые не отстают от растущих угроз безопасности и достаточно хороши для защиты компьютеров и сетей.

Эти программы еще не пользуются обладают имиджем и репутацией популярных антивирусных брендов. Они являются превосходным выбором для пользователей, которые верят в качество, а не в рекламу. Давайте рассмотрим эти пакеты антивирусного программного обеспечения. В этом списке вы найдете как бесплатное...

Неуклюжий интерфейс, огромное количество опций и непомерные цены - эти факторы делают традиционные популярные антивирусные программы неудобными для пользователей.

К счастью, существует множество антивирусных решений, которые не отстают от растущих угроз безопасности и достаточно хороши для защиты компьютеров и сетей.

Эти программы еще не пользуются обладают имиджем и репутацией популярных антивирусных брендов. Они являются превосходным выбором для пользователей, которые верят в качество, а не в рекламу. Давайте рассмотрим эти пакеты антивирусного программного обеспечения. В этом списке вы найдете как бесплатное...