Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Кибербезопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья Pegasus Chrysaor атакует WhatsApp

Май 16

- 5 418

- 0

Некоторые владельцы мобильных телефонов по тем или иным причинам отключают автоматическое обновление ПО. Для них и предназначена очередная статья из серии “ОСТОРОЖНО!”.

Коротко, одной строкой – необходимо срочно обновить приложение WhatsApp до последней версии 2.19.134

Обновили? - дальше можете не читать, но для любознательных расскажу в чем собственно дело: Chrysaor

Facebook исправил критическую уязвимость нулевого дня в WhatsApp, обозначенную как CVE-2019-3568 , которая использовалась для удаленной установки программ-шпионов на телефоны путем вызова целевого устройства.

Уязвимость нулевого дня в WhatsApp - это проблема переполнения буфера, которая влияет на стек VOIP WhatsApp. Удаленный злоумышленник может использовать уязвимость для выполнения произвольного кода, отправляя специально созданные пакеты SRTCP на целевое мобильное устройство.

Facebook исправил проблему с выпуском WhatsApp для Android 2.19.134, WhatsApp Business для...

Коротко, одной строкой – необходимо срочно обновить приложение WhatsApp до последней версии 2.19.134

Обновили? - дальше можете не читать, но для любознательных расскажу в чем собственно дело: Chrysaor

Facebook исправил критическую уязвимость нулевого дня в WhatsApp, обозначенную как CVE-2019-3568 , которая использовалась для удаленной установки программ-шпионов на телефоны путем вызова целевого устройства.

Уязвимость нулевого дня в WhatsApp - это проблема переполнения буфера, которая влияет на стек VOIP WhatsApp. Удаленный злоумышленник может использовать уязвимость для выполнения произвольного кода, отправляя специально созданные пакеты SRTCP на целевое мобильное устройство.

Facebook исправил проблему с выпуском WhatsApp для Android 2.19.134, WhatsApp Business для...

Статья Социальная инженерия в примерах

Май 14

- 10 411

- 17

Социальная инженерия - это своеобразное искусство. И овладевание им означает профит для злоумышленника и потерю денег, личной информации, и много чего ещё для жертвы социального инженера.

Обычно, соц инженерия используется вместе с техническими средствами. Однако, как доказал Кевин Митник, это не всегда так. Кто не слышал про Кевина Митника, тот, видимо, живёт на луне, и для того я объясню. Кевин Дэвид Митник — знаковая фигура в сфере информационной безопасности. Консультант по компьютерной безопасности, писатель, бывший компьютерный хакер. В конце XX века был признан виновным в различных компьютерных и коммуникационных преступлениях. В 12 лет Кевин от одноклассника узнал множество способов мошенничества с телефоном, в частности, о том, что, действуя от имени другого человека, можно выпытать нужную информацию. Кевин научился перенаправлять сигнал домашнего телефона на таксофон, веселясь от того, что владельцев домашних телефонов перед разговором просили опустить 10 центов...

Обычно, соц инженерия используется вместе с техническими средствами. Однако, как доказал Кевин Митник, это не всегда так. Кто не слышал про Кевина Митника, тот, видимо, живёт на луне, и для того я объясню. Кевин Дэвид Митник — знаковая фигура в сфере информационной безопасности. Консультант по компьютерной безопасности, писатель, бывший компьютерный хакер. В конце XX века был признан виновным в различных компьютерных и коммуникационных преступлениях. В 12 лет Кевин от одноклассника узнал множество способов мошенничества с телефоном, в частности, о том, что, действуя от имени другого человека, можно выпытать нужную информацию. Кевин научился перенаправлять сигнал домашнего телефона на таксофон, веселясь от того, что владельцев домашних телефонов перед разговором просили опустить 10 центов...

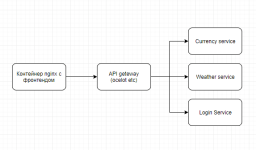

Статья Аутентификация и авторизация в микросервисных приложениях [Часть 1]

Май 09

- 14 322

- 10

Доброго времени суток, codeby.

Сегодня хочу рассказать об обеспечение безопасности микросервисного приложения. Тема довольно интересная и поистине творческая: существует довольно большое множество способов, которые меняются от системы к системе. В рамках двух статей я постараюсь дать хорошие теоретические знания вопроса и практическую реализацию одного из рецептов. Я решил разделить материал, так первая статья будет про теорию а вторая будет чисто практической. Статьи сосредоточены на механизме авторизации и аутентификации, поэтому читателю предлагается самостоятельное погружение в тему микросервисов и их архитектуры. Однако небольшие отступления, дабы читатель видел картину целиком, всё таки будут присутствовать.

В качестве приложения для примера - выбраны микросервисы, из моей статьи о docker. Читателю также предлагается ознакомиться с ними самостоятельно. Стоит сказать, что приложение было модифицировано. Фронтенд вынесен в контейнер с ngnix, о чём я также расскажу во второй...

Сегодня хочу рассказать об обеспечение безопасности микросервисного приложения. Тема довольно интересная и поистине творческая: существует довольно большое множество способов, которые меняются от системы к системе. В рамках двух статей я постараюсь дать хорошие теоретические знания вопроса и практическую реализацию одного из рецептов. Я решил разделить материал, так первая статья будет про теорию а вторая будет чисто практической. Статьи сосредоточены на механизме авторизации и аутентификации, поэтому читателю предлагается самостоятельное погружение в тему микросервисов и их архитектуры. Однако небольшие отступления, дабы читатель видел картину целиком, всё таки будут присутствовать.

В качестве приложения для примера - выбраны микросервисы, из моей статьи о docker. Читателю также предлагается ознакомиться с ними самостоятельно. Стоит сказать, что приложение было модифицировано. Фронтенд вынесен в контейнер с ngnix, о чём я также расскажу во второй...

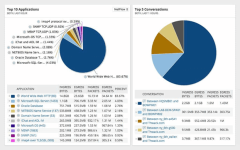

Статья Обзор анализатора трафика NetFlow SolarWinds [Часть 2]

Май 06

- 4 016

- 0

Ссылка скрыта от гостей

Если у вас небольшая сеть, и вы не чувствуете, что можете оправдать расходы, связанные с использованием первоклассного анализатора трафика NetFlow, вам следует рассмотреть бесплатный

Ссылка скрыта от гостей

(

Ссылка скрыта от гостей

). Этот инструмент имеет приятный внешний вид, который ничем не уступает платному инструменту SolarWinds, однако он не обладает таким...Статья Обзор анализатора трафика NetFlow SolarWinds [Часть 1]

Май 05

- 5 599

- 1

Ссылка скрыта от гостей

SolarWinds (

Ссылка скрыта от гостей

(NTA)) вполне можно назвать анализатором сетевого трафика, поскольку он обрабатывает не только исходный Cisco NetFlow, но и многие его варианты от других производителей, а также первичную альтернативу NetFlow, sFlow. (Вот почему мы рассмотрели NTA в нашем обзоре

Ссылка скрыта от гостей

)SolarWinds NTA - это не автономный инструмент, а скорее модуль, который можно добавить В

Ссылка скрыта от гостей

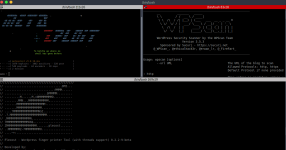

Статья Установка и подготовка CMS WordPress для нужд начинающего пентестера или WP PenLAB - своими руками - часть 1

Май 02

- 3 444

- 1

(metasploit framework, WPScan и plecost в terminator, как пример организации рабочего места начинающего пентестера)

Содержание:

- установка Apache, БД, CMS WordPress на локальный хост + альтернативный вариант для ленивых

- первоначальная настройка, обзор возможностей админ-панели

- выявление природы основной массы уязвимостей

- downgrade нашего сайта до уязвимой версии

- первый скан с помощью WPScan, заключение

Статья Commix простыми словами

Май 02

- 8 506

- 6

В этой статье мы узнаем, как использовать один из инструментов Kali Linux - Commix (Command Injection Exploiter ) с нуля.

На практике используя все основные команды, постепенно переходя к продвинутым.

Введение в Commix

Инструмент Commix предназначен для использования уязвимости внедрения команд в веб-приложениях. Этот инструмент написан на python, что означает, что он совместим с Linux, Windows и Mac. Он поставляется предварительно установленным в Kali Linux, BlackArch и Parrot OS. Этот инструмент позволяет легко находить уязвимости, связанные с внедрением команд, а затем использовать их. Commix удобен для веб-разработчиков, тестеров на проникновение и исследователей безопасности. Он предоставляет пользователю множество опций, таких как возможность указать параметры, которые необходимо подключить к хосту, перечисление жертвы, доступ к файлам и их изменение, а также автономный режим. Словом, это довольно полезный актив для...

На практике используя все основные команды, постепенно переходя к продвинутым.

Введение в Commix

Инструмент Commix предназначен для использования уязвимости внедрения команд в веб-приложениях. Этот инструмент написан на python, что означает, что он совместим с Linux, Windows и Mac. Он поставляется предварительно установленным в Kali Linux, BlackArch и Parrot OS. Этот инструмент позволяет легко находить уязвимости, связанные с внедрением команд, а затем использовать их. Commix удобен для веб-разработчиков, тестеров на проникновение и исследователей безопасности. Он предоставляет пользователю множество опций, таких как возможность указать параметры, которые необходимо подключить к хосту, перечисление жертвы, доступ к файлам и их изменение, а также автономный режим. Словом, это довольно полезный актив для...

Архивная Что необходимо знать хакерам в 2019 году

Апр 30

- 15 231

- 16

Что нужно знать хакеру в 2019 году?

1. Введение.

2. Я зыки программирования для хакера

2.1 Web-хакниг

2.2 Написания эксплойтов

2.3 Реверс инжиниринг

3. Топовые инструменты4. Заключение

1. Введение

На дворе 21 век. Век войны за информацию и вычислительные ресурсы. И с каждым годом мир it-технологий все динамичнее. Становится очень сложно следить за самыми трендовыми новациями. Каждый день выходят новые технологии, устройства, не говоря уже о разработках.

Если смотреть со стороны хакера (как бы СМИ не испортило это слово, я все же придерживаюсь его исторического значения), особенно начинающего, то тут появляется неопределенность: какое направление для развития выбрать? Что читать, учить и практиковать, чтобы эта область знаний не потеряла актуальность через 2-3 года?

Я постарался...

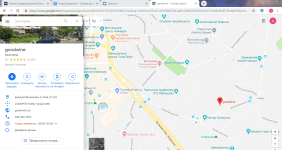

Статья Уязвимость Рикардо Милоса и многое другое

Апр 29

- 3 404

- 4

Отойдем от темы сбора информации, получения несанкционированного доступа к различным устройствам и способам защиты от этого. Захотелось написать что-то простое, но на тематику информационной безопасности.

Речь пойдет о гугл картах. Что в них не так? Эти угодники наполнены различными багами с ног до головы. Допустим, я - владелец какого-нибудь ресторана, в стране, в которой основную часть экономики составляет третий сектор, а именно - туризм. Большинство туристов пользуются картами для того, чтобы добраться до моего заведения, где, в теории, оставят свои деньги мне.

Я заинтересован в добавлении моего заведения на карты, и естественно, это элементарно, но мы не о этом. Поскольку подтверждение бизнеса не проходит в электронном формате, некоторые владельцы ждут письма Google очень долго, а некоторые и вовсе забивают на это, что открывает нам лазейку. Доступ к ПК не получить, но бизнес загнуть - вполне возможный вариант. Информация дальше представлена только в ознакомительных целях...

Речь пойдет о гугл картах. Что в них не так? Эти угодники наполнены различными багами с ног до головы. Допустим, я - владелец какого-нибудь ресторана, в стране, в которой основную часть экономики составляет третий сектор, а именно - туризм. Большинство туристов пользуются картами для того, чтобы добраться до моего заведения, где, в теории, оставят свои деньги мне.

Я заинтересован в добавлении моего заведения на карты, и естественно, это элементарно, но мы не о этом. Поскольку подтверждение бизнеса не проходит в электронном формате, некоторые владельцы ждут письма Google очень долго, а некоторые и вовсе забивают на это, что открывает нам лазейку. Доступ к ПК не получить, но бизнес загнуть - вполне возможный вариант. Информация дальше представлена только в ознакомительных целях...

Статья Обнаружение сетевой атаки с помощью KFSensor Honeypot или ловля на живца

Апр 27

- 6 239

- 0

Если ваш сервер часто подвергается атакам недоброжелателей есть прекрасный способ выявить злодея и обезопасить при этом себя. Метод достаточно известен, но надеюсь всё же будет интересен кому то из жителей форума.

Для привлечения внимания и поимки атакующего мы воспользуемся KFSensor Honeypot . Поскольку из-за различных известных дефектов и уязвимостей злоумышленники по всему миру обращают внимание именно на серверы Windows мы и настроим приманку в этой среде. Затем, оставив её готовой к действию, основательно пополнив запасы попкорна удобно расположимся на диване - сможем наблюдать, как злодеи репетируют свою атаку, и готовятся к ней.

Введение в Honeypot

Honeypot (горшочек с медом – ресурс приманка) маскируется под фактический сервер, чтобы дать злоумышленникам ложную цель и отвлечь их атаки. Следовательно, honeypot должен быть настроен так же, как реальный сервер, чтобы данные могли выглядеть аутентичными...

Для привлечения внимания и поимки атакующего мы воспользуемся KFSensor Honeypot . Поскольку из-за различных известных дефектов и уязвимостей злоумышленники по всему миру обращают внимание именно на серверы Windows мы и настроим приманку в этой среде. Затем, оставив её готовой к действию, основательно пополнив запасы попкорна удобно расположимся на диване - сможем наблюдать, как злодеи репетируют свою атаку, и готовятся к ней.

Введение в Honeypot

Honeypot (горшочек с медом – ресурс приманка) маскируется под фактический сервер, чтобы дать злоумышленникам ложную цель и отвлечь их атаки. Следовательно, honeypot должен быть настроен так же, как реальный сервер, чтобы данные могли выглядеть аутентичными...