Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Кибербезопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья Мастерство Анализа: Глубокое Погружение в Безопасность Веб-Приложений

Июн 24

- 10 444

- 8

Здравствуй, codeby!

Продолжаем пентест и сегодня научимся определять поставщика и версию веб-сервера, искать веб-приложения на сервере и взглянем на robots.txt.

Не пренебрегайте разведкой, ибо как вы увидите в некоторых примерах в статье - это очень важная часть тестирования. Результаты, полученные на этом этапе могут сильно повлиять на ход дальнейшего тестирования.

Определение веб-сервера.

Сегодня на рынке имеется множество разных производителей и версий веб-серверов, вот список некоторых:

Apache - свободный веб-сервер, наиболее часто используемый в UNIX-подобных операционных системах

nginx - свободный веб-сервер, разрабатываемый Игорем Сысоевым и на сегодняшний день соперничает по популярности с Apache

IIS от компании Microsoft, распространяемый с ОС семейства Windows

LiteSpeed Web Server — проприетарный веб-сервер, разрабатываемый с упором на быстродействие

Google Web Server — проприетарный веб-сервер комании Google...

Продолжаем пентест и сегодня научимся определять поставщика и версию веб-сервера, искать веб-приложения на сервере и взглянем на robots.txt.

Не пренебрегайте разведкой, ибо как вы увидите в некоторых примерах в статье - это очень важная часть тестирования. Результаты, полученные на этом этапе могут сильно повлиять на ход дальнейшего тестирования.

Определение веб-сервера.

Сегодня на рынке имеется множество разных производителей и версий веб-серверов, вот список некоторых:

Apache - свободный веб-сервер, наиболее часто используемый в UNIX-подобных операционных системах

nginx - свободный веб-сервер, разрабатываемый Игорем Сысоевым и на сегодняшний день соперничает по популярности с Apache

IIS от компании Microsoft, распространяемый с ОС семейства Windows

LiteSpeed Web Server — проприетарный веб-сервер, разрабатываемый с упором на быстродействие

Google Web Server — проприетарный веб-сервер комании Google...

Архивная Эксплойт PS4 6.20 WebKit RCE: PoC от SpecterDevьолш

Июн 13

- 7 591

- 1

Доброго времени суток форумчане. Как и обещал написал для вас статью про удалённое выполнение кода через WebKit в PlayStation4.

В этой статье мы разберём эксплоит и уязвимость.

Уязвимость очень опасна так как злоумышленник может захватить управление над вашим устройством не в вашу пользу, например майнить на нём или заразить малварью для последующих действий с вашим и другими заражёнными устройсвтами. Чаще всего это спам, брутфорс и дудос.

Поехали!

Эксплойт предназначенный для PlayStation 4 на прошивке 6.20. Эксплойт сначала устанавливает произвольный примитив чтения/записи, а также произвольную утечку адреса объекта в `wkexploit.js'. Затем он настроит фреймворк для запуска цепочек ROP в `index.html` и по умолчанию будет предоставить две ссылки для запуска теста ROP цепи - одна для запуска `sys_getpid() системный вызов, а другой для запуска `sys_getuid()` системный вызов чтобы получить идентификатор процесса и идентификатор...

В этой статье мы разберём эксплоит и уязвимость.

Уязвимость очень опасна так как злоумышленник может захватить управление над вашим устройством не в вашу пользу, например майнить на нём или заразить малварью для последующих действий с вашим и другими заражёнными устройсвтами. Чаще всего это спам, брутфорс и дудос.

Поехали!

Эксплойт предназначенный для PlayStation 4 на прошивке 6.20. Эксплойт сначала устанавливает произвольный примитив чтения/записи, а также произвольную утечку адреса объекта в `wkexploit.js'. Затем он настроит фреймворк для запуска цепочек ROP в `index.html` и по умолчанию будет предоставить две ссылки для запуска теста ROP цепи - одна для запуска `sys_getpid() системный вызов, а другой для запуска `sys_getuid()` системный вызов чтобы получить идентификатор процесса и идентификатор...

Статья Раскройте Тайны Веб-Приложений: Искусство Поиска Утечек с Google

Июн 13

- 14 959

- 5

Привет, Codeby!

В прошлой статье я рассмотрел общий подход к тестированию веб-приложений, основаный на OWASP Testing Guide.

Сегодня получим еще небольшую дозу теории и уже приступим к практической части.

Считайте этот текст вольным и адаптированным (под меня)) переводом данного руководства.

В прошлой статье я рассмотрел общий подход к тестированию веб-приложений, основаный на OWASP Testing Guide.

Сегодня получим еще небольшую дозу теории и уже приступим к практической части.

Считайте этот текст вольным и адаптированным (под меня)) переводом данного руководства.

Ссылка скрыта от гостей

— оценка уязвимости программного обеспечения к различным атакам...Статья Основы тестирования безопасности веб-приложений: Введение в OWASP Testing Guide

Июн 07

- 27 112

- 35

Статья для участия в конкурсе на codeby.

Здравствуйте.

Как вы уже поняли, в этой статье я попробую ответить на два самых часто задаваемых вопроса на тематических форумах.

Статья состоит из двух частей.

В первой части мои пространные рассуждения о новичках в ИБ и сложном тернистом пути, который предстоит пройти начинающим хакерам. Можете смело пропустить эту часть, если вы любите больше конкретики.

Во второй части я кратко опишу большинство разделов OWASP Testing Guide – методологии тестирования веб-приложений. Данная методология – это и есть ответ на вопрос в заголовке статьи.

Если вы еще не знакомы с данной методологией, с ТОП 10 уязвимостей по версии OWASP и вообще не знаете об организации OWASP, настоятельно рекомендую ознакомиться с их официальным сайтом. Так же на Википедии есть статья об этой организации.

Здравствуйте.

Как вы уже поняли, в этой статье я попробую ответить на два самых часто задаваемых вопроса на тематических форумах.

Статья состоит из двух частей.

В первой части мои пространные рассуждения о новичках в ИБ и сложном тернистом пути, который предстоит пройти начинающим хакерам. Можете смело пропустить эту часть, если вы любите больше конкретики.

Во второй части я кратко опишу большинство разделов OWASP Testing Guide – методологии тестирования веб-приложений. Данная методология – это и есть ответ на вопрос в заголовке статьи.

Если вы еще не знакомы с данной методологией, с ТОП 10 уязвимостей по версии OWASP и вообще не знаете об организации OWASP, настоятельно рекомендую ознакомиться с их официальным сайтом. Так же на Википедии есть статья об этой организации.

Ссылка скрыта от гостей

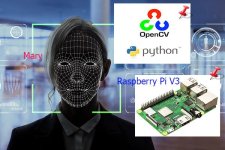

...Как собрать простую систему распознавания лиц в режиме реального времени.

Июн 03

- 47 901

- 46

Интерес к системам распознавания лиц настолько велик, что принимает масштабы эпидемии планетарного масштаба. Алгоритмы распознавания уже используются не только спецслужбами, но и многими компаниями, которые давно внедрили данную технологию в нашу с вами повседневную жизнь. Сейчас её можно встретить практически везде: в аэропортах и на вокзалах, в банках и торговых центрах, в больницах и школах и даже просто на улицах больших городов.

Китай - мировой лидер по технологиям наблюдения за своими гражданами. К 2020 году там планируется установить 600 миллионов видеокамер. У полицейских есть специальные очки-дисплеи, которые могут выдать информацию о прохожем - достаточно просто на него посмотреть. В апреле 2017 года на востоке Китая задержали находящегося в розыске мужчину. Полиция с помощью видеонаблюдения нашла его на стадионе во время концерта, где было 70 тысяч человек.

Что уж говорить о виртуальном мире социальных сетей, где люди автоматически отмечаются на загруженных...

Китай - мировой лидер по технологиям наблюдения за своими гражданами. К 2020 году там планируется установить 600 миллионов видеокамер. У полицейских есть специальные очки-дисплеи, которые могут выдать информацию о прохожем - достаточно просто на него посмотреть. В апреле 2017 года на востоке Китая задержали находящегося в розыске мужчину. Полиция с помощью видеонаблюдения нашла его на стадионе во время концерта, где было 70 тысяч человек.

Что уж говорить о виртуальном мире социальных сетей, где люди автоматически отмечаются на загруженных...

Автоматизация - скрипт проверки надежности паролей пользователей домена

Июн 03

- 8 844

- 0

Как и обещал, выкладываю скрипт проверяющий на надежность парольную политику с отправкой уведомления провинившемуся в маскированном виде и общий свод по всем безопаснику.

Данный процесс в действительности наглядно меняет понятие пользователей о парольной защите, ведь ВНД никто не читает и читать не собирается, а пароль типа Aa123456 по мнению угрюмых пользователей и GPO от MS - полностью соответствует 3-м из 4-х критериев сложности пароля.

В последствии, несложным действием, в случае несоблюдения данного процесса при повторной проверке - можно выключать в домене данного пользователя в этом же скрипте.

Реализация централизованная, допустим в шедуллере на RODC или самом DC.

! Нужны права админа домена или дилегированные права на чтение хешей паролей в Active Directory.

Как это работает:

Данный процесс в действительности наглядно меняет понятие пользователей о парольной защите, ведь ВНД никто не читает и читать не собирается, а пароль типа Aa123456 по мнению угрюмых пользователей и GPO от MS - полностью соответствует 3-м из 4-х критериев сложности пароля.

В последствии, несложным действием, в случае несоблюдения данного процесса при повторной проверке - можно выключать в домене данного пользователя в этом же скрипте.

Реализация централизованная, допустим в шедуллере на RODC или самом DC.

! Нужны права админа домена или дилегированные права на чтение хешей паролей в Active Directory.

Как это работает:

- Необходима внешняя библиотека DSInternals которую можно

Ссылка скрыта от гостейили установить сразу средствами Powershell...

Архивная Обход проверки цифровой подписи Microsoft: инструменты и пошаговое руководство

Май 20

- 7 930

- 0

Хакеры обманывают Windows: как подделать цифровую подпись и не спалиться?

Хакеры обманывают Windows: как подделать цифровую подпись и не спалиться?

Цифровая подпись кода (Code Signing) — это механизм, который гарантирует подлинность ПО и отсутствие изменений после подписания. В Windows при установке неподписанного приложения или драйвера система выдаёт предупреждение, что может отпугнуть пользователя.Но что, если злоумышленник хочет обойти эту проверку? Уже более десяти лет хакеры используют украденные или скомпрометированные сертификаты для подписи вредоносного ПО. Например, в 2015 году группа C@T продавала поддельные сертификаты Authenticode, повышая успешность заражения на 30–50%.

В этой статье разберём практический метод обхода проверки подписи, предложенный пентестером Chris Spehn (@_Lopi_).

Необходимые инструменты

Для работы нам понадобятся:- Mimikatz (скачать) - Инструмент для извлечения учетных данных, но...

Статья Защита умного дома от взлома

Май 16

- 4 460

- 2

Умный дом - система автоматизации личного жилья. (Вики)

Компании по созданию систем умного дома обычно рисуют приятную картину. Был тяжелый рабочий день. Он наконец закнчился. Вы пришли домой, стоите на пороге своего смарт-жилища; дверь автоматически открывается перед вами, распознав ваше лицо и сетчатку глаза. В доме уже тепло, у входа горит свет, тихо играет музыка, и совсем недавно, буквально перед вашим приходом, закипел умный чайник.

Поужинав, вы расслабляетесь на диване, немного приглушив свет и включив телевизор — разумеется, прямо через смартфон. Жить в умном доме очень удобно — почти каждая повседневная мелочь либо автоматизирована, либо управляется со смартфона.

Не так давно специалистами из BullGuard была обнаружена огромная сеть заражённых устройств, так называемый, бот-нет. И большинство устройств в этой сети были не компьютерами, а элементами умного дома (чайники, замки и различная бытовая техника). Так что, знайте, если вас когда-нибудь задосят, то скорее всего...

Компании по созданию систем умного дома обычно рисуют приятную картину. Был тяжелый рабочий день. Он наконец закнчился. Вы пришли домой, стоите на пороге своего смарт-жилища; дверь автоматически открывается перед вами, распознав ваше лицо и сетчатку глаза. В доме уже тепло, у входа горит свет, тихо играет музыка, и совсем недавно, буквально перед вашим приходом, закипел умный чайник.

Поужинав, вы расслабляетесь на диване, немного приглушив свет и включив телевизор — разумеется, прямо через смартфон. Жить в умном доме очень удобно — почти каждая повседневная мелочь либо автоматизирована, либо управляется со смартфона.

Не так давно специалистами из BullGuard была обнаружена огромная сеть заражённых устройств, так называемый, бот-нет. И большинство устройств в этой сети были не компьютерами, а элементами умного дома (чайники, замки и различная бытовая техника). Так что, знайте, если вас когда-нибудь задосят, то скорее всего...