Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Кибербезопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья История развития компьютерных сетей

Сен 16

- 54 204

- 20

КОМПЬЮТЕРНЫЕ СЕТИ

1. История развития компьютерных сетей

Для того, чтобы понимать, как устроены современные компьютерные сети, методы их построения и защиты, необходимо изучить историю возникновения этих сетей. Данный цикл статей направлен на изучение цифровых сетей для всех уровней пользователей, начиная с самых непросвещенных.

Для простоты восприятия информации, воспользуемся примитивными сетевыми технологиями, изобретенными человечеством еще задолго до наших дней. К примеру, можно рассмотреть городскую водопроводную сеть. Так, источником информации в такой сети будет являться скважина, сетевыми магистралями - водопроводные трубы высокого давления, сетями доступа или провайдерами - разветвляющие колодцы, и, наконец, персональными компьютерами и смартфонами будут выступать домашние водопроводные краны.

Предпосылкой для зарождения компьютерных сетей можно считать два начала: вычислительную технику и телекоммуникации. Так, совокупность...

1. История развития компьютерных сетей

Для того, чтобы понимать, как устроены современные компьютерные сети, методы их построения и защиты, необходимо изучить историю возникновения этих сетей. Данный цикл статей направлен на изучение цифровых сетей для всех уровней пользователей, начиная с самых непросвещенных.

Для простоты восприятия информации, воспользуемся примитивными сетевыми технологиями, изобретенными человечеством еще задолго до наших дней. К примеру, можно рассмотреть городскую водопроводную сеть. Так, источником информации в такой сети будет являться скважина, сетевыми магистралями - водопроводные трубы высокого давления, сетями доступа или провайдерами - разветвляющие колодцы, и, наконец, персональными компьютерами и смартфонами будут выступать домашние водопроводные краны.

Предпосылкой для зарождения компьютерных сетей можно считать два начала: вычислительную технику и телекоммуникации. Так, совокупность...

Статья Критическая уязвимость в службе удаленного рабочего стола Windows (CVE-2019-0708 | BlueKeep)

Сен 16

- 12 341

- 7

Введение

Доброго времени суток, друзья!

Давненько меня тут не было. Сегодня решил поделиться с вами обзором уже довольно известной уязвимости под названием BlueKeep (CVE-2019-0708). Первая версия этой уязвимости, о которой, собственно и пойдет речь - затрагивает службу удаленного доступа (Remote Desktop Services) на всех версиях ОС от Windows XP до Windows Server 2008 R2 и позволяет выполнить RCE (Remote Code Execution). Т.е это позволяет неавторизованному атакующему произвести удаленное выполнение произвольного кода без участия пользователя. Уязвимость получила 9.8/10 баллов по

Основная...

Доброго времени суток, друзья!

Давненько меня тут не было. Сегодня решил поделиться с вами обзором уже довольно известной уязвимости под названием BlueKeep (CVE-2019-0708). Первая версия этой уязвимости, о которой, собственно и пойдет речь - затрагивает службу удаленного доступа (Remote Desktop Services) на всех версиях ОС от Windows XP до Windows Server 2008 R2 и позволяет выполнить RCE (Remote Code Execution). Т.е это позволяет неавторизованному атакующему произвести удаленное выполнение произвольного кода без участия пользователя. Уязвимость получила 9.8/10 баллов по

Ссылка скрыта от гостей

.Основная...

Статья Инструменты для пентеста “Умных вещей” (IoT)

Сен 09

- 7 010

- 0

Инструменты для пентеста “Умных вещей” (IoT)

Что такое ZigBee?

Интернет вещей (IoT) - это то, что большинство экспертов считают следующим шагом интернет-революции, когда физические объекты неизменно связаны с реальным и виртуальным миром одновременно. Подключенные устройства теперь имеют возможность общаться друг с другом по беспроводным каналам, и ZigBee является ведущим стандартом беспроводной связи, применимым к устройствам IoT.

Следовательно, ZigBee - это открытый глобальный стандарт беспроводной связи, разработанный для удовлетворения уникальных потребностей интеллектуальной связи между устройствами. Это позволяет большому разнообразию приложений для умного дома подключаться к Интернету (например, облачному сервису) и управляться / контролироваться с помощью дистанционного управления с поддержкой ZigBee. По сравнению с другими...

Что такое ZigBee?

Интернет вещей (IoT) - это то, что большинство экспертов считают следующим шагом интернет-революции, когда физические объекты неизменно связаны с реальным и виртуальным миром одновременно. Подключенные устройства теперь имеют возможность общаться друг с другом по беспроводным каналам, и ZigBee является ведущим стандартом беспроводной связи, применимым к устройствам IoT.

Следовательно, ZigBee - это открытый глобальный стандарт беспроводной связи, разработанный для удовлетворения уникальных потребностей интеллектуальной связи между устройствами. Это позволяет большому разнообразию приложений для умного дома подключаться к Интернету (например, облачному сервису) и управляться / контролироваться с помощью дистанционного управления с поддержкой ZigBee. По сравнению с другими...

Metasploit Эксплоит BlueKeep (CVE-2019-0708)

Сен 08

- 67 149

- 196

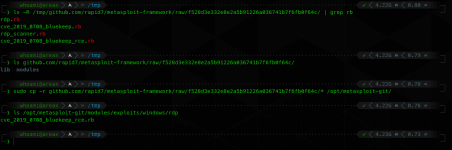

Вышел публичный эксплоит на уязвимость BlueKeep (CVE-2019-0708). Теперь он есть в составе Metasploit Framework, но пока еще не появился в deb пакетах.

Выпущенный эксплоит работает на следующих ОС и конфигурациях:

1 Windows 7 SP1 / 2008 R2 (6.1.7601 x64)

2 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - Virtualbox)

3 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - VMWare)

4 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - Hyper-V)

Для тех, кто хочет проверить СВОИ сервера на возможность практической реализации уязвимости, данный эксплоит его можно поставить вручную, для этого нужно с гитхаба скопировать ряд файлов и установить их в Metasploit.

Ниже привожу набор команд для установки эксплоита (пути указаны для стандартной установки Metasploit в Kali Linux):

Ссылка скрыта от гостей

Выпущенный эксплоит работает на следующих ОС и конфигурациях:

1 Windows 7 SP1 / 2008 R2 (6.1.7601 x64)

2 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - Virtualbox)

3 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - VMWare)

4 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - Hyper-V)

Для тех, кто хочет проверить СВОИ сервера на возможность практической реализации уязвимости, данный эксплоит его можно поставить вручную, для этого нужно с гитхаба скопировать ряд файлов и установить их в Metasploit.

Ниже привожу набор команд для установки эксплоита (пути указаны для стандартной установки Metasploit в Kali Linux):

Bash:

cd ~

mkdir backup

mkdir msf

mv /usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rb...Управляем чужим ПК

Сен 04

- 12 097

- 24

Добрый день, дорогие форумчане. Да, давно не было статей, но все же. Это будет скорее руководство по управлению зараженным компьютером. Приступим.

Введение

Допустим вы работаете в крупной компании или команде и вас начинает бесить ваш коллега/тимлид/начальник. Ну вы поняли. Вот и пришло время отомстить этому человеку за все его грехи. Если он кончено не особо осведомлен в области информационной безопасности. Но даже в таком случае мы можем скрыть наш вирус. Будем использовать традиционно Metasploit. Создадим полезную нагрузку (payload) для Windows. Да, в чем же суть этой статьи? Многие не особо шарят в этом деле и после заражения чужого ПК (если это произошло) не знают как работать. Поэтому я объясню все с нуля. Идем к практике.

Практика

Для начало нам надо запустить Kali Linux и естественно открыть терминал. После пишем данный код:

Введение

Допустим вы работаете в крупной компании или команде и вас начинает бесить ваш коллега/тимлид/начальник. Ну вы поняли. Вот и пришло время отомстить этому человеку за все его грехи. Если он кончено не особо осведомлен в области информационной безопасности. Но даже в таком случае мы можем скрыть наш вирус. Будем использовать традиционно Metasploit. Создадим полезную нагрузку (payload) для Windows. Да, в чем же суть этой статьи? Многие не особо шарят в этом деле и после заражения чужого ПК (если это произошло) не знают как работать. Поэтому я объясню все с нуля. Идем к практике.

Практика

Для начало нам надо запустить Kali Linux и естественно открыть терминал. После пишем данный код:

msfvenom -p...Статья Proxmark3 rdv4: оживляем "кирпич"

Сен 02

- 18 804

- 23

Постараюсь принести пользу этому замечательному ресурсу практической статьей.

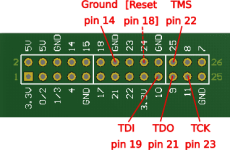

Сравнительно недавно стал пользователем Proxmark3 rdv4 для тестирования СКУД - блестящего инструмента при проведении выездного пентеста, включающего преодоление физического периметра. Далее для краткости изложения буду его называть pm3

Спустя несколько месяцев экспериментов и успешных пентестов пришло понимание, что функционал устройства нужно расширять. Один из способов это сделать - установка альтернативной прошивки.

Шаг 1. Скачиваем и устанавливаем нужное ПО на ПК.

Совет 1. Доказано на практике (и не только мной), что вероятность получить "кирпич" близка к 100%. Но все поправимо!

Совет 2. Именно для rdv4 используйте или стандартную прошивку, или rfidresearchgroup. Важно!!! Не пробуйте ставить прошвку от айсмана. Во-первых получите кирпич. А даже если нет - часть методов не будет работать. Вторая рекомендованная мной...

Сравнительно недавно стал пользователем Proxmark3 rdv4 для тестирования СКУД - блестящего инструмента при проведении выездного пентеста, включающего преодоление физического периметра. Далее для краткости изложения буду его называть pm3

Спустя несколько месяцев экспериментов и успешных пентестов пришло понимание, что функционал устройства нужно расширять. Один из способов это сделать - установка альтернативной прошивки.

Шаг 1. Скачиваем и устанавливаем нужное ПО на ПК.

Совет 1. Доказано на практике (и не только мной), что вероятность получить "кирпич" близка к 100%. Но все поправимо!

Совет 2. Именно для rdv4 используйте или стандартную прошивку, или rfidresearchgroup. Важно!!! Не пробуйте ставить прошвку от айсмана. Во-первых получите кирпич. А даже если нет - часть методов не будет работать. Вторая рекомендованная мной...

Статья Как действовать при заражении сайта

Авг 28

- 4 227

- 6

Вступление

Всем привет! Ранее я никогда не писал на форумах/блогах, решил это исправить и начать с данного ресурса. Это моя первая статья, поэтому не судите строго.

Есть у меня небольшая подработка - чистить зараженные сайты. Хотите верьте, хотите не верьте, за плечами около 200 вылеченных ресурсов. Тематика форума - информационная безопасность, а это не только просканировать/проэксплуатировать/сломать, но и починить и обезвредить. В данной статье я напишу как в большинстве случаев действую именно я.

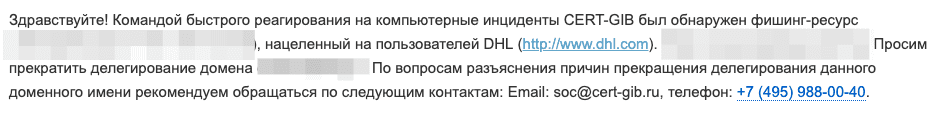

1. Как обычно узнают о заражении?

Чаще всего это очевидно и это редирект. Второе по популярности - блокировка хостером какого-либо функционала (исходящие соединения, почта, пароль на www-директорию) и отправка сообщения админу. Следующее - при переходе на сайт получаете сообщение о том, что ресурс небезопасен, это означает что сайт в черном списке Google/Yandex, возможно на данном этапе...

Всем привет! Ранее я никогда не писал на форумах/блогах, решил это исправить и начать с данного ресурса. Это моя первая статья, поэтому не судите строго.

Есть у меня небольшая подработка - чистить зараженные сайты. Хотите верьте, хотите не верьте, за плечами около 200 вылеченных ресурсов. Тематика форума - информационная безопасность, а это не только просканировать/проэксплуатировать/сломать, но и починить и обезвредить. В данной статье я напишу как в большинстве случаев действую именно я.

1. Как обычно узнают о заражении?

Чаще всего это очевидно и это редирект. Второе по популярности - блокировка хостером какого-либо функционала (исходящие соединения, почта, пароль на www-директорию) и отправка сообщения админу. Следующее - при переходе на сайт получаете сообщение о том, что ресурс небезопасен, это означает что сайт в черном списке Google/Yandex, возможно на данном этапе...

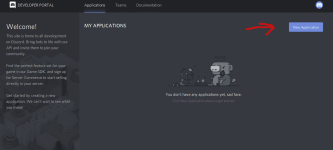

Статья Админим ботнет через соц-сети

Авг 23

- 7 514

- 8

Привет codeby, представим вот такую ситуацию : у вас есть собственный сервер, к которому постоянно подключаться различные взломанные устройства, а физический доступ к серверу отсутствует, разумеется в таком случае просто необходима админ панель или хотя-бы доступ по ssh.

Разумеется, открыть ещё один порт и поставить туда веб админ панель дело 5 минут (особенно учитывая что во многих скриптах модули для этого уже написаны)

Однако это не лучший вариант и у меня есть аргументы :

1. Уязвимость перед exploit'ами

(вы только взгляните на

2. Уязвимость перед (d)dos атаками

3. Индексация многими сканерами

Поэтому я предлагаю альтернативу - использовать в качестве админ панели бота в соц сетях или мессенджерах.

Это очень хорошо защищает от ddos атак, даже получше cloudfare. Ведь у...

Разумеется, открыть ещё один порт и поставить туда веб админ панель дело 5 минут (особенно учитывая что во многих скриптах модули для этого уже написаны)

Однако это не лучший вариант и у меня есть аргументы :

1. Уязвимость перед exploit'ами

(вы только взгляните на

Ссылка скрыта от гостей

и на

Ссылка скрыта от гостей

)2. Уязвимость перед (d)dos атаками

3. Индексация многими сканерами

Поэтому я предлагаю альтернативу - использовать в качестве админ панели бота в соц сетях или мессенджерах.

Это очень хорошо защищает от ddos атак, даже получше cloudfare. Ведь у...

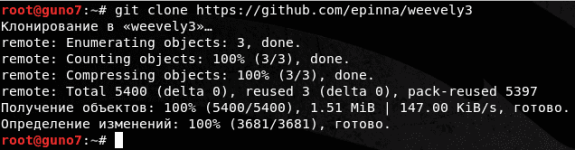

Статья Weevely или оставляем дверь приоткрытой

Авг 15

- 6 198

- 11

Добрый день, виртуальные волшебники. На сегодняшний день, очень популярно оставлять на хакнутых сайтах подсказки, следы, такие как выдуманное название несуществующей хакерской группировки, или как правило, "Hacked by Вася Пупкин".

После того как сисадмин поймет неладное, он сразу пойдет забэкапить базу данных, меняя все данные для входа, начиная админ панелью и заканчивая FTP сервером. Но, одно большое но.

На личном опыте удостоверился, что 70% админов, не чекают, а вдруг в корне бэкдор с волшебной точной в начале?

А ведь почти ни один из файловых менеджеров не видит скрытые файлы, понимаете о чем я?

Так вот, ленивый админ, жди того же Васю очередной раз в гостях на сервере. А как? Что дает этот бэкдор?

Да так, всего лишь [COLOR=rgb(97, 189...

После того как сисадмин поймет неладное, он сразу пойдет забэкапить базу данных, меняя все данные для входа, начиная админ панелью и заканчивая FTP сервером. Но, одно большое но.

На личном опыте удостоверился, что 70% админов, не чекают, а вдруг в корне бэкдор с волшебной точной в начале?

А ведь почти ни один из файловых менеджеров не видит скрытые файлы, понимаете о чем я?

Так вот, ленивый админ, жди того же Васю очередной раз в гостях на сервере. А как? Что дает этот бэкдор?

Да так, всего лишь [COLOR=rgb(97, 189...